Contexte

SQL Server Management Studio permet la création graphique de différents plan de maintenance qui permettent d’automatiser les tâches d’administration sur les différentes bases de données.

Parmi ces plan de maintenance il existe des tâches préconfigurées de backup des bases. Ces tâches de sauvegardes peuvent se révéler utiles, particulièrement si la solution de backup mise en place n’assure pas la “sauvegarde applicative”.

Cet article présente la mise en place d’un plan de maintenance permettant la sauvegarde FULL d’une ou plusieurs bases de données ainsi qu’un plan de maintenance permettant la suppression des jeux de sauvegardes créés en fonction de la rétention mise en place.

Prérequis à l’utilisation des plan de maintenance

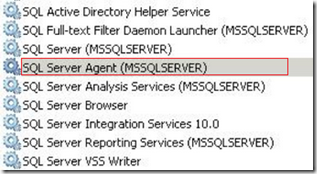

L’exécution des plans de maintenance est réalisée par le service “SQL Server Agent”, il convient de valider que le service est configuré pour démarrer automatiquement depuis la console “services.msc” :

Automatiser une sauvegarde FULL

Depuis SQL Management Studio, naviguer vers “Management\Maintenance Plan” puis faire clique-droit, “New Maintenance Plan” :

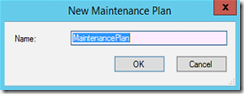

Nommer le plan de maintenance :

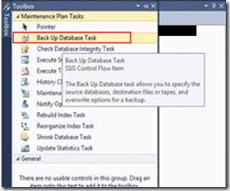

A l’aide de la “Toolbox” présente à gauche de l’écran, glisser-déposer la tâche “Backup Up Database Task” :

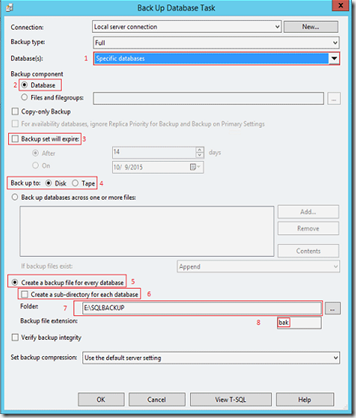

Voici les différentes options de configuration d’une tâche de backup FULL :

1. Choisir la ou les bases de données à sauvegarder,

2. Choisir “Database'”,

3. Ne pas cocher cette case à cocher, la rétention sera gérée par une tâche de nettoyage,

4. Choisir “Back up to Disk”,

5. Choisir “Create a backup file for every database”

6. Il est possible de créer un répertoire par jeu de sauvegarde,

7. Indiquer le chemin racine de stockage des sauvegardes,

8. Indiquer l’extension “BAK”.

Automatiser le nettoyage des anciens jeux de sauvegarde

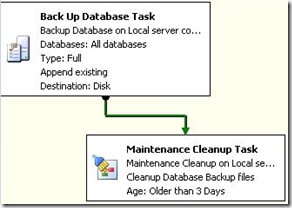

A l’aide de la “Toolbox” présente à gauche de l’écran, glisser-déposer, sous la tâche précédemment créée, la tâche “Maintenance Cleanup Task” puis relier les tâches comme dans la capture suivante :

Double-cliquer sur la Cleanup Task créée pour la configurer :

1. Sélectionner “Backup Files”

2. Choisir l’option de suppression des fichier présent dans un répertoire et disposant d’une extension spécifique,

3. Indiquer le répertoire racine de stockage des fichiers de sauvegarde,

4. Indiquer l’extension utilisée par les fichier de sauvegarde (“BAK” dans le cas présent),

5. Eventuellement inclure les premiers niveaux de répertoires dans la recherche dans le cas où un sous-répertoire a été créé pour chaque base de donnée sauvegardée,

6. Cocher la case “Delete files based on the age of the file at task run time” et indiquer la rétention souhaitée.

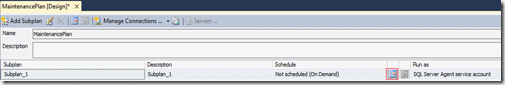

Planifier l’exécution automatique du plan de maintenance

Depuis le sous-plan de maintenance créé, cliquer sur le calendrier :

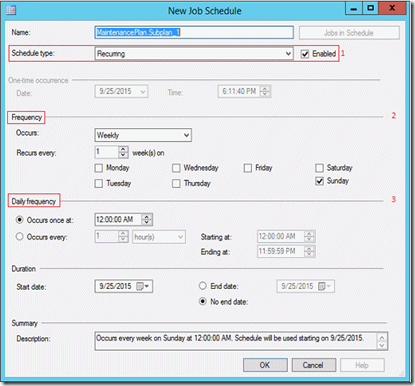

Configurer les type de planification souhaitée :

1. Choisir la planification “Recurring” et cocher la case “Enabled”,

2. Choisir le type de fréquence souhaitée,

3. Sélectionner le type de fréquence journalière souhaitée.

Après avoir planifié le plan de maintenance, un nouveau Job apparait sous “SQL Server Agent”.