Contexte

Ce billet est la seconde partie de l’article sur la mise en place du mode hybride avec Skype Online. Dans cet article la mise en place de l’hybridation entre Lync Server 2010 (ou 2013) sera traitée.

La grande différence entre l’hybridation SfB / Skype Online et Lync 2010-2013 / Skype Online est la gestion des comptes utilisateurs. En effet dans le cas du mode hybride avec Lync Server 2010/2013 toutes les migrations d’utilisateurs (OnPremise <-> Online) se fait uniquement par PowerShell.

Mode Hybride Lync Server 2010-2013 / Skype Online

Prérequis

Pour pouvoir mettre en place le mode hybride entre Lync Server 2010-2013 et Skype Online, certains prérequis doivent être respectés :

- Une architecture Lync Server 2010 ou 2013 (avec les dernières mises à jour) contenant au minimum un serveur Edge

- Pour une architecture Lync Server 2010, un serveur supplémentaire avec les outils d’administration Lync Server 2013 est obligatoire

- Un tenant Office 365

- La synchronisation des comptes utilisateurs entre l’Active Directory et Office 365 (DirSync, Azure AD Connect,...)

- L’ADFS doit être configurée

- Des licences utilisateurs Office 365

- Un compte utilisateur ayant les droits CSAdministrator

- Un compte utilisateur ayant les droits d’administration Skype Entreprise dans Office 365

- La liste des domaines fédérées dans Skype Online doit être identique à celle de Lync Server

Note : L’ensemble des entrées DNS doivent pointer sur les serveurs Skype for Business OnPremise. Aucun changement n’est à prévoir.

Mise en place

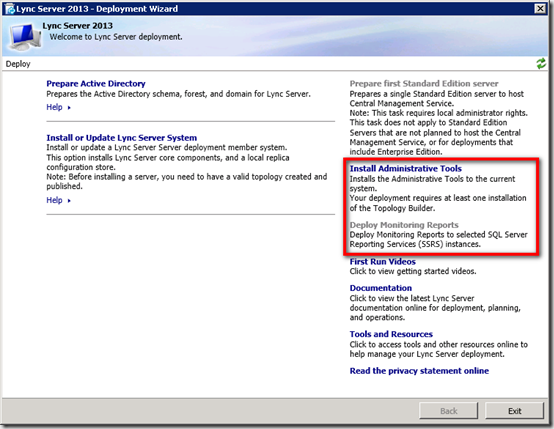

Comme décrit précédemment, les outils d’administration Lync Server 2013 sont obligatoires, donc si vous avez une architecture Lync Server 2010, installez-les sur un serveur d'administration depuis l’iso de Lync Server 2013.

Remarque : Les outils d'administration Lync Server 2013 ne peuvent pas être installés sur un serveur ayant des services Lync Server 2010.

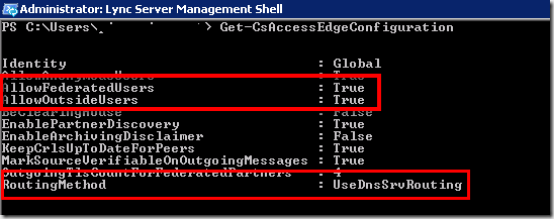

Depuis un serveur Front-End (ou le serveur d’administration), lancez la commande suivante depuis le Management Shell (en tant qu'administrateur) pour vérifier que les paramètres AllowFederatedUsers et AllowOutsideUsers sont à True et que le paramètre RoutingMethod est à UseDnsSrvRouting :

Get-CsAccessEdgeConfiguration

Si ce n’est pas le cas, exécutez la commande suivante :

Set-CSAccessEdgeConfiguration -AllowOutsideUsers $True -AllowFederatedUsers $True -UseDnsSrvRouting

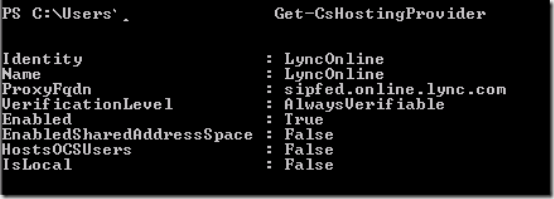

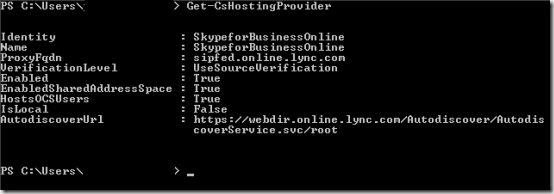

Exécutez la commande Get-CsHostingProvider pour identifier le provider Skype for Business (ou Lync Online).

Supprimez le provider existant via la commande Remove-CsHostingProvider.

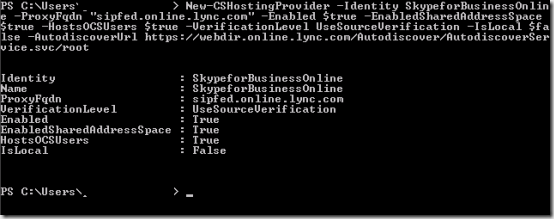

Exécutez la commande suivante pour recréer le provider avec les bons paramètres :

New-CSHostingProvider -Identity SkypeforBusinessOnline -ProxyFqdn "sipfed.online.lync.com" -Enabled $true -EnabledSharedAddressSpace $true -HostsOCSUsers $true -VerificationLevel UseSourceVerification -IsLocal $false -AutodiscoverUrl https://webdir.online.lync.com/Autodiscover/AutodiscoverService.svc/root

Une fois la partie OnPremise configurée, il faut configurer la partie Online. Pour cela vous devez vous connecter à Skype Online en PowerShell (via le module Skype for Business Online https://www.microsoft.com/en-us/download/details.aspx?id=39366).

Exécutez les commandes suivantes :

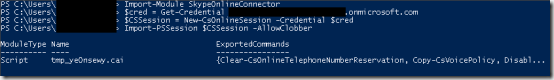

Import-Module SkypeOnlineConnector

$cred = Get-Credential <Compte administrateur Skype Online>

$CSSession = New-CsOnlineSession –Credential $cred

Import-PSSession $CSSession –AllowClobber

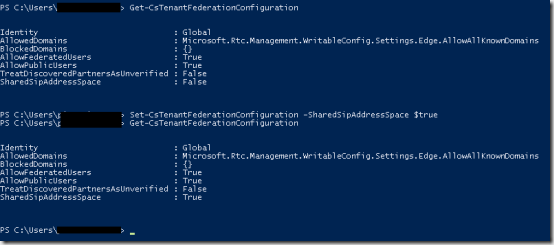

Ensuite vérifiez dans la configuration du tenant si le paramètre SharedSipAddressSpace est à True.

Si ce n’est pas le cas, utilisez la commande suivante pour le passer à True :

Set-CsTenantFederationConfiguration –SharedSipAddressSpace $true

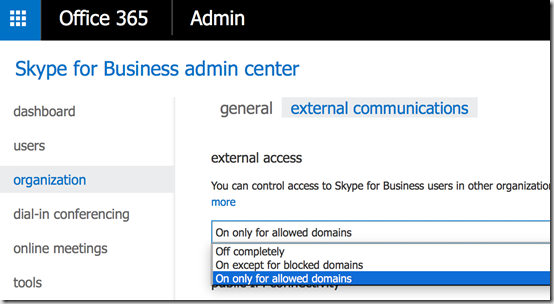

Allez sur le portail d'administration Skype Online, vérifiez que le paramètre External Access soit à On except for blocked domains ou à On only for allowed domains.

Le mode hyrbide est désormais en place.

Bascule d’utilisateurs

Attention : La migration d'un utilisateur peut lui faire perdre l'ensemble de ses contacts Lync.

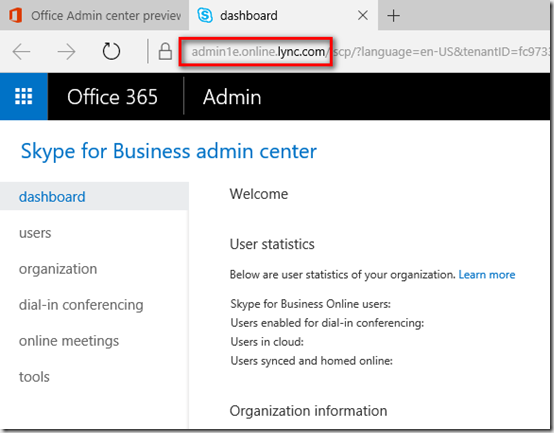

Dans un premier temps, connectez-vous au portail d’administration de Skype Online et récupérez le début de l’URL, dans le cas ci-dessous https://admin1e.online.lync.com/

Pour migrer des utilisateurs vous devrez utiliser le début de l’URL complétée par HostedMigration/hostedmigrationservice.svc.

Ici, l’URL finale sera https://admin1e.online.lync.com/HostedMigration/hostedmigrationservice.svc

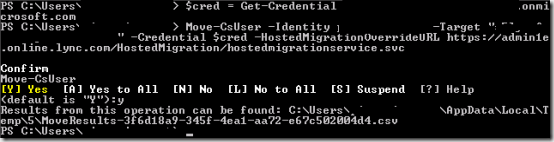

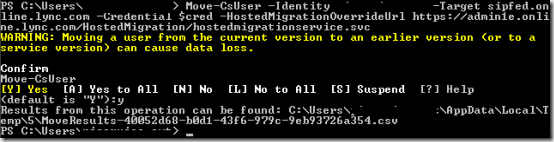

Maintenant pour migrer un utilisateur OnPremise vers Online, exécutez la commande depuis le Management Shell Lync Server 2013 (depuis le serveur d’administration si vous avez une architecture Lync 2010).

$cred = Get-Credentials <Compte administrateur Skype Online>

Move-CsUser –Identity <UPN> -Target sipfed.online.lync.com -Credential $cred –HostedMigrationOverrideUrl <URL>

Pour migrer un utilisateur Online vers OnPremise, exécutez la commande depuis le Management Shell Lync Server 2013 (depuis le serveur d’administration si vous avez une architecture Lync 2010).

$cred = Get-Credentials <Compte administrateur Skype Online>

Move-CsUser –Identity <UPN> –Target <FQDN Front-End>-Credential $cred –HostedMigrationOverrideUrl <URL>