Besoin :

Supprimer en masse des devices Autopilot d'un tenant source (Intune) pour pouvoir les migrer vers un tenant cible.

N.B : Un device Autopilot qu'on intègre dans Intune en utilisant son Hash ID ne peut pas co-exister dans deux tenants.

Solution :

1- Extraire les numéros de série des devices Autopilot à supprimer depuis Intune et les mettre dans un fichier texte nommé "Autopilot_Device_SN_list.txt" et le placer sous "c:\Windows\Temp".

2- Exécuter le script PowerShell ci-dessous afin de supprimer des devices Autopilot :

#STEP 1: Install WindowsAutopilotIntune Powershell module (if required, need ot run PowerShell as admin)

Install-module WindowsAutopilotIntune -Force -AllowClobber

#STEP 2: Install WindowsAutopilotIntune Powershell module

Import-module WindowsAutopilotIntune

#STEP 3: Connect to Microsoft Graph

Connect-MgGraph -scopes "Group.ReadWrite.All, Device.ReadWrite.All, DeviceManagementManagedDevices.ReadWrite.All, DeviceManagementServiceConfig.ReadWrite.All, GroupMember.ReadWrite.All"

#STEP 4: Get the Autopilot devices Serial Numbers in a variable $DeviceSNs

$DeviceSNs = Get-Content "C:\Windows\Temp\Autopilot_Device_SN_list.txt"

$Counter = 0

#STEP 5: Delete the Autopilot devices based on serial number list

foreach ($DeviceSN in $DeviceSNs)

{

$Counter++

#Get Autopilot device ID

$DeviceID = (Get-AutopilotDevice -serial $DeviceSN).id

#Get current device information

$CurrentDevice = Get-AutopilotDevice -id $DeviceID

Write-host "Working on device $DeviceSN" -ForegroundColor Cyan

#Delete device from Intune Windows Autopilot devices

try

{

Remove-AutopilotDevice -id $DeviceID

Write-host "- Device $DeviceSN is deleted" -ForegroundColor Green

}

catch{

$ErrorMessage = $_.Exception.message; Write-Host $ErrorMessage -ForegroundColor Red

}

#Counter for PowerShell execution progress

Write-Progress -Activity "Processing $($Counter) of $($DeviceSNs.count)" -CurrentOperation $DeviceSN -PercentComplete (($Counter / $DeviceSNs.count) * 100)

Start-Sleep -Milliseconds 200

}

N.B : le chemin vers le fichier texte qui contient les numéros de série des devices Autopilot "C:\Windows\Temp\Autopilot_Device_SN_list.txt" peut être modifié.

Besoin :

Ajouter ou mettre à jour le Group Tag des devices Autopilot dans Intune.

Solution :

1- Extraire les numéros de série des devices Autopilot à modifier depuis Intune et les mettre dans un fichier texte nommé "AutopilotDeviceSNlist.txt" et le placer sous "c:\Windows\Temp".

2- Exécuter le script PowerShell ci-dessous afin d'ajouter ou modifier les Group Tag des devices Autopilot :

#STEP 1: Install WindowsAutopilotIntune Powershell module (if required, need to run PowerShell as admin)

Install-module WindowsAutopilotIntune -Force -AllowClobber

#STEP 2: Install WindowsAutopilotIntune Powershell module

Import-module WindowsAutopilotIntune

#STEP 3: Connect to Microsoft Graph

Connect-MgGraph -scopes "Group.ReadWrite.All, Device.ReadWrite.All, DeviceManagementManagedDevices.ReadWrite.All, DeviceManagementServiceConfig.ReadWrite.All, GroupMember.ReadWrite.All"

#STEP 4: Get the Autopilot devices Serial Numbers in a variable $DeviceSNs

$DeviceSNs = Get-Content "c:\Windows\Temp\AutopilotDeviceSNlist.txt"

#STEP 5: Collect the Autopilot devices IDs

$Date = (get-date).ToString("yyyy-MM-dd")

foreach ($DeviceSN in $DeviceSNs)

{

#Export Autopilot devices IDs to a text file called AutopilotDeviceIDlist.txt

(Get-AutopilotDevice -serial $DeviceSN).id | Out-File C:\Windows\Temp\AutopilotDeviceIDlist-$Date.txt -Append

}

#STEP 6: Add or Update a group tag on Autopilot devices

#Provide a Group Tag

$Grouptag = Read-Host -Prompt "Please provide a group tag"

#Get the Autopilot devices IDs in a variable $DeviceIDs

$DeviceIDs = Get-Content "c:\Windows\Temp\AutopilotDeviceIDlist-$Date.txt"

foreach ($DeviceID in $DeviceIDs)

{

#Get current device information.

$CurrentDevice = Get-AutopilotDevice -id $DeviceID

Write-host "Working on device $DeviceID" -ForegroundColor Cyan

#Apply Group Tag on devices which are in AutopilotDeviceIDlist.txt

Set-AutopilotDevice -id $DeviceID -groupTag $Grouptag

}

N.B :

- Le chemin "c:\Windows\Temp\AutopilotDeviceSNlist.txt" de la variable $DeviceSNs peut être modifié

- la variable $Grouptag contiendra la valeur du Group Tag souhaité qui sera appliqué sur tous les devices Autopilot dans le fichier "AutopilotDeviceSNlist.txt"

Besoin :

Ajouter Visio sur une machine où Microsoft 365 apps est déjà installé sans désinstaller tous les binaires existants.

Solution :

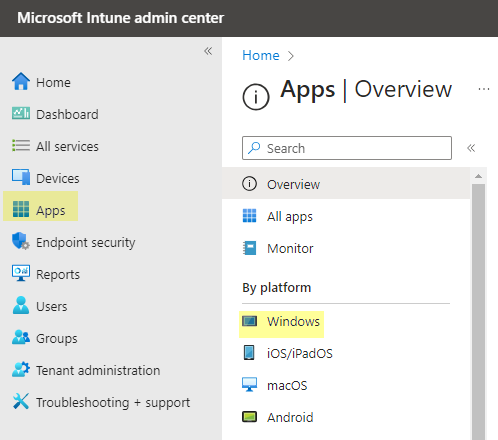

Aller à Microsoft Intune admin center

1- cliquer sur Apps > Windows

2- cliquer sur Add et sélectionner Microsoft 365 Apps Windows 10 and later

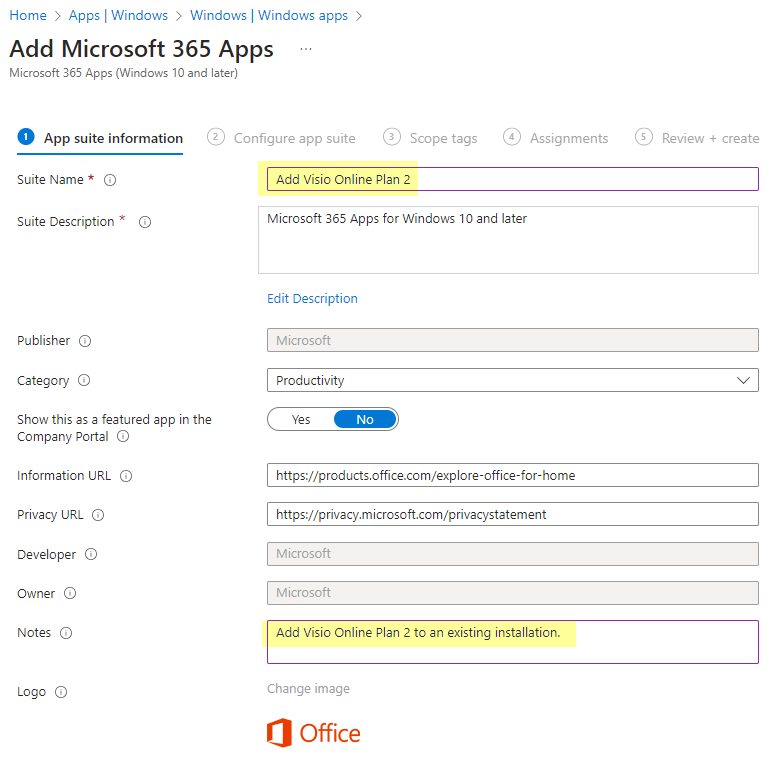

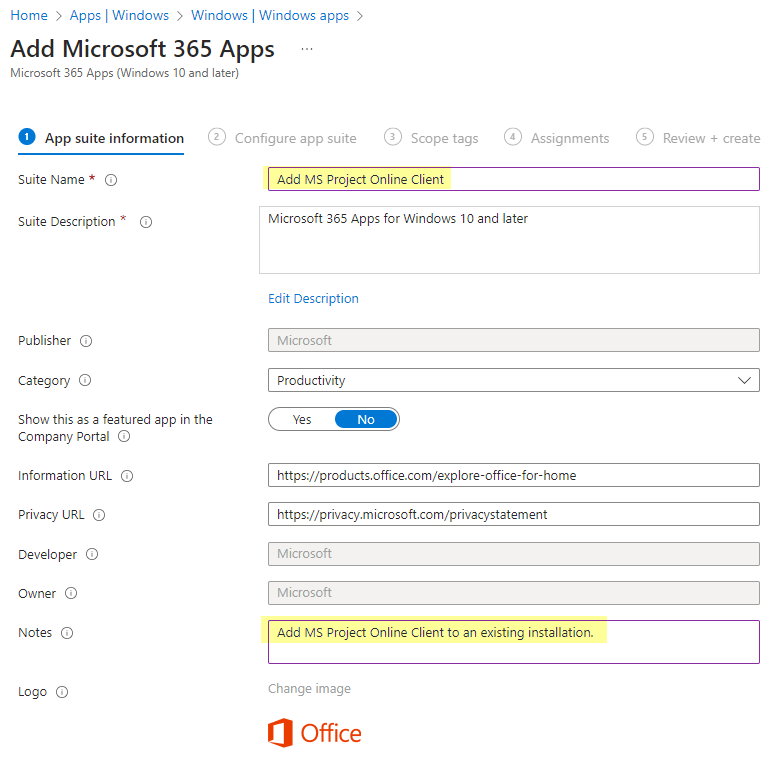

3- sur l'onglet App suite information, donner un nom à l'application et si nécessaire une description, des notes,..

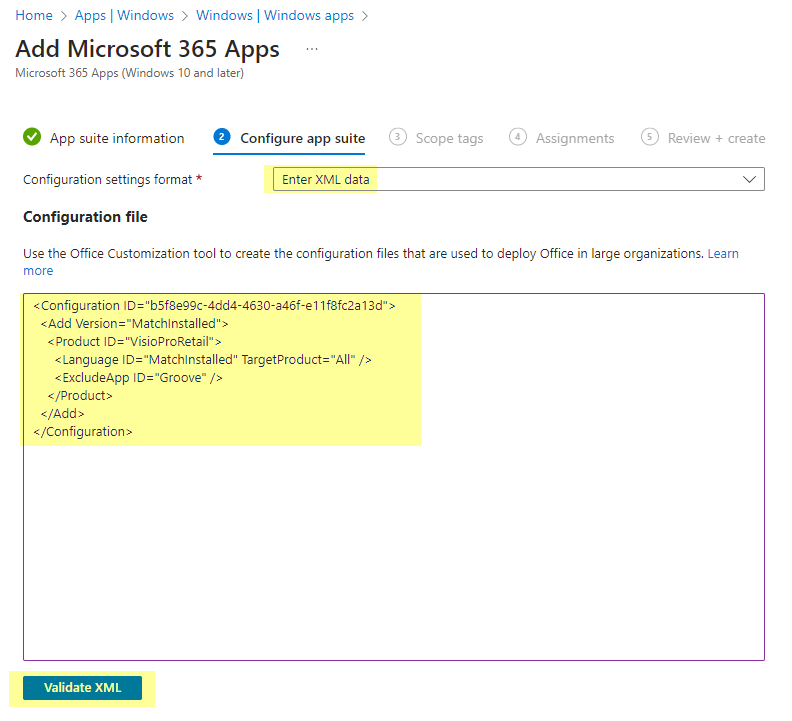

4- sur l'onglet Configure app suite, choisir le format "Enter XML data" et copier les données XML ci-dessous :

<Configuration ID="b5f8e99c-4dd4-4630-a46f-e11f8fc2a13d">

<Add Version="MatchInstalled">

<Product ID="VisioProRetail">

<Language ID="MatchInstalled" TargetProduct="All" />

<ExcludeApp ID="Groove" />

</Product>

</Add>

</Configuration>

Besoin :

Ajouter MS Project sur une machine où Microsoft 365 apps est déjà installé sans désinstaller tous les binaires existants.

Solution :

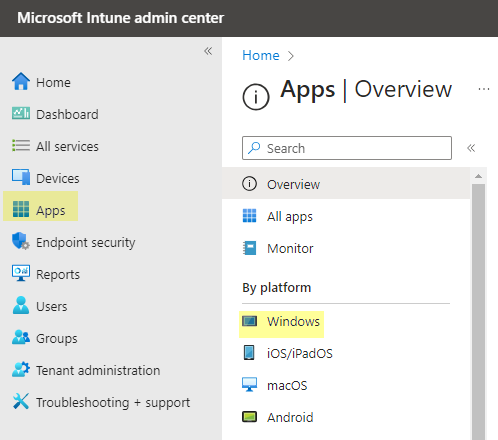

Aller à Microsoft Intune admin center

1- cliquer sur Apps > Windows

2- cliquer sur Add et sélectionner Microsoft 365 Apps Windows 10 and later

3- sur l'onglet App suite information, donner un nom à l'application et si nécessaire une description, des notes,..

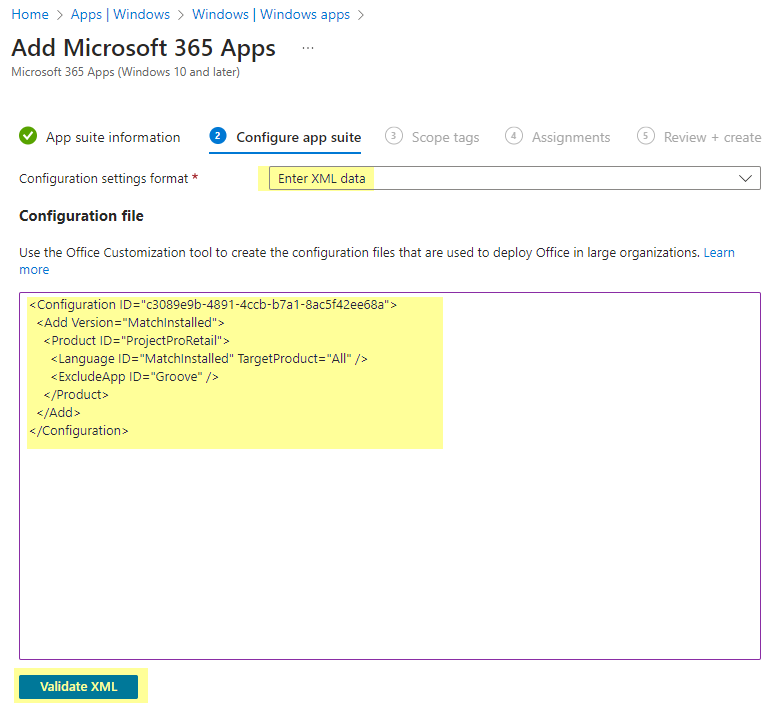

4- sur l'onglet Configure app suite, choisir le format "Enter XML data" et copier les données XML ci-dessous :

<Configuration ID="c3089e9b-4891-4ccb-b7a1-8ac5f42ee68a">

<Add Version="MatchInstalled">

<Product ID="ProjectProRetail">

<Language ID="MatchInstalled" TargetProduct="All" />

<ExcludeApp ID="Groove" />

</Product>

</Add>

</Configuration>

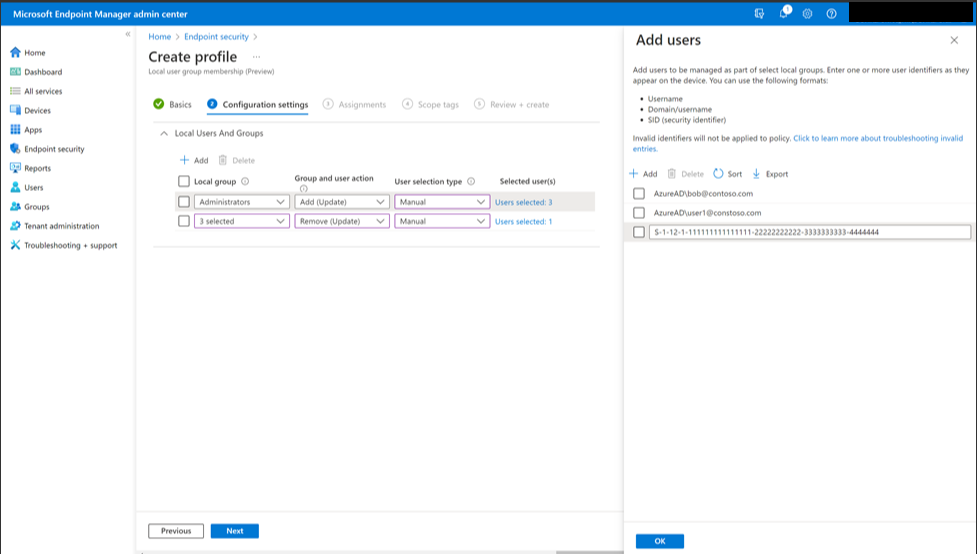

Besoin :

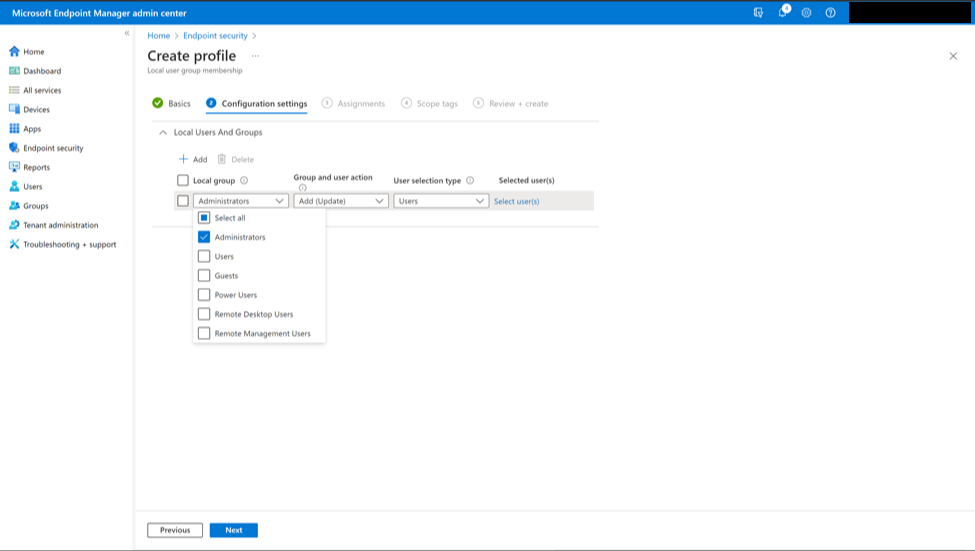

Utiliser Intune pour purger tous les membres du groupe local Administrateurs et ajouter uniquement les comptes définis par l'entreprise.

Ceci est nécessaire quand les IT ajoutent des comptes locaux ou AD des utilisateurs dans le groupe local Administrateurs.

Solution :

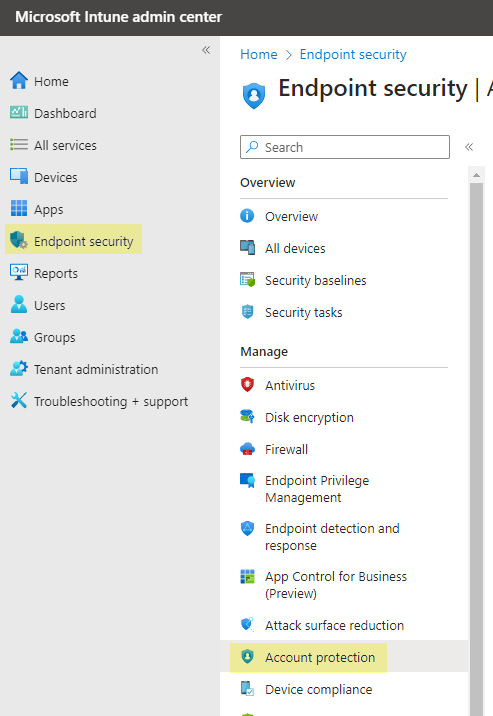

Cela est possible en utilisant la partie "Account Protection" dans Endpoint Security de Intune.

Il faut créer une nouvelle politique "Local user group membership"

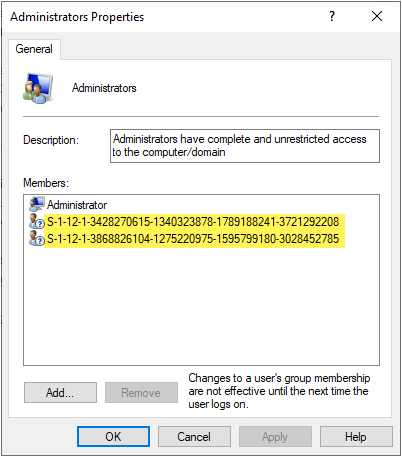

Ensuite il faut donner un nom à la nouvelle politique puis choisir le type d'action à exécuter afin de remplacer le contenu du groupe local Administrateurs par ce que l'entreprise souhaite.

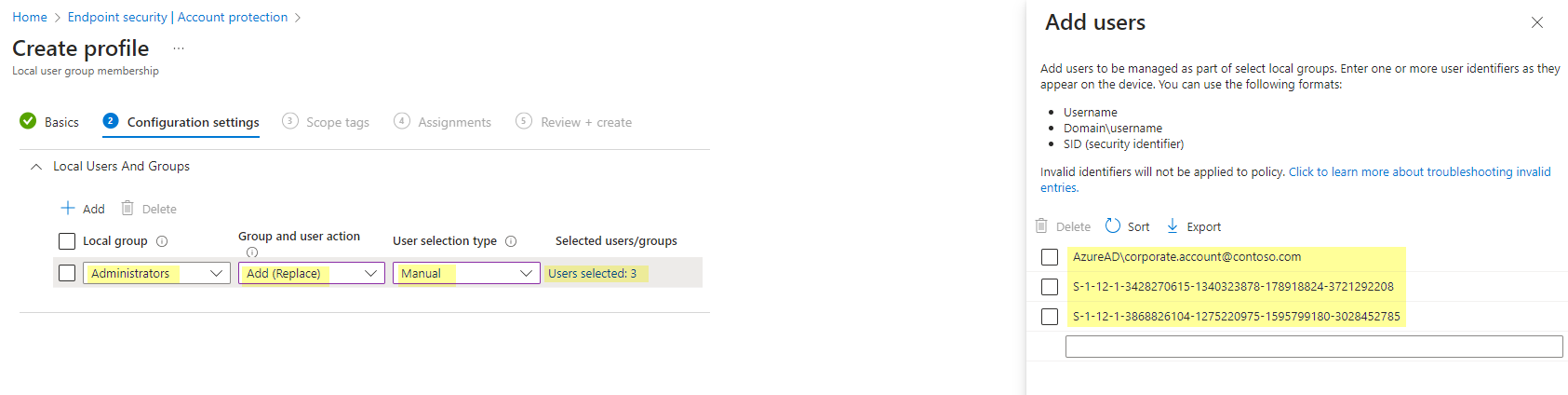

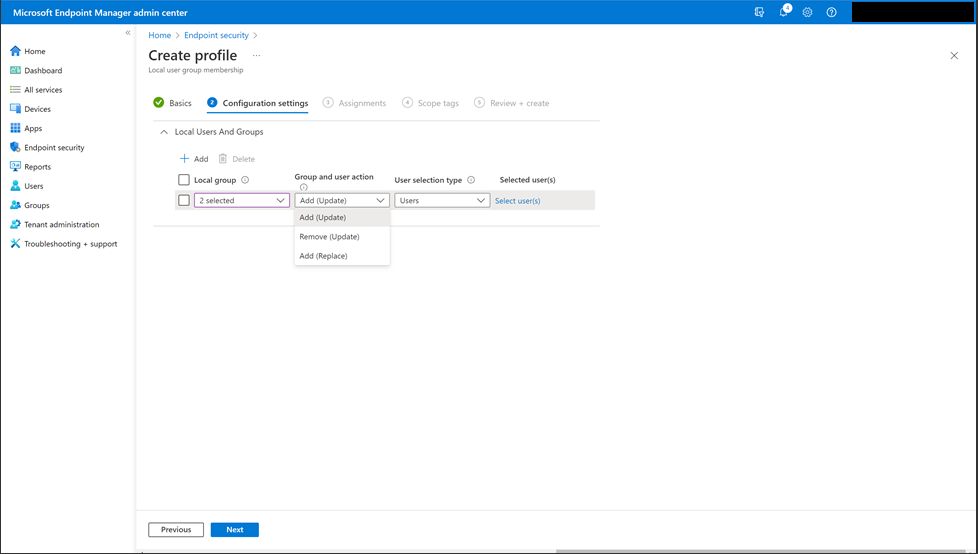

Pour cela, il faut choisir les options ci-dessous dans l'onglet "Configuration settings" :

- Local group : Administrators

- Group and user action : Add (Replace)

- User selection type : Manual

- Selected users/groups : ajouter les SID, utilisateurs locaux ou les comptes Azure AD des utilisateurs souhaités

N.B : l'action "Add (Replace)" écrase tout le contenu du groupe y compris les SID ajoutés par défaut lors d'une jonction à Azure AD

- Le SID du groupe (Builtin) Azure AD "Global Administrators"

- Le SID du groupe (Builtin) Azure AD "Device Administrators"

Pour cela, il faut identifier ces SID depuis une machine existante joint à Azure AD pour les ajouter manuellement dans la nouvelle politique :

Une fois les SID identifiés et si l'entreprise exige par exemple l'ajout d'un compte Azure AD (corporate.Account@contoso.com) comme admin local de tous les devices, notre nouvelle politique aura la configuration ci-dessous :

Besoin :

Intégrer manuellement le Hash ID d'un device Autopilot dans Intune sans passer par la clé USB et le fichier csv.

Solution :

Ceci est possible en utilisant le mode Online du script PowerShell "Get-WindowsAutopilotInfo.ps1".

Une fois Windows est démarré et que vous êtes sur la page OOBE (Out Of the Box Experience) et connectés à Internet, il faut taper Shift + F10 pour ouvrir l'invite de commande ensuite dérouler les commandes PowerShell suivantes :

> Powershell

> Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -force

> Install-Script Get-WindowsAutopilotInfo

--> Choisir Yes pour confirmer l'installation du script

> Get-WindowsAutopilotInfo.ps1 -Online -Assign -GroupTag "CompanyGroupTag"

--> Quand invité à se connecter à Intune, utilisez un compte d'administration ayant le droit d'import de device Autopilot

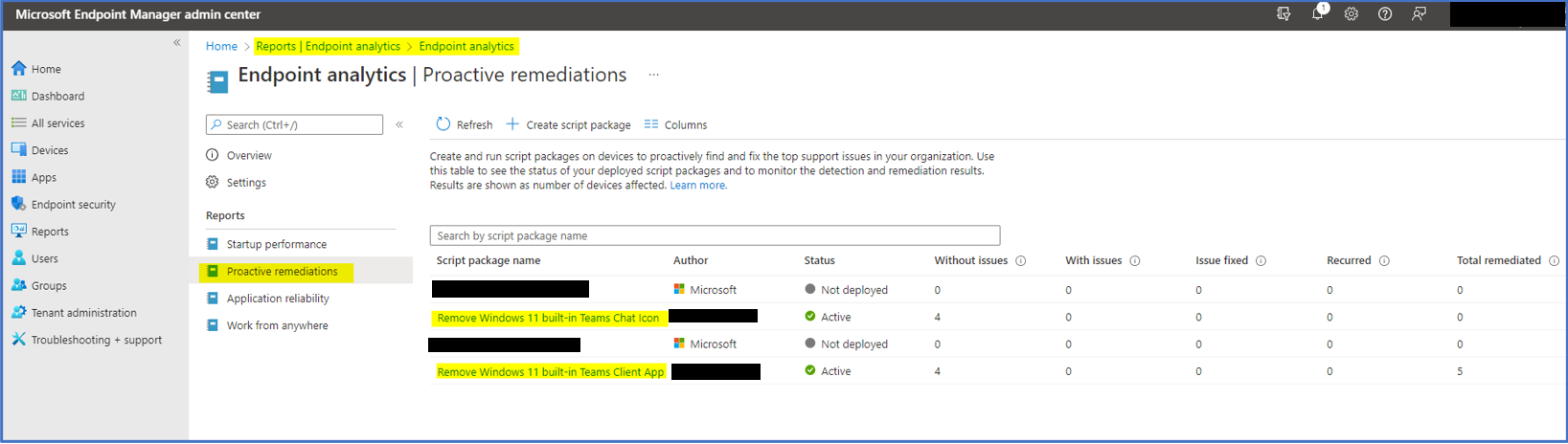

Pour supprimer l'icône et l'application de Teams Chat intégré à Windows 11 sur les appareils gérés par Intune, nous avons décidé de créer des packages de script dans Intune Proactive remediations, cela nous permettra d'exécuter des scripts de détection et de correction en utilisant le compte de l'utilisateur connecté, ce qui est un prérequis.

En outre, cette méthode offre la possibilité de filtrer uniquement les appareils Windows 11 dans les affectations, ce qui n'est pas disponible dans les scripts Intune.

Ci-dessous les packages de scripts de "Proactive remediations" MEM Intune que nous avons créé pour supprimer l'icône et l'application de Teams Chat (built-in) :

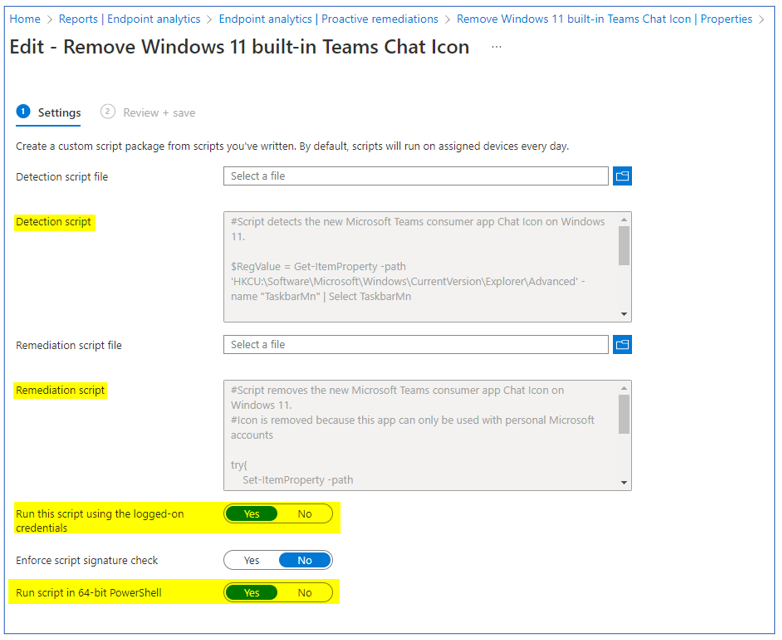

1. Package de script de suppression de l'icône Chat

1.1. Contenu du script de Détection

#Script detects the new Microsoft Teams consumer app Chat Icon on Windows 11.

$RegValue = Get-ItemProperty -path 'HKCU:\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced' -name "TaskbarMn" | Select TaskbarMn

if ($RegValue.TaskbarMn -eq "0") {

Write-Host "Chat Icon not found"

exit 0

} Else {

Write-Host "Chat Icon found"

Exit 1

}

1.2. Contenu du script de Remédiation

#Script removes the new Microsoft Teams consumer app Chat Icon on Windows 11.

#Icon is removed because this app can only be used with personal Microsoft accounts

try{

Set-ItemProperty -path 'HKCU:\Software\Microsoft\Windows\CurrentVersion\Explorer\Advanced' -name "TaskbarMn" -value "00000000"

Write-Host "Microsoft Teams Chat Icon successfully removed"

}

catch{

Write-Error "Error removing Chat Icon"

}

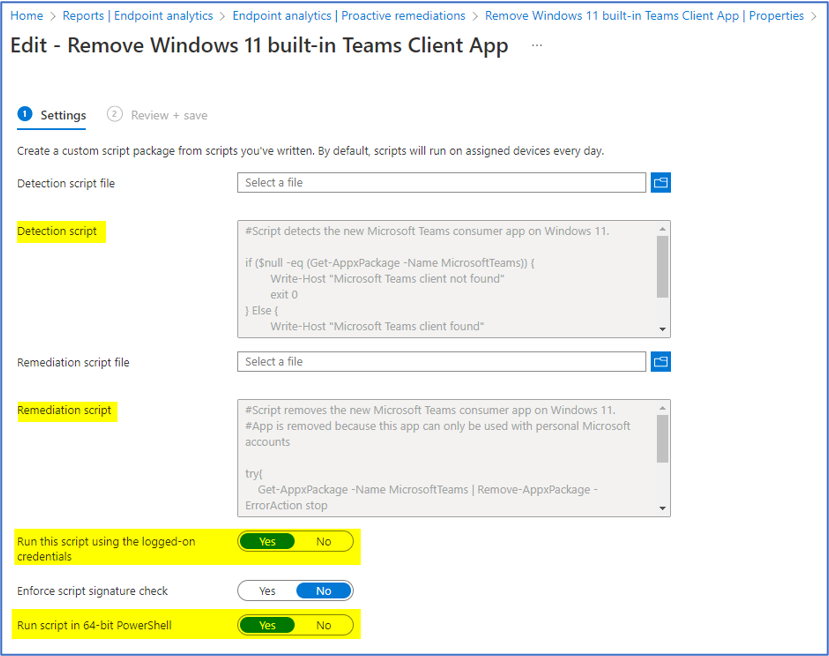

2. Package de script de suppression de l'application MS Teams

2.1. Contenu du script de Détection

#Script detects the new Microsoft Teams consumer app on Windows 11.

if ($null -eq (Get-AppxPackage -Name MicrosoftTeams)) {

Write-Host "Microsoft Teams client not found"

exit 0

} Else {

Write-Host "Microsoft Teams client found"

Exit 1

}

2.2. Contenu du script de Remédiation

#Script removes the new Microsoft Teams consumer app on Windows 11.

#App is removed because this app can only be used with personal Microsoft accounts

try{

Get-AppxPackage -Name MicrosoftTeams | Remove-AppxPackage -ErrorAction stop

Write-Host "Microsoft Teams app successfully removed"

}

catch{

Write-Error "Error removing Microsoft Teams app"

}

Une fois créés, ces packages de scripts Proactive remediations, peuvent être déployés sur le groupe d'appareils Windows 11.

Scénario:

Nous avons besoin d'appliquer une stratégie de conformité dans Intune à un groupe d'appareils qui contient des ordinateurs sous Windows 10 et Windows 11.

La configuration doit s'appliquer uniqument sur les appareils Windows 11.

Solution:

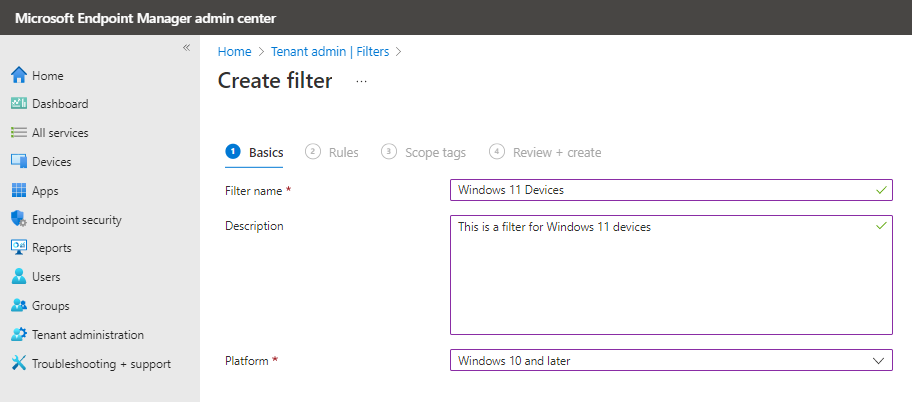

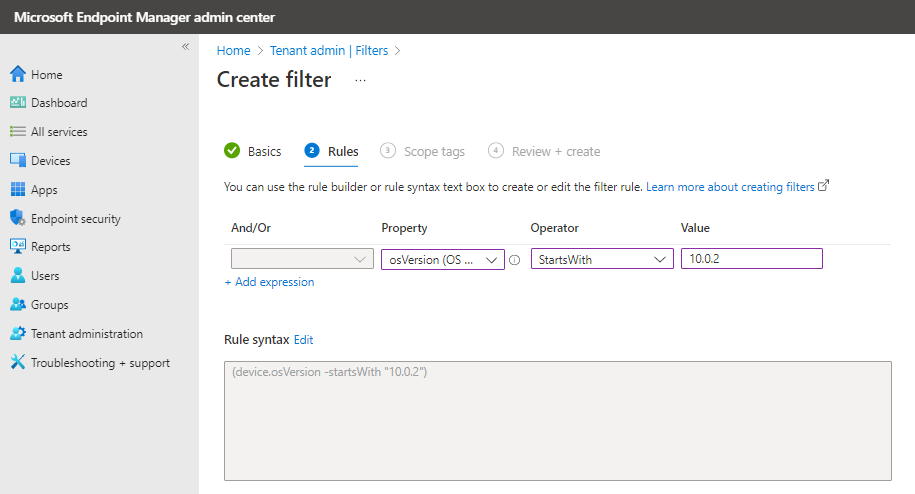

- Créer un filtre pour les appareils Windows 11 dans Intune

- Inclure le filtre dans le déploiement

1. Pour créer un filtre, connectez-vous au Microsoft Endpoint Manager admin center et sélectionnez Tenant administration > Filters. Sélectionnez Create

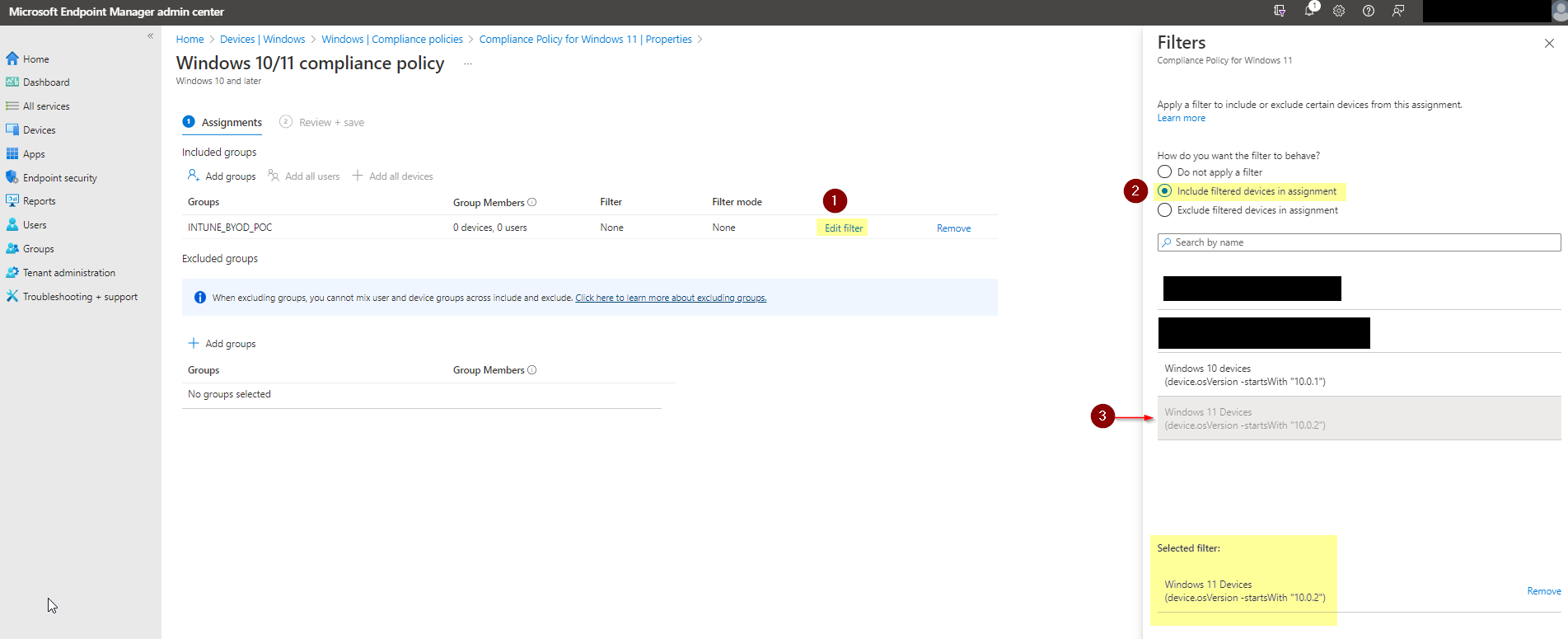

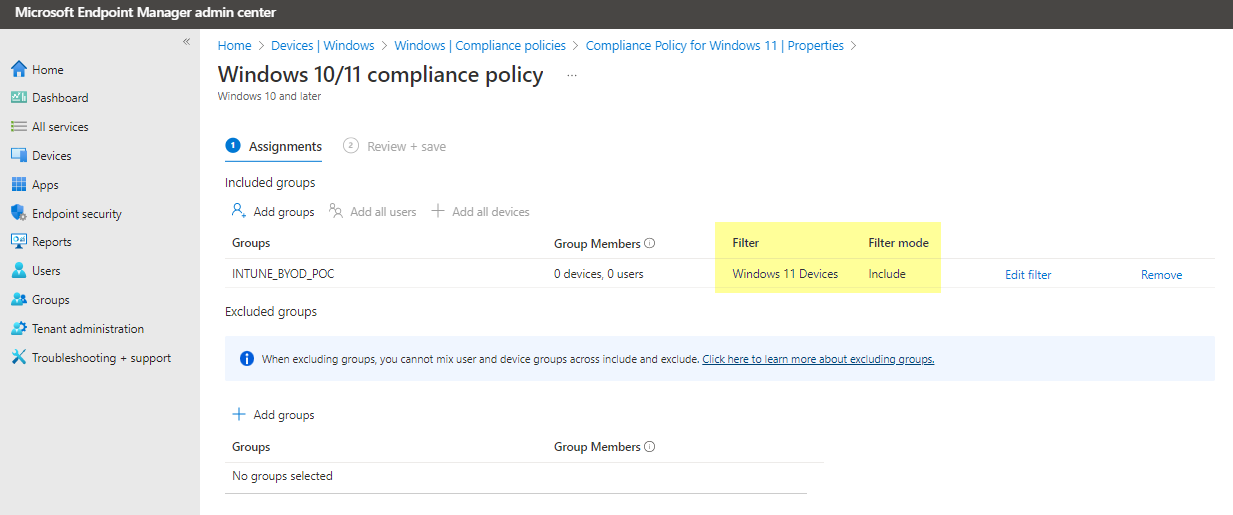

2. Pour inclure le filtre dans le déploiement, sélectionnez Devices > Windows > Compliance policies. Sélectionnez la stratégie de conformité à modifier et ajoutez un filtre dans Properties > Assignments > Edit filter

Maintenant, la stratégie de conformité "Compliance policy for Windows 11" s'appliquera uniquement sur les appareils Windows 11 dans le groupe INTUNE_BYOD_POC.

Scénario:

Créer un groupe d'appreils dynamique dans Azure AD qui regroupe les ordinateurs qui sont gérés par Intune ou Co-managed (Mode de gestion hybride: MECM+INTUNE).

Solution:

Dans Azure AD, créer un groupe d'appareils dynamique en utilisant une règle d'appartenance dynamique basée sur la propriété Mobile Device Management Type.

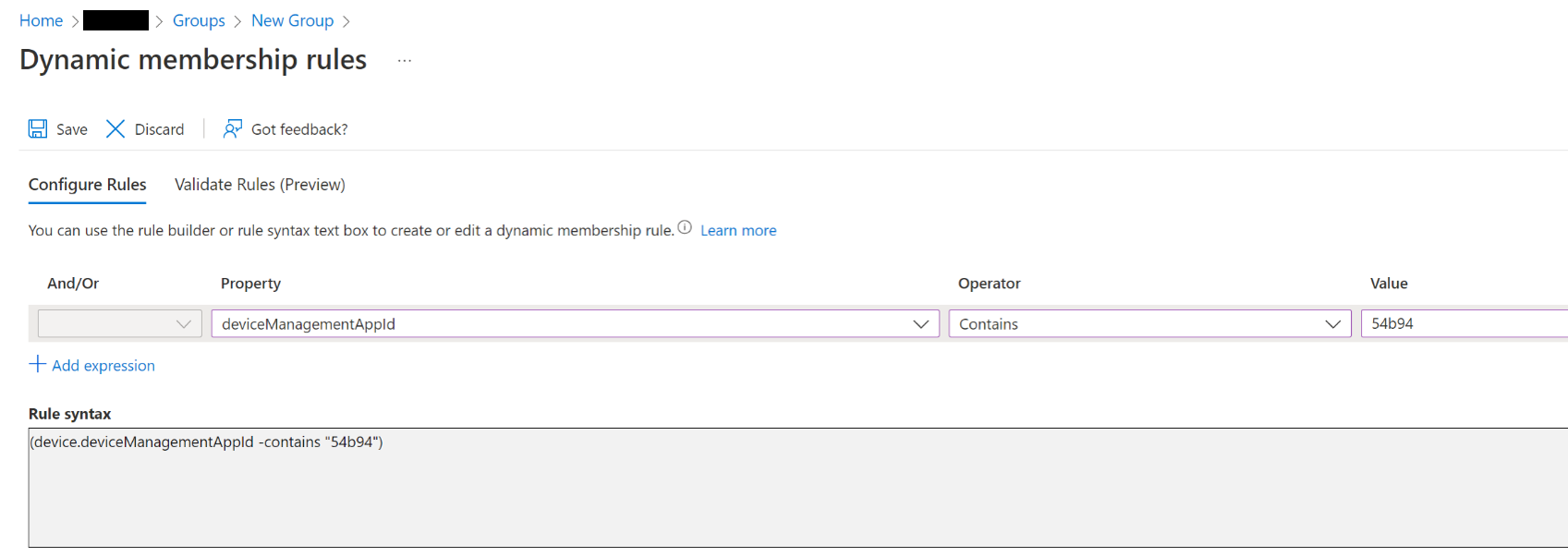

Dans la configuration de la règle, nous devons sélectionner la propriété deviceManagementAppId.

En tant que valeur, il faut renseigner l'un des identifiants ci-dessous :

- 54b943f8-d761-4f8d-951e-9cea1846db5a pour Co-managed

- 0000000a-0000-0000-c000-000000000000 pour Intune

Exemple:

Ceci est un exemple de configuration d'une règle dynamique pour un groupe d'appareils Co-managed:

Selon l'opérateur que vous préférez, vous devez entrer l'intégralité de l'ID ou pouvez utiliser une partie de l'ID.

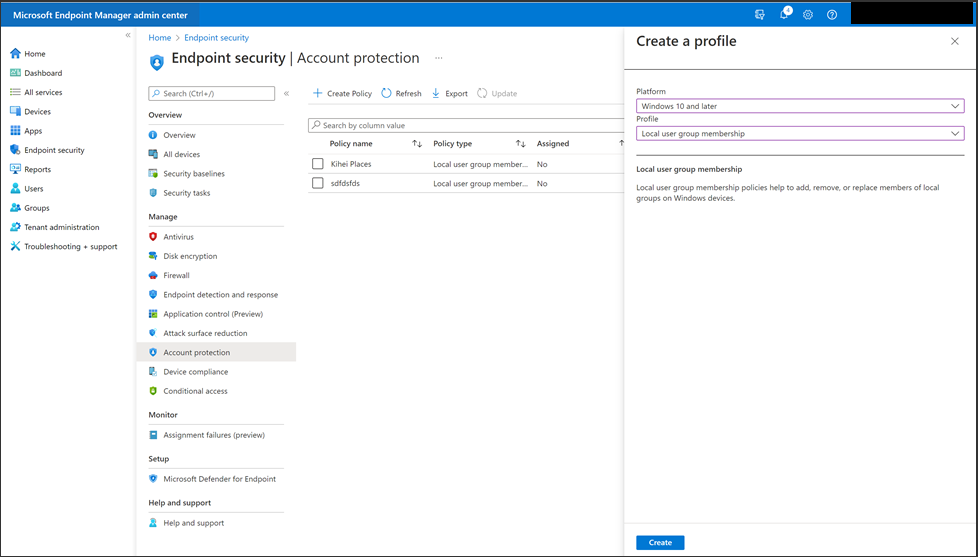

Des nouveaux paramètres sont disponibles pour configurer l'appartenance à un groupe d'utilisateurs locaux dans Intune Endpoint Security.

Les nouveaux paramètres sont dérivés du policy configuration service provider (CSP) LocalUsersAndGroups et sont fournis sous la forme d'un modèle intégré (built-in template) dans la section Account protection de Endpoint Security.

Auparavant, ces paramètres ne pouvaient être configurés que via un script PowerShell, des stratégies OMA-URI personnalisées ou une GPO.

Pour accéder à ces nouveaux paramètres, connectez-vous au Microsoft Endpoint Manager admin center et sélectionnez Endpoint security > Account protection. Sélectionnez Create Policy et choisissez Windows 10 and later comme plateforme et Local user group membership comme template.

Sources:

https://techcommunity.microsoft.com/t5/intune-customer-success/new-settings-available-to-configure-local-user-group-membership/ba-p/3093207