Introduction

La gestion des identités en entreprise est une problématique de plus en plus importante. En effet, des thématiques telles que la mise en place d'un référentiel d'identité unique, le SSO (authentification unique), la gestion du cycle de vie d'un utilisateur (provisioning et deprovisioning, gestion du mot de passe, …) et bien d'autres deviennent essentielles dans des environnements toujours plus complexes et offrant plus de services. Il devient donc primordial d'intégrer des solutions permettant de gérer les identités au sein d'une entreprise. Cela permet notamment :

-

d'automatiser des processus de gestions de comptes (exemple la saisie/modification/suppression d'un compte dans une base RH déclenche les actions nécessaires sur les infrastructures du système d'information)

-

d'éviter les erreurs humaines de manipulations

-

de réduire les tâches d'exploitation

-

de n'avoir qu'un seul point d'entrée pour la saisie d'informations (référentiel RH par exemple, …)

Dans cette série d'articles, nous allons nous intéresser au composant Synchronisation Service. Si certains composants fonctionnent ensemble, ce n'est pas le cas de celui-ci qui peut être installé seul. L'objectif est de découvrir les possibilités offertes par cet outil. Pour cela, nous allons utiliser le contexte d'une société "MyCompany" souhaitant synchroniser les changements de son référentiel d'identité (une base de données SQL Server) vers l'annuaire Active Directory (synchronisation d'attributs). Aussi, nous verrons comme gérer le cycle de vie des objets tels que les utilisateurs ou les groupes via un mécanisme de Provisioning/Deprovisioning.

Ces articles vont s'articuler de la façon suivante :

Lors de cette cinquième partie, je vais évoquer l'administration du service de synchronisation de FIM avec d'une part l'administration des Managements Agents et d'autre part la gestion de la métaverse. Pour cette dernière, nous verrons notamment comment ajouter des attributs ou même créer des objets afin de ne pas se limiter à ceux par défaut. Enfin, nous aborderons la gestion du cycle de vie des objets dans la métaverse et les différentes configurations possibles.

NB : En Août 2015, Microsoft a sorti une nouvelle version de la suite FIM, renommé pour l'occasion MIM (Microsoft Identity Manager) suite à l'abandon de la gamme de produits Forefront. Cette nouvelle mouture apporte quelques fonctionnalités supplémentaires. Cependant le contenu de ces articles restent valables.

Administration

Vérification du résultat d'une synchronisation

Dans l'article précèdent, nous avons vu comment créer des profils de synchronisation. Lorsque ces derniers sont exécutés, nous pouvons accéder au détail des actions effectués dans l'onglet Operations de la console de gestion de FIM Synchronization Service. Ainsi, dans l'exécution ci-dessous, on remarque que quatre objets n'ont pas été modifiés lors de l'import dans le connector space Active Directory tandis que trois ont été projetés dans la métaverse pendant la phase de synchronisation (un objet a été filtré). Il est aussi possible d'avoir le listing de ses objets en cliquant sur le chiffre indiquant le nombre de changement. Ainsi, il est possible à chaque étape d'avoir un véritable contrôle des modification.

Recherche dans la metaverse

Il est possible de vérifier l'état d'un objet dans la métaverse. Pour ce faire, il suffit de se rendre dans l'onglet Metaverse Search. Ensuite, il faut indiquer un filtre. Ce dernier est composé :

Un clic sur le bouton Search permet de lancer la recherche.

Lorsque l'on ouvre les propriétés d'un objet retourné lors de la recherche, tous ses attributs sont affichés. On remarque également la date de dernière modification de ceux-ci ainsi que le Management Agent ayant écrit cette valeur (utile dans le cas de plusieurs Management Agent contribuant à un même objet dans la métaverse).

Enfin, dans l'onglet Connectors d'un objet, on accède à tous les connecteurs de l'objet. Ci-dessous on remarque le connecteur avec le référentiel SQL. Ce dernier a été créé avec une règle de projection. Lorsqu'un import et une synchronisation auront lieu avec le Management Agent Active Directory, un deuxième connecteur avec une règle de jointure sera présent.

Recherche dans un connector space

Il est aussi possible de rechercher des objets dans un connector space via le bouton Search Connector Space présent dans le menu des actions de chaque Management Agent.

La recherche est cette fois-ci moins simple puisqu'il n'est possible de faire une recherche qu'au travers du DN (pour rappel, dans le Management Agent SQL que nous avons configuré précédemment, il s'agit de l'id) ou d’une partie de celui-ci (l’unité d’organisation pour un objet Active Directory par exemple).

Comme pour les objets présents dans la métaverse, il est possible de voir leurs propriétés via l'onglet Import. L'onglet Lineage permet d'accéder à son status (si l'objet est connecté ou non à la métaverse). Ici, j'ai ouvert la fiche de l'objet dmills qui est un travailleur détaché. Pour rappel, dans note exemple, ces derniers ne doivent pas être synchronisés, c'est pourquoi il apparaît en tant que filtered disconnector.

Enfin sur chacun des onglets d'un objet, un bouton Preview est présent. Ce dernier fourni un outil pour pré visualiser les changements lors d'une synchronisation complète (Full) ou incrémentielle (Delta). Cet outil est utile pour effectuer des tests. Si les résultats sont ceux attendus, il est même possible de les enregistrer avec le bouton Commit Preview. Ainsi, il n'est pas nécessaire de relancer un profil d'exécution de synchronisation.

Grâce aux outils que nous venons de voir (onglet Operations, recherche dans la metaverse et dans un connector space, outil de prévisualisation), il est possible de connaitre à chaque instant l'état d'un objet et d'identifier rapidement les erreurs de configuration.

Export / import d'un Management Agent

Dans l'onglet Management Agent, il est possible d'exporter ou d'importer un Management Agent. Ces opérations offrent plusieurs possibilités :

-

Sauvegarde / Restauration : Cela permet de conserver les paramètres de configuration d'un Management Agent et de les réinjecter en cas d'une erreur de configuration.

-

Migration / Passage en production : La configuration d'un Management Agent peut être transférer d'un serveur à un autre lorsque ce dernier est changé ou lorsque l'on possède plusieurs environnement et que l'on souhaite transférer la configuration à l'identique d'un environnement à un autre (exemple : du développement à la production). Il reste alors simplement à insérer les paramètres de production (comme le domaine, le compte de service ou encore les unités d'organisation d'un Management Agent Active Directory). Attention : lorsqu'un Management Agent est importer d'un serveur à un autre, il est nécessaire de copier les DLL déclarées. Ces dernières ne sont pas inclues dans l'export.

NB : Lorsqu'un Management Agent est modifié, il est nécessaire de déclencher une opération de Full Import afin de prendre en compte les nouvelles règles pour tous les objets du connector space.

Gestion de la metaverse

La métaverse est le point central des données de l'environnement FIM Synchronization Service. Chaque objet d'un connector space qui possède un connector est lié à un objet de la métaverse. Pour rappel, un objet de la métaverse peut avoir plusieurs connectors. En effet, ces différentes propriétés peuvent être alimentés par plusieurs systèmes connectés comme c'est le cas pour la société "MyCompany". Chaque objet de type person est connecté à un collaborateur du référentiel SQL et un utilisateur Active Directory. Aussi, un certain nombre de propriétés sont paramétrable sur la métaverse, son fonctionnement et les objets qui la compose. Toutes ces actions se déroulent dans l'onglet Metaverse Designer de la console de gestion de FIM Synchronization Service.

Modification d'objets

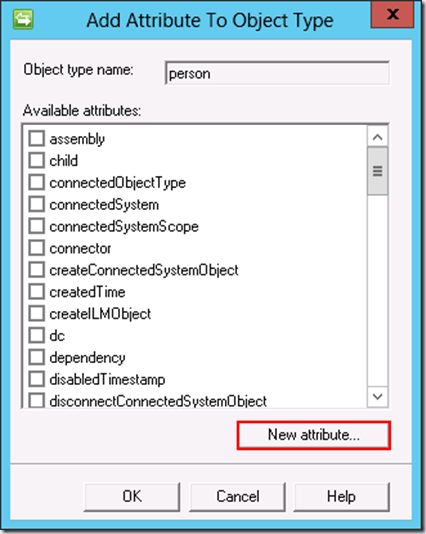

Pour chaque objet, il est possible de les modifier en ajoutant ou supprimant des attributs. Cela permet de synchroniser des informations complémentaires. Pour ce faire, il suffit de sélectionner le type d'objet puis de cliquer sur le bouton Add Attribute dans le panel Actions (en bas à droite). Une fenêtre listant tous les attributs disponibles s'ouvre. Elle contient tous les attributs déjà déclarés dans la métaverse. Pour en ajouter un à un objet, il suffit de cocher la case de l'attribut concerné.

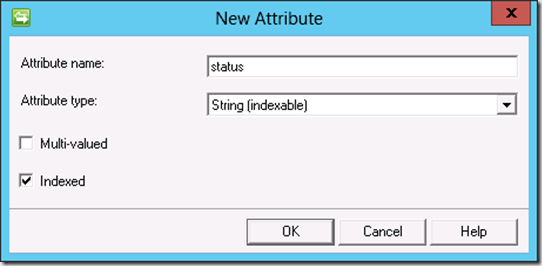

Aussi, si ce dernier n'existe pas dans la liste, il peut être créé via le bouton New Attribute. Grâce à cette option, pour la société "MyCompany", on peut ajouter la propriété Status permettant de synchroniser cette valeur contenue dans le référentiel SQL vers la métaverse (il faut aussi ajouter une règle de flux d'attribut dans le Management Agent SQL et éventuellement dans le Management Agent Active Directory si l'on souhaite exporter cette valeur vers cet annuaire).

Lorsque l'on ajoute un nouvel attribut, il existe plusieurs possibilités. Tout d'abord un objet être de plusieurs types :

Les types chaîne de caractère, binaire et nombre peuvent être indexés ou non en cochant la case Indexed. Cela permet d'optimiser les recherches d'objets sur ces attributs. A noter qu'une bonne pratique est d'indexer tous les champs sur lesquels une jointure peut être effectuée afin d'optimiser l'opération de recherche d'un objet correspondant dans la métaverse. Aussi, en dehors du champ Boolean, tous les attributs peuvent être multi-évalué et donc contenir une liste de valeurs (exemple : le champs userCertificate d'Active Directory qui contient tous les certificats d'un utilisateur). Enfin, le type Reference permet d'indiquer une référence vers un autre objet de la métaverse. Cela peut notamment être utilisé dans le cadre de la synchronisation du manager d'une personne ou encore de la liste des membres d'un groupe.

Création d'objets

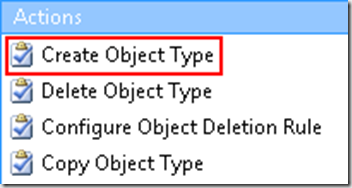

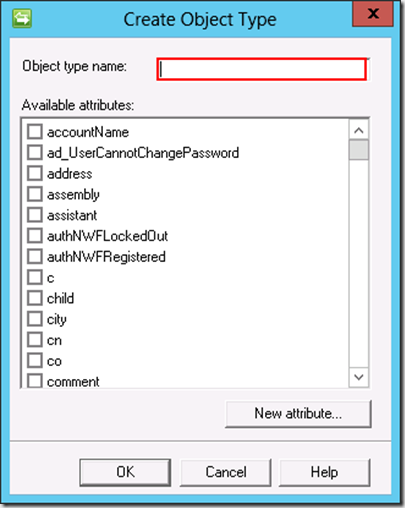

En complément de la modification d'objet, il est aussi possible d'en ajouter de nouveaux au travers de l'onglet Metaverse Designer. Cela permet de gérer d'autres types d'objets que vous aurez conçu vous-même comme les contacts. Pour créer un objet, il suffit de cliquer sur Create Object Type dans le menu Actions.

NB : L'action Copy Object Type, permet de dupliquer un type d'objet ainsi que ses propriétés (le type sélectionné sert alors de modèle).

Ensuite, il faut entrer le type d'objet à créer et éventuellement ajouter les attributs qui le caractérise (comme nous l'avons vu dans le paragraphe précédent, cela peut être modifié ultérieurement).

Flux d'attributs

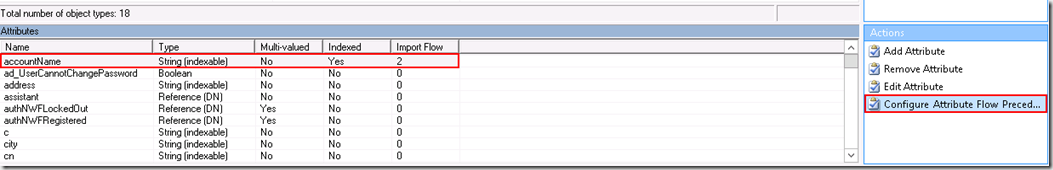

Lorsque plusieurs systèmes connectés interagissent avec le même attribut, il est possible de choisir celui qui aura la priorité pour en définir la valeur. Cette opération s'effectue en sélectionnant un attribut sur l'un des types d'objet déclarés dans l'onglet Metaverse Designer puis en cliquant sur le bouton Configure Attribute Flow Precedence (on remarque dans l'exemple ci-dessous que l'attribut accountName possède deux règles d'import, il faut donc déterminer l'ordre d'application).

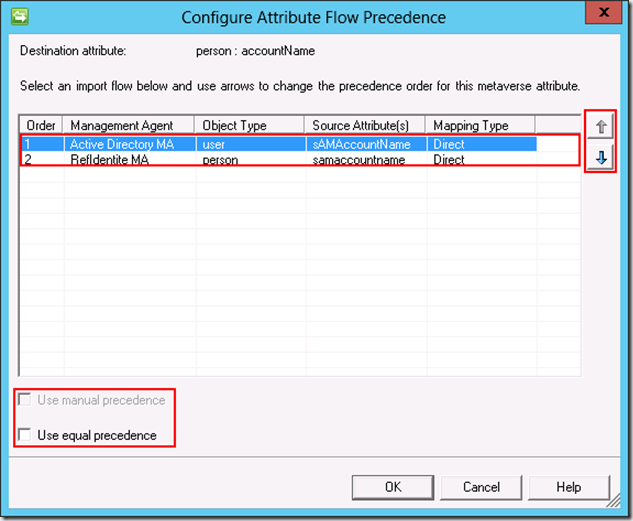

L'assistant qui s'ouvre montre les Management Agents qui ont une règle de flux avec l'attribut sélectionné. La configuration par défaut indique que le premier Management Agent synchronisant une valeur (par ordre croissant) est autoritaire. Ainsi dans l'exemple ci-dessous le Management Agent Active Directory MA est prioritaire. RefIdentité MA ne sera utilisé pour cet attribut que si aucune valeur n'est fournie par l'autre Management Agent. Ainsi, même si une nouvelle valeur est transmises par le Management Agent RefIdentité MA, elle ne sera pas prise en compte. Il est possible de changer cet ordre avec les flèches présentes dans l'assistant.

NB : Dans cet exemple, un changement de nom de compte impliquerai de déconnecté un objet puisque l'attribut samAccountName est utilisé pour la jointure de l'objet auprès de la Métaverse.

Aussi deux options sont disponibles pour ce paramétrage :

-

Use manual precedence : Il est possible de définir la priorité d'un Management Agent manuellement. Cela n'est possible que pour les règles de flux personnalisées (type Rules Extension) qui ont été développés en C# ou VB.Net.

-

Use equal precedence : Chaque Management bénéficie d'une priorité identique. Ainsi, s'il s'agit d'un attribut possédant une valeur unique, le dernier Management Agent qui s'est exécuté contribue à la valeur dans la métaverse (cela peut donc provoquer des effets de bord avec des changements à chaque exécution de Management Agent). Dans le cas où l'attribut est une liste de valeur, FIM réalise une fusion des différentes valeurs.

Déprovisioning

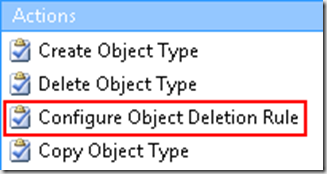

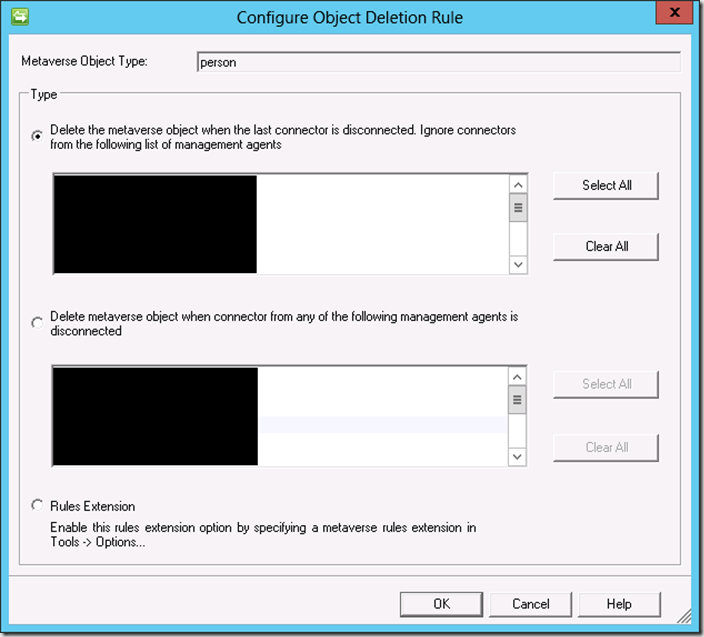

Par défaut, un objet présent dans la métaverse est supprimé lorsqu'il n'a plus aucun connecteur avec un Management Agent. Cependant, ce comportement peut être modifié. Cela s'effectue via le bouton Object Deletion Rule présent dans la configuration de chaque type d'objet de la métaverse.

Pour l'option par défaut, on remarque qu'il existe une liste de tous les Management Agent. En effet, il est possible d'ignorer certains Management Agent en les cochant. Ainsi lorsque la règle sera évaluée, elle ne prendra pas en compte les connector space des Management Agent sélectionnés pour savoir si l'objet doit être supprimé.

La seconde option (Delete the metaverse object when the last connector space object from a specified management agent is disconnected), consiste à supprimer l'objet dès qu'il n'y a plus de lien avec l'un des connector space. Contrairement à la première option, la liste de Management Agent permet ici de définir les connector space associés qui seront utilisés pour évaluer la suppression.

Enfin, la dernière option offre la possibilité de gérer la suppression d'un objet de la métaverse au travers d'une règle développée en C# ou VB.Net. Cela permet de gérer des cas plus spécifiques.

Joiner

L'outil Joiner est un outil intégré dans la console de gestion de FIM 2010 Synchronization Service consacré à la manipulation des disconnectors d'un Management Agent. Ainsi, il est possible de traiter ces objets afin de les connecter à la métaverse via une projection ou une jointure ou de les écarter définitivement via un disconnector explicite. Toutes ces opérations sont manuelles.

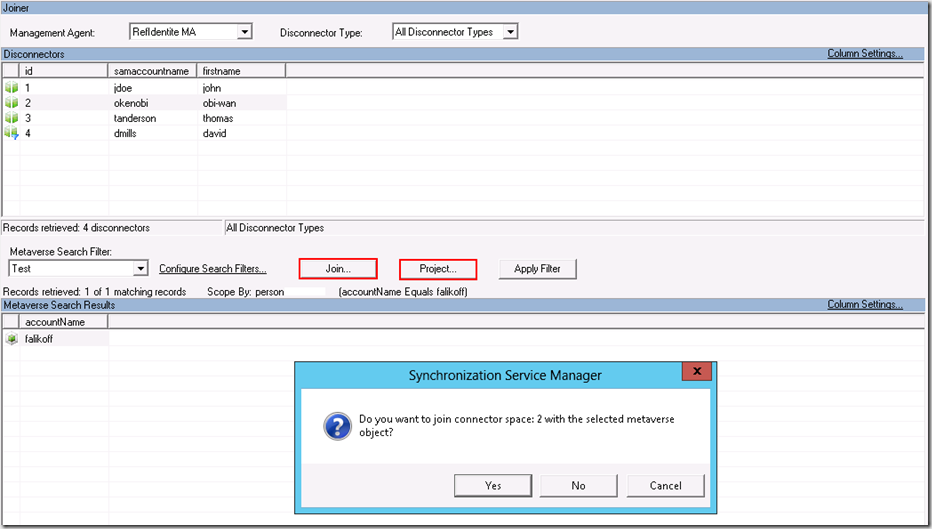

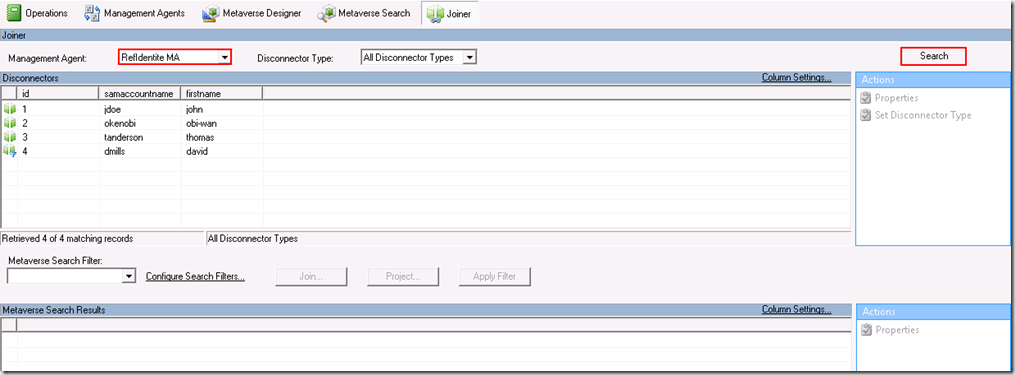

Pour effectuer une opération sur un objet dans l'onglet Joiner, il suffit d'effectuer une recherche par Management Agent en le sélectionnant dans le champ adéquat puis en cliquant sur le bouton Search (avant cela il est possible de réaliser un filtre plus spécifique en choisissant un type de disconnector).

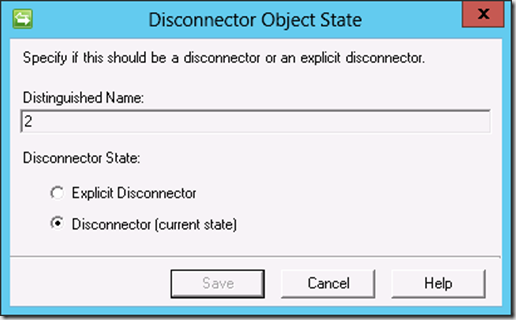

Le type de Disconnector peut être changé lorsqu'on sélectionne un objet puis que l'on clique sur le bouton Set Disconnector Type. Par exemple, on peut souhaitez qu'un objet ne soit plus traiter par le Management Agent et qu'il soit définitivement écarté de tout traitement. Il faut alors définir un Explicit Disconnector. Aussi, même si l'objet satisfait toutes les règles de filtrages ultérieurement, il ne sera pas synchronisé tant que le Disconnector sera de type explicite. Il faudra tout d'abord rechanger ce dernier via une nouvelle opération dans l'onglet Joiner.

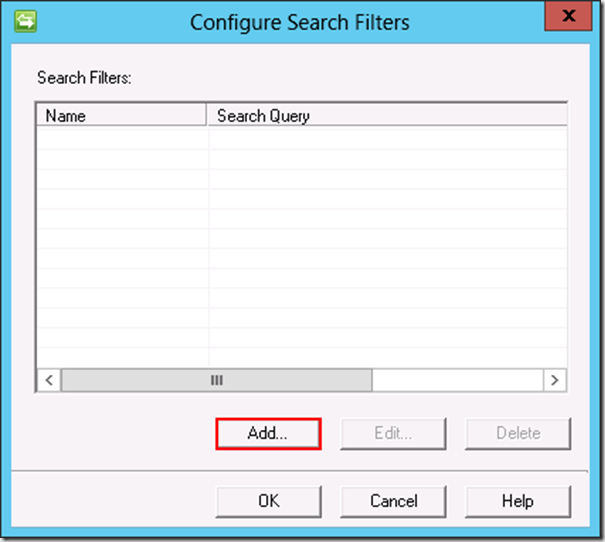

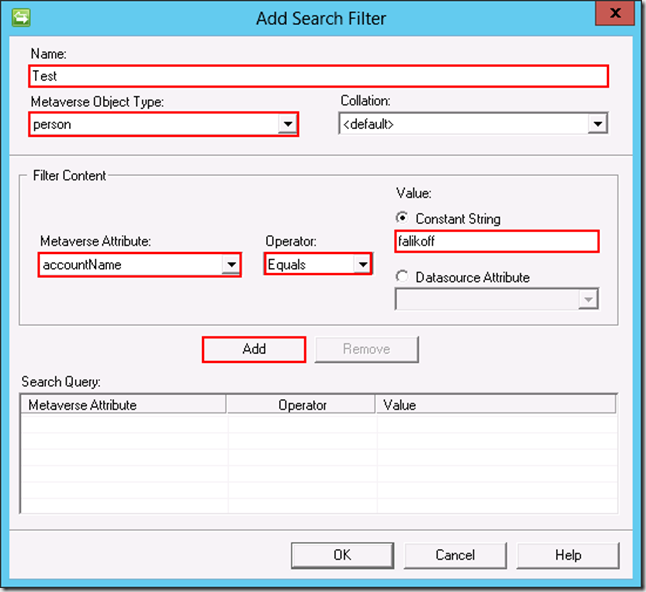

Lorsqu'un objet est sélectionné, il est possible de le joindre à un objet de la métaverse. Pour ce faire, il est nécessaire de réaliser une recherche sur celle-ci afin de trouver l'objet correspondant. Cette opération est réalisée en créant un filtre avec le bouton Configure Search Filter. Un assistant s'ouvre alors et il est nécessaire de cliquer sur le bouton Add pour ajouter un filtre.

Ce dernier peut rechercher des objets en fonction du type ainsi qu'en fonction d'une valeur sur un attribut.

Le bouton Apply Filter déclenche la recherche. La jointure s'effectue en cliquant sur le bouton Join après avoir sélectionné un objet de la métaverse (un avertissement permet de confirmer l'opération). Toutefois, il reste aussi possible d'effectuer une projection (bouton Project) sans passer par le filtrage si l'objet n'existe pas dans la métaverse. Les opérations effectuées dans l'onglet Joiner n'ont pas besoin de respecter les filtres configurés dans le Management Agent gérant l'objet traité.