Introduction

Microsoft Entra autorise les droits d’accès aux ressources sécurisées via le contrôle d’accès en fonction du rôle Azure (Azure RBAC).Lorsqu’un rôle Azure est attribué à un principal de sécurité Microsoft Entra, Azure octroie l’accès à ces ressources pour ce principal de sécurité. Un principal de sécurité Microsoft Entra peut être un utilisateur, un groupe, un principal de service d’application ou une identité managée pour les ressources Azure.

Besoin

La gestion des permissions Azure RBAC au niveau des abonnements Azure se fait de façon centralisée par les administrateur ayant des permissions privilégiées Aussi, les rôles RBAC s’attribue sur des scopes souvent larges.

Dans certains scénario, un contrôle d’accès plus fin que celui offert par RBAC est nécessaire. Par exemple, il peut être indispensable d’accorder l’accès à certaines ressources, mais pas à toutes, dans une hiérarchie. Ou encore accorder les permission uniquement à des ressources ayant des tags spécifiques.

Aussi, des utilisateurs ont parfois besoin de gérer les permissions d’une service principal sur le scope pour lequel ils ont des droits.

Solution

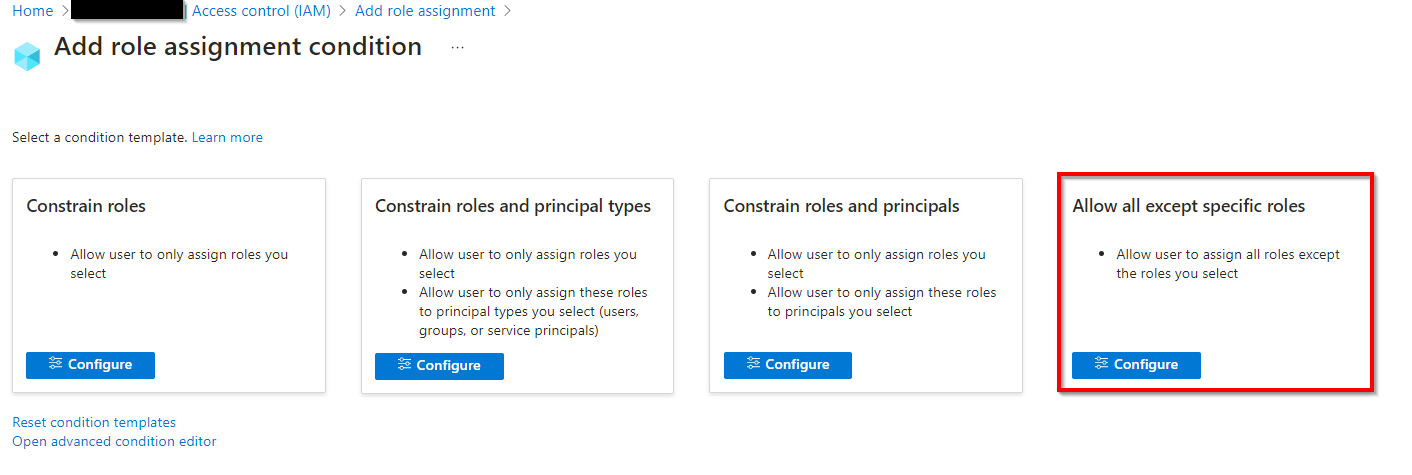

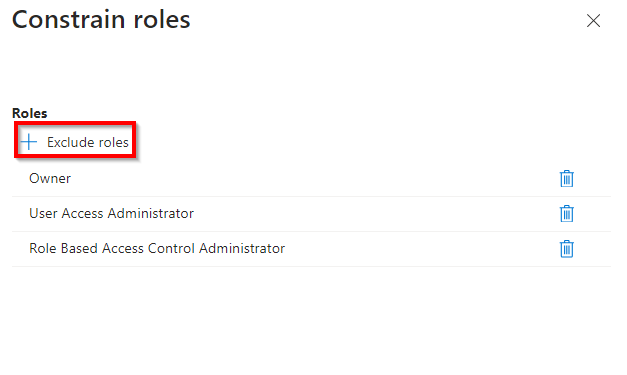

Azure ABAC (Attribute Based Access Control) c’est les conditions qui se rajoutent au moment de l’attribution de rôle RBAC permettant ainsi une autre vérification que vous pouvez ajouter à votre attribution de rôle pour fournir un contrôle d’accès encore plus précis.

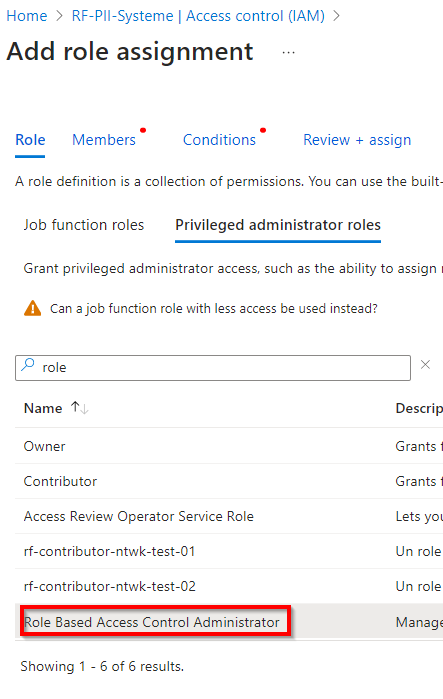

Exemple d’utilisation : Attribuer à un groupe Entra ID un rôle permettant d’assigner toutes les permissions RBAC à tout type d’identité (utilisateur, groupe, SPN ou identités managées) à l’exception de certaines permissions privilégiées.

0 commentaires