La problématique

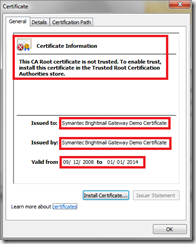

Lors du déploiement d'une Appliance Symantec Brightmail Gateway un certificat numérique auto-signé est automatiquement généré et assigné à l'interface Web du rôle Control Center.

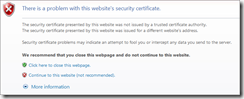

La principale conséquence de cette configuration est l'apparition systématique d'une fenêtre d'avertissement lors de la connexion à l'interface Web d'administration (cf. capture d'écran ci-dessous).

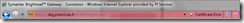

De plus l'URL du navigateur apparaît en rouge pour rappeler que le certificat SSL utilisé pour chiffrer les données est invalide.

Cela n'est pas gênant lorsque seule une population d'administrateur se connecte à l'interface Web. Cependant, lorsque l'accès utilisateur à la quarantaine est activée, il devient nécessaire de corriger ce comportement.

Cette configuration doit être effectuée en plusieurs étapes :

1) Configuration de l'URL d'accès à la quarantaine

2) Import de l'autorité de certification interne dans l'Appliance

3) Génération d'une requête de certificat (CSR)

4) Validation de la requête auprès de l'autorité de certification interne (ou externe)

5) Import du certificat signé par l'autorité dans l'Appliance

6) Positionnement du certificat sur l'interface Web

Procédure à suivre

1) Configuration de l'URL d'accès à la quarantaine

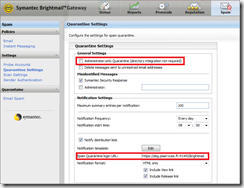

La première étape consiste à définir, puis à configurer l'URL d'accès à la quarantaine utilisateur. Pour cela il faut se connecter à l'interface Web d'administration en tant qu'administrateur, cliquer sur l'onglet Spam, puis sur le lien Quarantine Settings dans le menu de gauche.

On peut ensuite spécifier l'URL d'accès à la quarantaine dans le champ Spam Quarantine Login URL. Dans l'exemple ci-dessous l'URL retenue est la suivante :

Remarque : L'accès utilisateur à la quarantaine nécessite également que l'option Administrator-only Quarantine soit décochée et donc que l'accès à un annuaire soit configuré (pour l'authentification LDAP). De plus une entrée DNS doit également être créée pour effectuer la correspondance entre le FQDN de l'interface Web (exemple : sbg.piservices.fr) et l'adresse IP du control center.

2) Import de l'autorité de certification interne dans l'Appliance

Dans l'hypothèse où l'on souhaite utiliser un certificat émis par une autorité de certification interne, il faut impérativement insérer le certificat de l'autorité de certification racine dans le magasin Certificate Authority de l'Appliance.

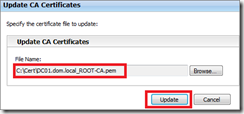

Pour cela l'administrateur doit se connecter à l'interface Web d'administration, cliquer sur l'onglet Administration, puis sur le lien Certificates dans le menu de gauche. Il faut ensuite sélectionner l'onglet Certificate Authority, puis cliquer sur le bouton Update.

L'assistant propose alors d'injecter un certificat présent localement sur le poste de l'administrateur. Ce certificat doit respecter le format PEM (CER encodé en base64).

Remarque : Dans le cas où l'autorité de certification interne est issue du monde Microsoft (serveurs sous Windows Server 2003, 2003 R2, 2008 ou 2008 R2), les formats généralement utilisés sont les formats CER ou CRT. Pour les convertir au format PEM un utilitaire de conversion comme Crypto4PKI peut être utilisé.

3) Génération d'une requête de certificat (CSR)

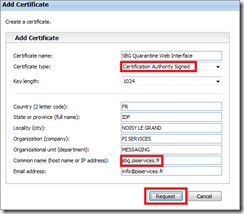

L'étape suivante consiste à créer une requête de demande de certificat dans l'interface Web d'administration. Pour cela il faut aller dans l'onglet TLS & HTTPs Certificates, puis cliquer sur le bouton Add.

Dans l'assistant de création de la requête il faut sélectionner Certification Authority Signed dans le type de certificat, renseigner le nom commun qui doit correspondre à l'URL d'accès à la quarantaine (ici "sbg.piservices.fr") ainsi que tous les champs descriptifs demandés.

Le bouton Request permet ensuite de générer la demande de certificat ou CSR (Certificate Signing Request).

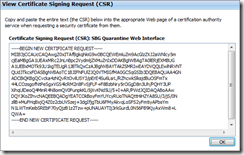

La requête obtenue doit ensuite être conservée en mémoire (cf. capture d'écran ci-dessous).

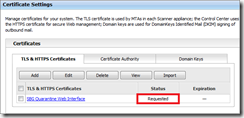

Suite à cette manipulation le certificat apparaît comme étant Requested dans l'interface Web.

4) Validation de la requête auprès de l'autorité de certification interne

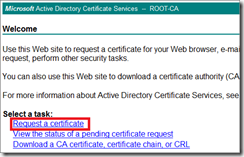

La requête de certificat doit ensuite être validée et signée numériquement par l'autorité de certification interne. Si il s'agit d'une autorité de certification Microsoft, l'une des méthodes consiste à se connecter à l'interface Web d'administration (l'URL est généralement du type https://server/certsrv).

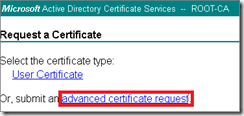

Pour commencer l'administrateur doit sélectionner le lien Request a certificate, puis advanced certificate request et enfin Submit a certificate request by using a base-64-encoded CMC or PKCS #10 file, or submit a renewal request by using a base-64-encoded PKCS #7 file.

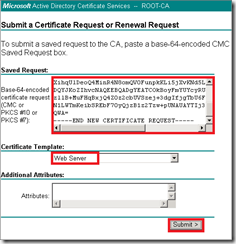

Dans la page Submit a Certificate Request or Renewal Request il faut insérer la requête précédemment générée, sélectionner le modèle de certificat Web Server et enfin cliquer sur le bouton Submit.

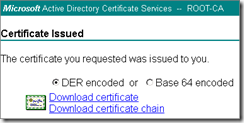

Si l'autorité de certification est de type "entreprise" et si le compte utilisateur possède les bonnes autorisations alors un certificat signé numériquement au format CER est immédiatement émis par l'autorité de certification (dans le cas d'une autorité de certification "autonome", l'émission du certificat doit être validée manuellement dans la console MMC Autorité de certification).

Remarque : Le certificat émis étant au format CER, il doit être converti au format PEM pour pouvoir être utilisé au sein de l'interface Web Brightmail.

5) Import du certificat signé par l'autorité dans l'Appliance

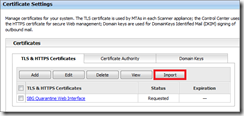

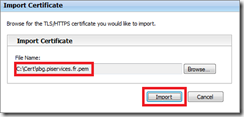

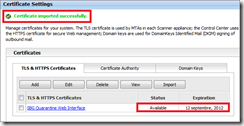

Pour importer le certificat au format PEM dans l'interface Web Brightmail, il faut cliquer sur l'onglet Administration, puis sur le lien Certificates et enfin sur le bouton Import.

Suite à l'opération d'import un message indique que le certificat a été correctement importé et le certificat apparaît comme étant disponible (available).

6) Positionnement du certificat sur l'interface Web

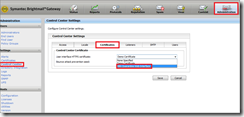

La dernière étape consiste à positionner le certificat sur l'interface Web d'administration du control center. Pour cela il faut cliquer sur l'onglet Administration, puis sur le lien Control Center.

Dans la page Control Center Settings, il faut ensuite cliquer sur l'onglet Certificates, puis sélectionner le nouveau certificat dans la liste déroulante User interface HTTPs certificate.

Une fois cette dernière modification opérée, aucun message d'erreur n'est généré dans les navigateurs lors de l'accès à l'interface Web et l'URL du site ne s'affiche plus sur fond rouge mais sur un fond blanc ou vert (en fonction du type de certificat utilisé).