Cette grosse faille de sécurité a été publiée par Microsoft le 16 juillet dernier ( CVE-2010-2568 ). Elle exploite le mode de fonctionnement des raccourcis ( ".LNK" ) sur tous les OS Windows. Bien sûr la mise à disposition du patch correspondant sera annoncée dans le bulletin de sécurité :http://www.microsoft.com/technet/security/advisory/2286198.mspx.

L’exploitation de cette faille se traduit par le fait, qu’un malware puisse s’exécuter par le biais du détournement du mécanisme d’affichage d’icône.

Cette vulnérabilité est exploitable localement par disque amovible ou via des partages réseaux et WebDAV

Il n'existe pas de correctif à ce jour. Mais en attendant des solutions de contournement recommandées par Microsoft peuvent-être mises en place.

La désactivation de l'affichage d'icône pour les raccourcis peu ainsi limiter les risques d’exploitation de cette faille. Cette solution affiche les icônes en blanc par défaut. Pour se faire il est nécessaire depuis l’éditeur de registre, de rechercher dans la ruche HKEY_CLASS_ROOT, IconHandler afin de modifier sa valeur par défaut par 0 après l’avoir exporté pour revenir à la valeur précédente dès la sortie d’une mise à jour.

Autre solution de contournement la désactivation du service WebClient se fait en passant par le gestionnaire de l’ordinateur ou en exécutant services.msc

Enfin troisième solution le blocage du téléchargement des fichiers LNK et PIF depuis Internet est recommandé.

La liste des systèmes Windows concernés et supportés s'étend de Windows XP SP3 à Windows Serveur 2008R2.

Notez que des éditeurs d’antivirus (Sophos, Eset) ont déjà répertorié Stuxnet depuis mi-juillet exploitant cette vulnérabilité.

MAJ: Le 3 Aout Microsoft apporte une réponse par la mise en ligne de l'update KB2286198 annoncé dans le bulletin de sécurité suivant http://www.microsoft.com/technet/security/bulletin/MS10-046.mspx

Beaucoup de programmes TCP/IP comme Ping et FTP utilisent la fonction WinSock INET_ADDR() :

unsigned long inet_addr( __in const char *cp );

pour convertir les adresses IPv4 du format chaine de caractère avec séparateur ”.” dans un format IN_ADDR qui n’est qu’une structure.

typedef struct in_addr { union { struct { u_char s_b1,s_b2,s_b3,s_b4; } S_un_b; struct { u_short s_w1,s_w2; } S_un_w; u_long S_addr; } S_un; } IN_ADDR, *PIN_ADDR, FAR *LPIN_ADDR;

Toute adresse IPv4 sera formatée dans cette structure sous le format d’un entier long non signé (u_long).

La fonction INET_ADDR accepte les chaines de caractères au format suivant :

Les différentes parties qui définissent l’adresse IP dans son format caractère avec séparateur “.” peuvent avoir des valeurs décimales , octales ou hexadécimales.

Ainsi pinger l’adresse 172.19.0.40 revient à pinger l’adresse 0254.023.0.050 en octal et l’adresse 0xAC.0x13.0.0x28 en hexadécimal.

172.19.0.40

0254.023.0.050

0xAC.0x13.0.0x28

Lors du traitement de la chaine de caractère en entrée, la fonction INET_ADDR traitera les nombre selon les règles suivantes :

- Tout nombre commençant par 0x ou 0X sera traité comme un chiffre hexadécimal

- Tout nombre commençant par 0 sera traité comme étant un nombre octal

- Les autres cas seront traité comme des nombres décimaux.

Ainsi il faut faire attention à ne pas utiliser un Zéro à gauche au niveau d’une partie de l’adresse IP si vous voulez la pinger car la partie qui commence par zéro sera traité comme étant un nombre octal et le Ping sera dirigé vers une autre adresse qui ne correspond pas à celle que vous avez tapé.

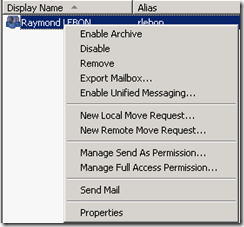

Après un déplacement de boite sous Exchange 2010 cette opération est enregistrée

Avant le déplacement:

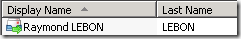

Après le déplacement:

On remarque que l’icône a changé d’aspect. Une flèche verte, signifiant un

déplacement, a été ajouté.

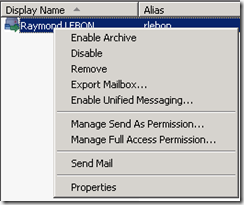

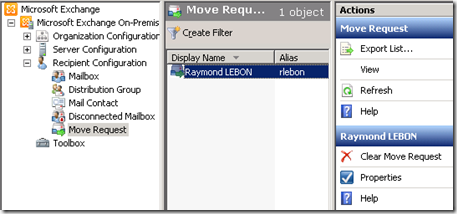

On peut vérifier ce déplacement:

Get-MailboxStatistics rlebon -IncludeMoveHistory | fl

L'information est dans champ MoveHistory.

Les commandes de déplacement n’apparaissent plus.

La ré-activation se fait à partir du “dossier” Move Request”

Il suffit de cliquer sur “Clear Move Request”

Les commandes de déplacement sont de nouveau disponible.

*****************************

Pour supprimer de façon globale on peut utiliser un commande PowerShell:

Get-MoveRequest -MoveStatus Completed | Remove-MoveRequest

*****************************