Privileged Identity Management

Privileged Identiy Mangement (PIM) une une fonctionnalité de Microsoft Azure qui permet de déléguer des droits et des ressources dans Azure, Office 365 et Intune.

Mise en place

Prérequis

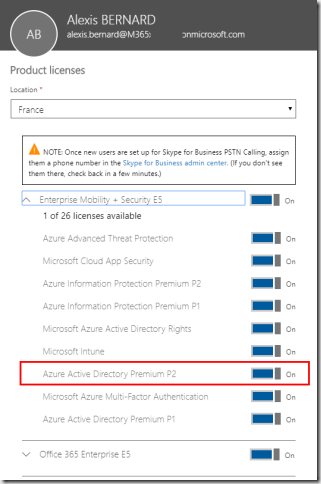

Pour mettre en place PIM il est indispensable d’avoir sur les comptes qui l'utiliseront :

- Une license Enterprise Mobility + Security (EMS) E5 ou à minima une license Azure AD Premium P2

- Le MFA activé

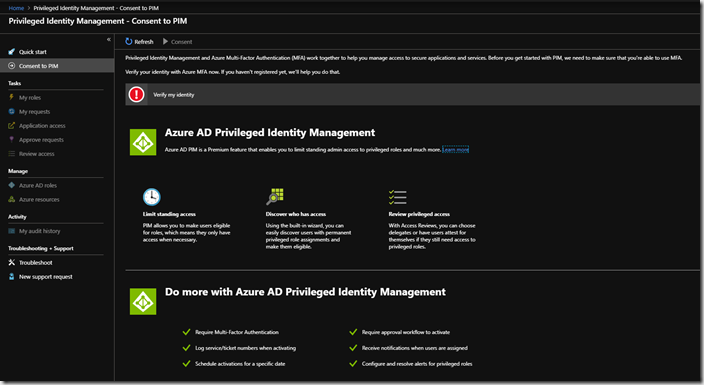

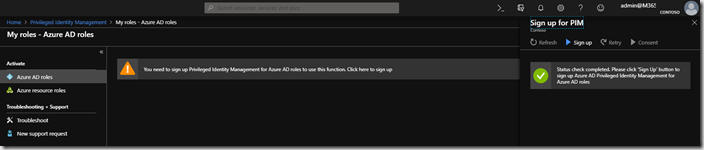

Par défaut, PIM n’est pas actif dans Azure. Pour l’activer, il faut se rendre sur le portail Azure (https://portal.azure.com) avec des droits d'"administrateur global" et rechercher Privileged Identity Management.

Une page nous invite à vérifier notre identité via le MFA.

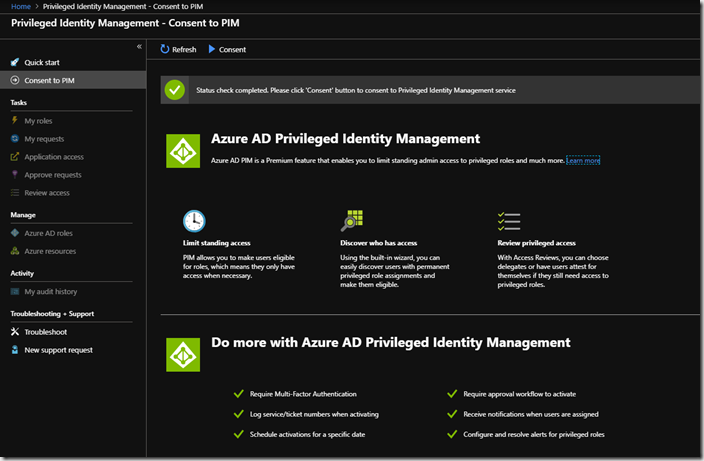

Une fois la vérification d’identité effectuée il est possible d’activer la fonctionnalité.

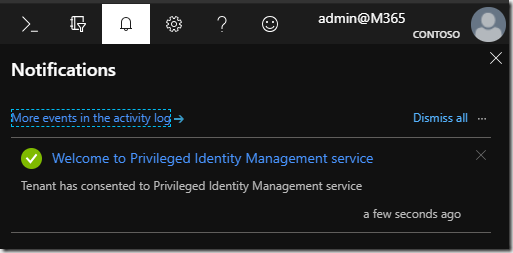

Quelques instants après le service est disponible.

Il est ensuite nécessaire de se déconnecter / reconnecter du portail Azure.

Configuration des rôles

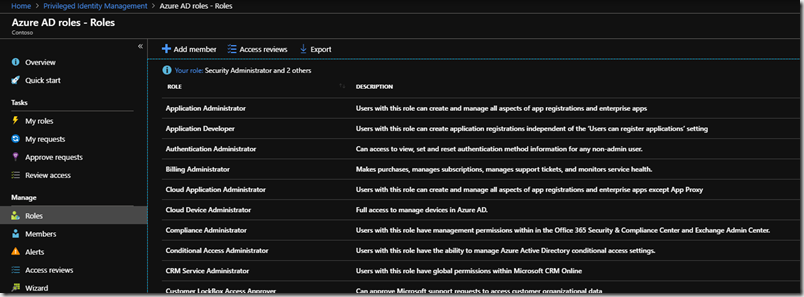

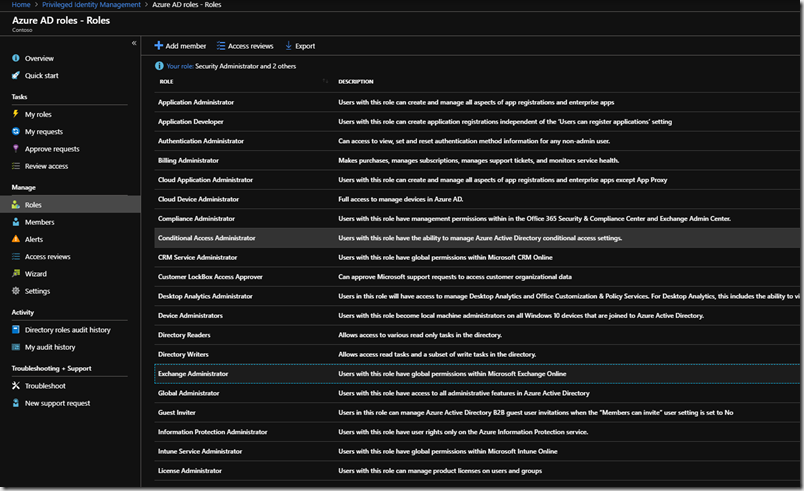

Depuis PIM, dans la section Manage puis Roles, il existe par défaut une quarantaine de rôle que l’on peut modifier.

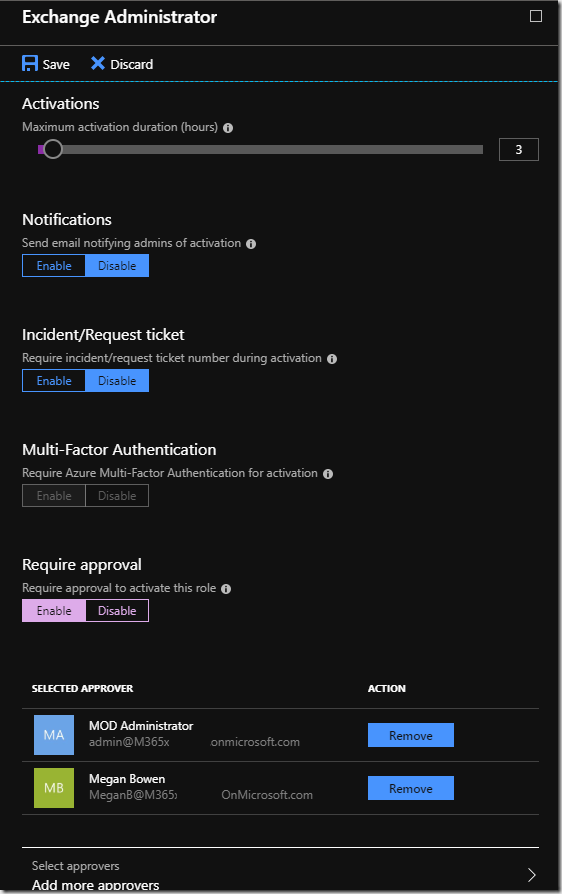

Dans cet article, je vais modifier le rôle Exchange Administrator pour qu’il soit actif durant 3H et qu'il nécessite une validation (par défaut le rôle est en auto-validation pour une durée d’une heure). Les utilisateurs Adminstrator et Megan auront le pouvoir d’accepter ou non la demande d’accès au rôle.

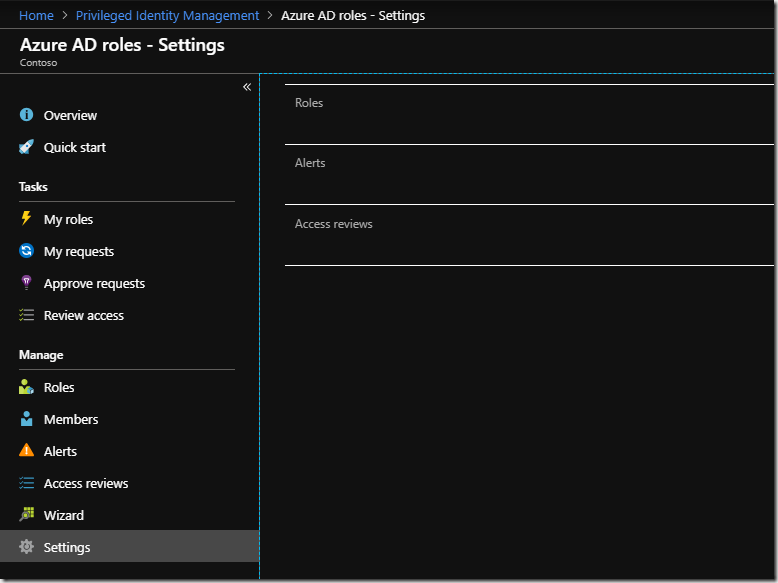

Pour ça, dans PIM, dans la section Manage puis Settings, je sélectionne Roles.

Je sélectionne le rôle Exchange Administrator et je change les paramètres.

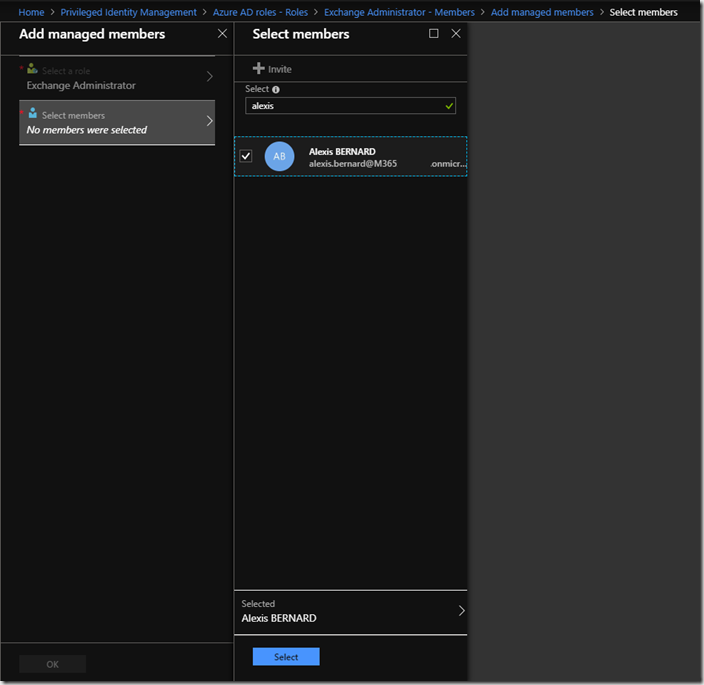

Je peux ensuite depuis PIM, dans la section Manage puis Roles ajouter un utilisateur à mon rôle.

Obtention du rôle

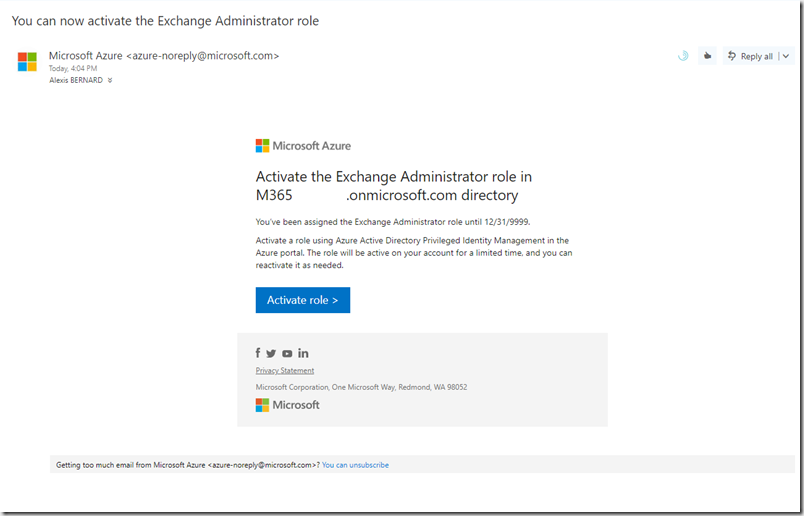

Une fois le rôle ajouté sur l’utilisateur, celui-ci reçoit un mail pour le prévenir.

Depuis le lien présent dans le mail il est alors possible de faire la demande pour activer le rôle.

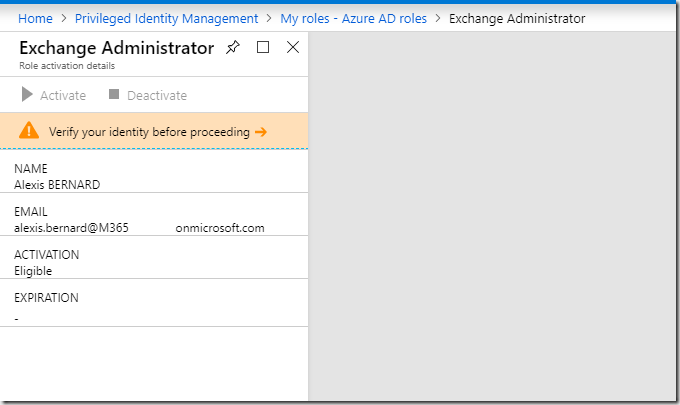

Une vérification d’identité via MFA est nécessaire à cette étape également.

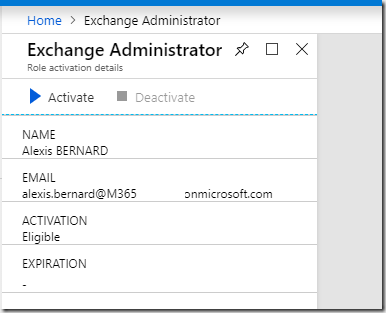

Une fois l’identité confirmée, il est possible de demander l’activation du rôle.

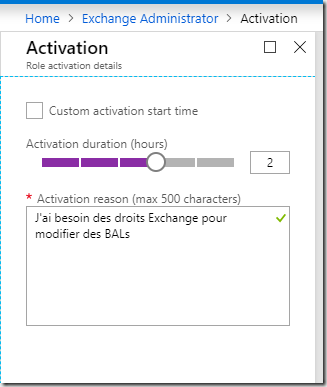

Je peux réduire le temps d’activation du droit (de 30 minutes à 3h) et je dois indiquer un message pour obtenir les droits.

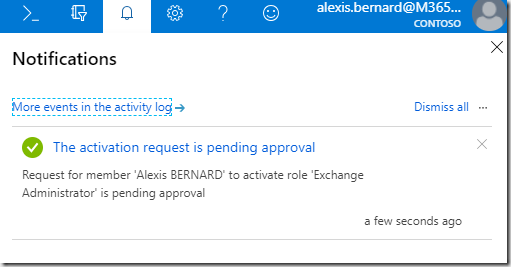

Une fois la demande effectuée, il ne reste plus qu’à attendre la validation par un administrateur.

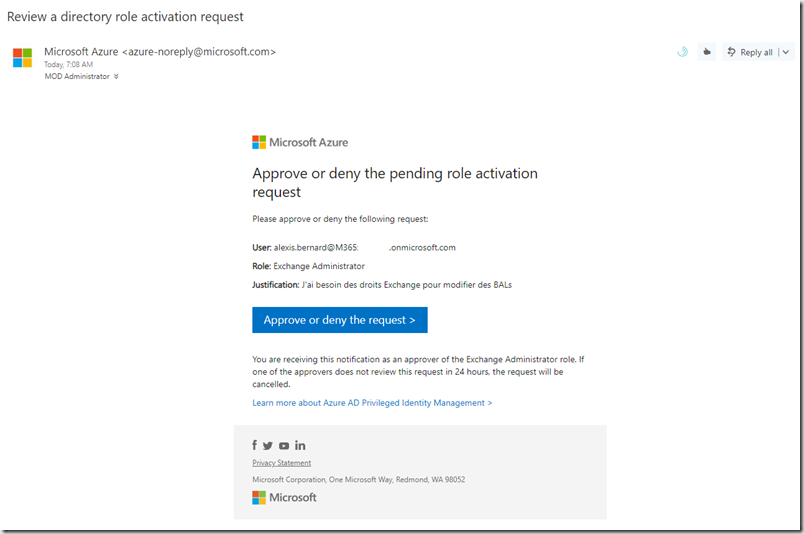

Les administrateurs reçoivent un mail indiquant qu’une demande d’activation de rôle est en attente.

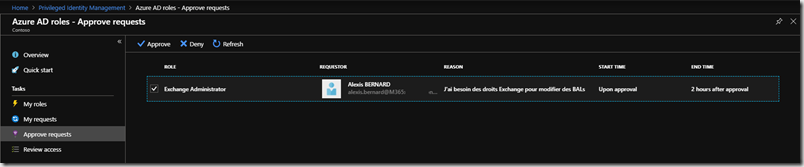

Depuis le lien présent dans le mail, il est possible d’accepter ou de refuser la demande.

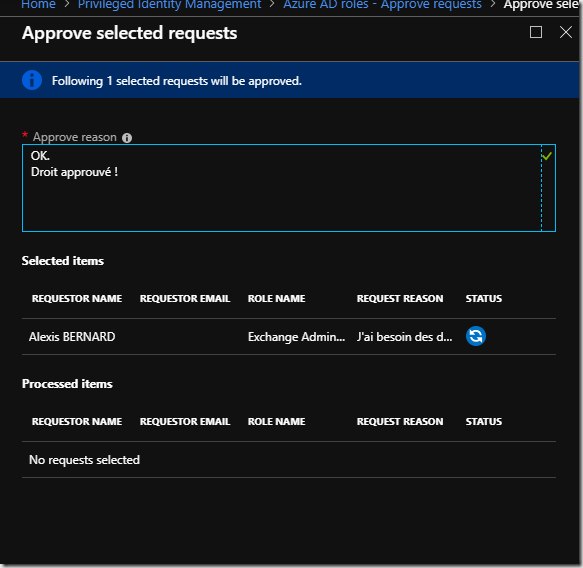

Un message est obligatoire pour approuvé la demande.

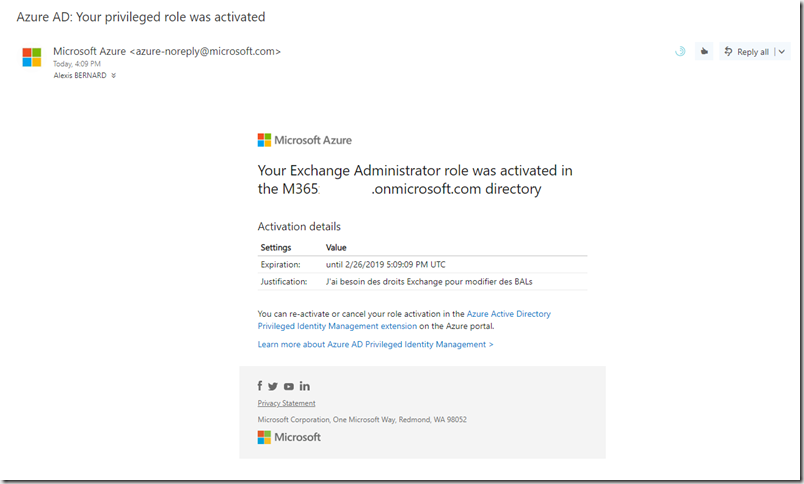

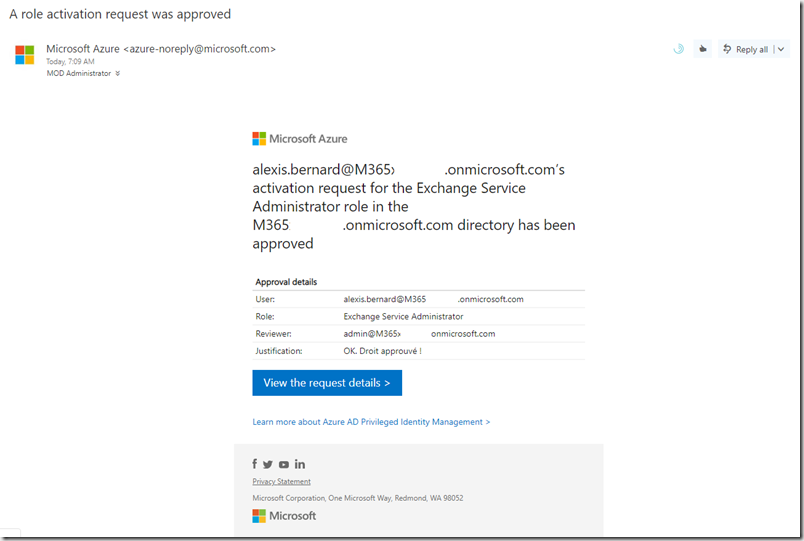

L’utilisateur reçoit alors un mail lui indiquant qu’il dispose des droits d’administration.

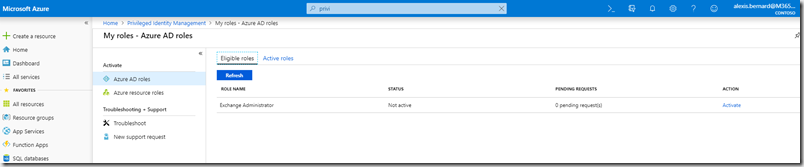

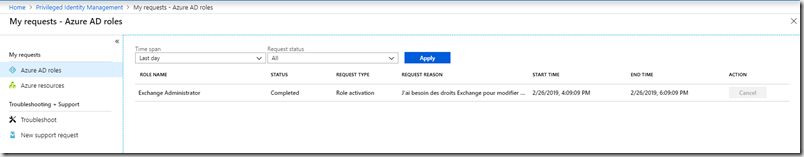

Depuis le portail PIM l’utilisateur peut voir ses droits en cours et passés.

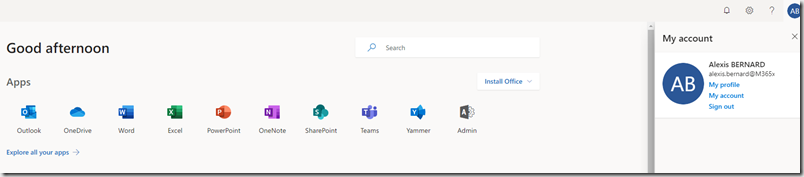

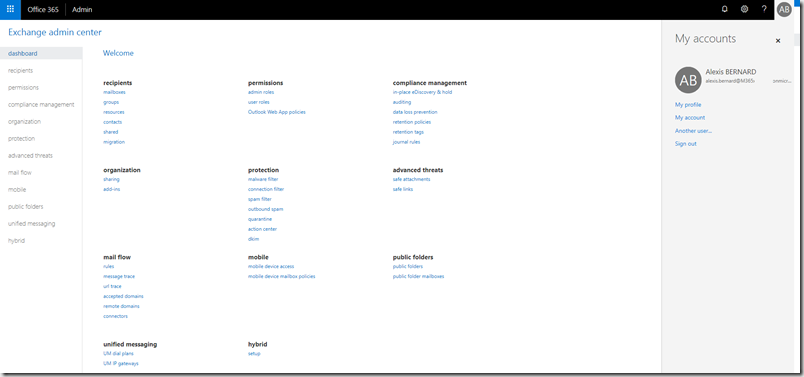

Il a également accès à la tuile Admin et bien évidement à la page d’administration d’Exchange dans notre cas.

Log

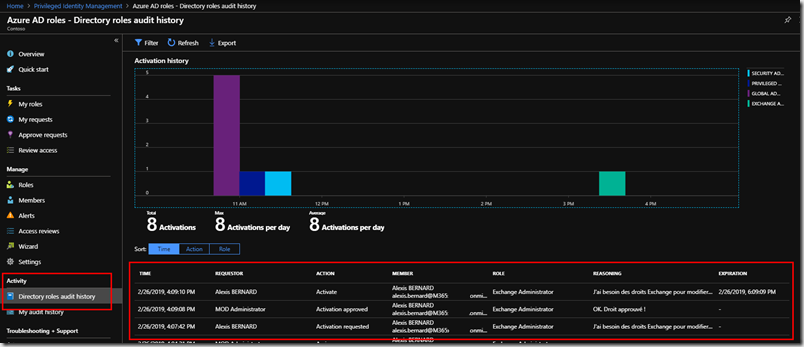

L’ensemble des droits demandées, validées et refusées est loggé dans PIM, section Activity puis Directory roles audit history.

Les administrateurs ont également le mail prouvant la validation au rôle.

Voila qui conclut ce billet sur PIM !