Introduction

Windows Deployment Services (WDS) est la solution proposée par Microsoft pour le déploiement de master via réseau. En soit WDS ne s’occupe que de la partie déploiement du master brut, pour aller plus loin, c’est vers MDT qu’il faut se diriger.

Microsoft Deployment Toolkit ajoute à WDS la possibilité de créer des séquences de tâche, l’intérêt de cette fonction est d’ajouter au master déployé par WDS drivers, applications et personnalisations..

Dans ce 1er post nous verrons comment créer une image de capture et capturer une image de Windows à laquelle nous aurons ajouté les dernières mises à jour, nous n’utiliserons donc que WDS.

Le post suivant se concentrera sur MDT et la création de “Task Sequences”.

Prérequis

Pour ce tutoriel nous utiliseront les prérequis suivants :

- Les sources de l’OS à préparer,

- Un poste physique ou une VM,

- Une image de capture que nous créeront,

- Un serveur de déploiement sous Windows Server 2012 avec le rôle WDS.

Création d’une image de capture

Ajout d’une image basique

Dans le dossier “Boot Images” de la console WDS faire clic-droit puis “Add Boot Image”, une fenêtre apparait et demande le fichier boot.wim disponible dans le fichier sources du DVD d’installation de Windows (E:\sources\boot.wim).

Génération de l’image de capture

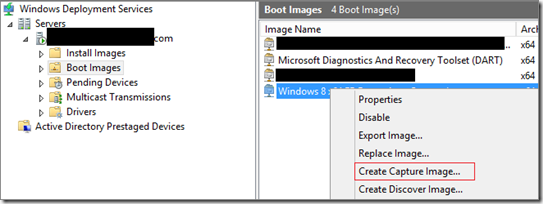

Une fois l’image ajoutée il faut en générer une image de capture, et ici, WDS s’occupe encore de tout ! Il suffit de sélectionner l’image tout juste ajoutée avec un clic-droit, puis de sélectionner “Create capture boot Image” comme ceci :

Après avoir nommé l’image de capture (nous la nommerons Capture Image) et lui avoir indiqué un emplacement, WDS va générer le fichier .WIM correspondant.

Ajout de l’image de capture

Tout comme plus haut dans le paragraphe “Ajout d’une image basique” il faut ajouter l’image fraichement générée en indiquant cette fois le chemin donné lors de la génération de celle-ci.

Avec cette image ajoutée, on peut maintenant capturer un OS, c’est à dire en générer un fichier .WIM sérialisé qui nous servira de base lors des futurs déploiements.

Préparation du master

Dans cette partie nous verrons comment préparer le master et comment le sérialiser avec un sysprep.

Installation et intégration des mises à jours

L’avantage d’utiliser une image capturée pour les master et d’y intégrer les éléments communs qu’il serait (bien que possible) long d’ajouter via MDT. Les mises à jour en sont l’exemple parfait, je vous recommande donc de mettre à jour l’OS avant d’en capturer l’image.

On peut aussi penser à d’autres éléments, par exemple il se peut que lors du déploiement du master, le même fichier de données doit être présent sur la machine, dans ce cas il serait également judicieux de l’intégrer avant la capture.

Sysprep

!ATTENTION !

La phase du sysprep est la plus délicate, une fois lancé, l’ordinateur va s’éteindre, et la capture doit immédiatement être prise avant le redémarrage.

Egalement, afin d’économiser en espace lors de la capture du .WIM, penser à bien vérifier qu’il n’y a AUCUN fichier superflu sur la machine.

Aller dans le répertoire suivant :

C:\Windows\System32\sysprep

Puis exécuter l’application sysprep

![image_thumb[1] image_thumb[1]](http://blog.piservices.fr/image.axd?picture=image_thumb%5B1%5D_thumb.png)

Cochez la case « Generalize » et sélectionner « Shutdown » dans la droplist « Shutdown Options »

![image_thumb[3] image_thumb[3]](http://blog.piservices.fr/image.axd?picture=image_thumb%5B3%5D_thumb.png)

Le sysprep s’exécute puis la machine s’éteint.

Capture

A l’aide de l’outil de l’assistant de capture d’image réalisé dans la partie “Génération de l’image de capture”, la machine sysprepée va maintenant être capturée.

Une fois la machine éteinte il faut :

- Vérifier que la machine est bien connectée au même réseau que le serveur de déploiement,

- Démarrer en mode « Network Boot » ou PXE à l’aide de la touche F12,

- Puis sélectionner l’OS « Capture Image »

![image_thumb[5] image_thumb[5]](http://blog.piservices.fr/image.axd?picture=image_thumb%5B5%5D_thumb.png)

L’assistant capture d’image se lance :

![image_thumb[7] image_thumb[7]](http://blog.piservices.fr/image.axd?picture=image_thumb%5B7%5D_thumb.png)

Sélectionner le volume à capturer ainsi que le nom de l’image :

![image_thumb[9] image_thumb[9]](http://blog.piservices.fr/image.axd?picture=image_thumb%5B9%5D_thumb.png)

Définir l’emplacement (local ou distant) où l’image sera stockée une fois générée :

![image_thumb[11] image_thumb[11]](http://blog.piservices.fr/image.axd?picture=image_thumb%5B11%5D_thumb.png)

La capture se lance, une fois celle-ci terminée, l’ordinateur va démarrer, comme celui-ci a été sysprepé, un assistant d’installation va se lancer.

Une fois l’assistant passé, l’image sera disponible à l’emplacement précisé plus tôt.