Les fichiers de réponses permettant d’automatiser l’assistant mini-installation post-SYSPREP doivent être créés avec l’outil Windows System Image Manager.

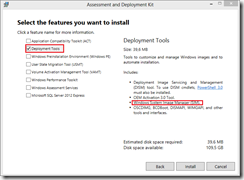

Cet outil est l’un des composants du kit WADK (pour Windows Assessment and Deployment Kit). Le kit WADK de Windows 8 est disponible en téléchargement à l’adresse suivante :

http://www.microsoft.com/en-us/download/details.aspx?id=30652

Durant l’installation, il faut sélectionner à minima le composant Deployment Tools pour que la console Windows System Image Manager soit disponible.

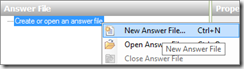

Une fois le kit installé, il faut lancer la console Windows System Image Manager, puis créer un nouveau fichier de réponse dans la section Answer file de la console.

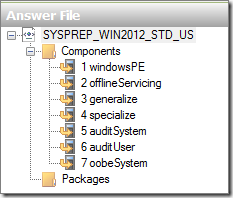

Le fichier de réponse est composé de 7 sections correspondant chacune à une étape distincte du processus d’installation. Dans le cas d’un fichier de réponse destiné à automatiser l’installation du système (partitionnement, choix de la version du système…) la majorité des paramètres se configurent dans la section 1 windowsPE.

Dans notre cas (création d’un fichier de réponse destiné à automatiser la phase post-SYSPREP), la majorité des paramètres se configurent dans les étapes 4 (specialize) et 7 (oobe System).

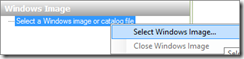

Dans la section Windows Image de la console il faut aller sélectionner le fichier install.wim présent dans le répertoire Sources du média d’installation de Windows Server 2012.

Attention : Vous devez extraire les sources de Windows Server 2012 dans un dossier stocké sur un disque dur (la création des fichiers de catalogue ne pouvant être réalisée que sur un support en lecture / écriture)

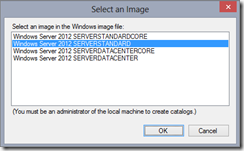

Choisissez ensuite l’édition de Windows Server 2012 correspondant au système d’exploitation dont vous souhaitez automatiser le SYSPREP (dans cet exemple il s’agit d’une installation FULL de Windows Server 2012 Standard).

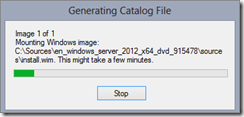

Une fois l’image sélectionnée, la phase de génération des fichiers de catalogue se lance. Attention cette phase peut être longue (environ 2 minutes sur un SSD mais jusqu’à 10/15 minutes sur un disque dur mécanique 5400 tours.min ou 7200 tours.min).

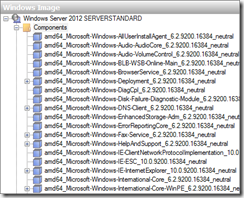

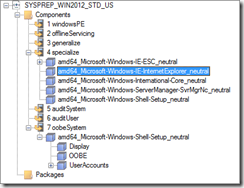

Une fois les fichiers de catalogue généré, l’ensemble des packages inclut dans le média doivent s’afficher dans la section Windows Image. Chaque package contient un ou plusieurs paramètres pouvant être configuré. Chaque package possède son propre périmètre d’application (certains s’appliquent à la phase 1 du déploiement uniquement, d’autres aux phases 3 et 4, etc…).

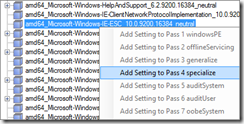

Pour ajouter un package (dans notre exemple il s’agit du package nommé amd64_Microsoft-Windows-IE-ESC_10.0.9200.16384_neutral qui permet de configuré les options de mode de sécurité renforcé Internet Explorer), il faut faire un clic droit, puis choisir dans quelle étape on souhaite intégrer les paramètres (dans notre exemple ce package s’applique uniquement à la phase 4 Specialize.

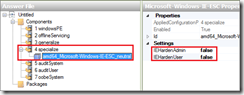

Une fois le package ajouté, il apparaît ensuite dans la section Answer File avec tous ses paramètres (ici le package dispose de deux paramètres). Une liste déroulante est disponible pour configurer chaque paramètre.

En passant les paramètres IEHardenAdmin et IEHardenUser à la valeur False, le mode de sécurité renforcé d’Internet Explorer sera désactivé durant la phase de SYSPREP.

La difficulté dans ce processus consiste à identifier tous les packages les plus intéressant pour réaliser une configuration automatisée de Windows Server 2012.

Le tableau ci-dessous énumère les paramètres les plus intéressants pour un déploiement standard. Les paramètres obligatoires pour automatiser le déploiement sont indiqués en bleu dans le tableau.

Les paramètres indiqués en vert sont optionnels mais peuvent être intéressant pour optimiser le déploiement (par exemple fixer une page par défaut dans le navigateur ou ne pas charger au logon la console Server Manager).

| Step | Nom du package | Paramètre | Valeur |

| 4 | amd64_Microsoft-Windows-IE-ESC_Neutral | IEHardenLimit | false |

| 4 | amd64_Microsoft-Windows-IE-ESC_Neutral | IEUserLimit | false |

| 4 | amd64_Microsoft-Windows-IE-InternetExplorer_neutral | DisableFirst RunWizard | true |

| 4 | amd64_Microsoft-Windows-IE-InternetExplorer_neutral | Home_Page | http://www.google.fr |

| 4 | amd64_Microsoft-Windows-International-Core_neutral | InputLocale | fr-FR |

| 4 | amd64_Microsoft-Windows-International-Core_neutral | SystemLocale | fr-FR |

| 4 | amd64_Microsoft-Windows-International-Core_neutral | UILanguage | en-US |

| 4 | amd64_Microsoft-Windows-International-Core_neutral | UserLocale | fr-FR |

| 4 | amd64_Microsoft-Windows-ServerManager-SrvMgrNc_neutral | DoNotOpenServer ManagerAtLogon | true |

| 4 | amd64_Microsoft-Windows-Shell-Setup_neutral | ComputerName | * |

| 4 | amd64_Microsoft-Windows-Shell-Setup_neutral | ProductKey | AAAAA-BBBBB-CCCCC-DDDDD-FFFFF |

| 4 | amd64_Microsoft-Windows-Shell-Setup_neutral | RegisteredOrganization | LAB |

| 4 | amd64_Microsoft-Windows-Shell-Setup_neutral | RegisterezOwner | Windows User |

| 4 | amd64_Microsoft-Windows-Shell-Setup_neutral | TimeZone | Romance Standard Time |

| 7 | amd64_Microsoft-Windows-Shell-Setup_neutral / Display | ColorDepth | 16 |

| 7 | amd64_Microsoft-Windows-Shell-Setup_neutral / Display | HorizontalResolution | 1024 |

| 7 | amd64_Microsoft-Windows-Shell-Setup_neutral / Display | VerticalResolution | 768 |

| 7 | amd64_Microsoft-Windows-Shell-Setup_neutral / OOBE | HideEULAPage | true |

| 7 | amd64_Microsoft-Windows-Shell-Setup_neutral / OOBE | HideLocalAccount Screen | true |

| 7 | amd64_Microsoft-Windows-Shell-Setup_neutral / OOBE | HideOnlineAccount Screens | true |

| 7 | amd64_Microsoft-Windows-Shell-Setup_neutral / OOBE | NetworkLocation | work |

| 7 | amd64_Microsoft-Windows-Shell-Setup_neutral / OOBE | ProtectYourPC | 1 |

| 7 | amd64_Microsoft-Windows-Shell-Setup_neutral / UserAccounts / AdministratorPassword | value | Pa$$w0rd |

Au final vous devez obtenir un fichier de réponse proche de celui ci-dessous.

Le fichier de réponse peut ensuite être utilisé. Pour cela il faut le copier dans le répertoire C:\Windows\System32\SYSPREP, puis utiliser la ligne de commande suivante lorsque vous exécuterez la commande SYSPREP :

sysprep.exe /generalize /oobe /shutdown /unattend:"C:\Windows\System32\sysprep\monfichier.xml"

Avec ce fichier de réponse l’ordinateur / le master doit pouvoir démarrer après le sysprep sans qu’aucun paramètre ne soit demandé (aucune action entre le moment où le master est déployé et le moment où l’écran de logon s’affiche).