Contexte :

Le problème décrit ci-dessous a été rencontré sur le moteur anti-spam de la gamme SOPHOS UTM XG v15

Problème rencontré :

Les utilisateurs ne recevaient pratiquement plus aucuns mails de l’extérieur et les clients avaient en retour le message d’erreur suivant « internal Server Error » :

Analyse :

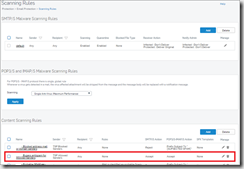

Les seuls mails qui passaient sont ce dont le domaine était autorisé dans le groupe « XXX Allowed Senders ».

Car une règle de bypass est créée pour ce groupe :

Résolution :

Pour résoudre cet incident il faut changer l’URL vers laquelle la liste Standard RBL pointe car le problème semble venir de cette liste (ou de son provider).

Pour cela vous allez dans Email -> Address Goup :

- Cliquer sur Premium RBL puis récupérer l’URL qui sera affichée.

- Se rendre dans Standard RBL et remplacé les URL présentes par celle de la Premium.

- Copier les URL Standard avant de les supprimer pour les remettre par la suite.

Pour information, l’erreur venait de certaines versions des boitiers UTM de SOPHOS et non d’une mauvaise configuration. Depuis un correctif est sorti afin que cet incident ne se reproduise plus si jamais le fournisseur des RBL Standards s’arrête de fonctionner.

0 commentaires