Déjà présente depuis 2008R2 la corbeille AD permet de récupérer des objets accidentellement effacés.

Avec Windows Server 2012, l’utilisation de la corbeille se simplifie avec une interface graphique.

Prérequis à l’activation

Pour activer la corbeille avec GUI, il faut avoir une forêt avec un niveau fonctionnel 2008R2 ou supérieur. Vous pouvez vérifier le niveau fonctionnel de la forêt avec la commande PowerShell suivante :

Get-ADForest | Select forestmode

Activation de la corbeille

Attention, l’activation de la corbeille sur 2008R2 ne permet pas le retour au niveau fonctionnel 2008.

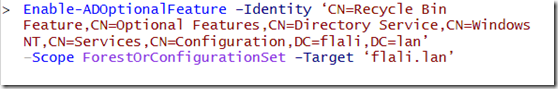

La corbeille AD étant par défaut désactivée il faut l’activer à l’aide de la commande suivante :

Utilisation de la corbeille

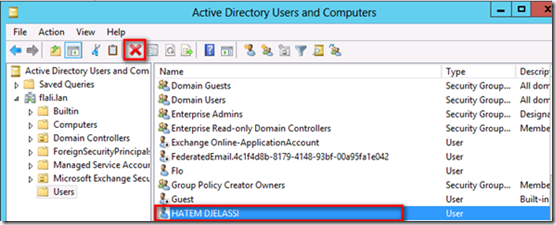

La corbeille est activée, il est maintenant possible de tester son fonctionnement avec l’interface GUI :

Supprimez un objet de l’AD

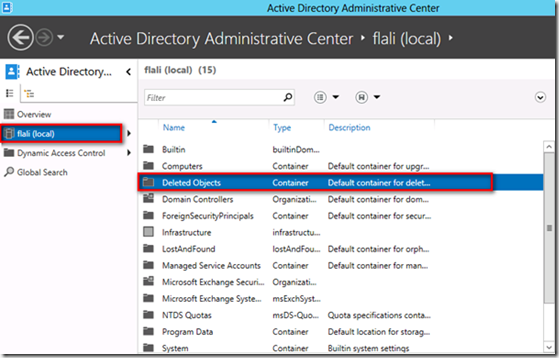

Puis lancez l’Administrative Center et sélectionnez le container “Deleted Objects”

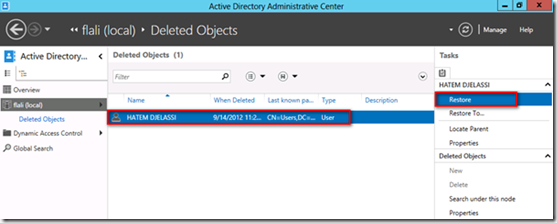

Il suffit de sélectionner l’objet à restaurer puis cliquez sur “Restore” (“Restore To” permet de choisir l’OU dans laquelle l’objet sera restauré)

L’objet est maintenant de nouveau disponible dans l’AD.

Pour aller plus loin dans l’utilisation de la corbeille AD et utiliser des fonctions tel que la restauration de tous les objets en fonction de la date et de l’heure de la suppression, je vous conseille les liens suivants :

– http://technet.microsoft.com/en-us/library/dd379481(v=ws.10).aspx

0 commentaires