Collecte

La console Application Compatibility Toolkit s’oriente autour de deux axes.

1. La collecte d’informations sur le parc

2. L’analyse et l’exploitation des informations

Ce second article présente le processus de collecte des applications.

Le menu collecte vous permet de gérer vos packages. Il est possible de créer deux types de package.

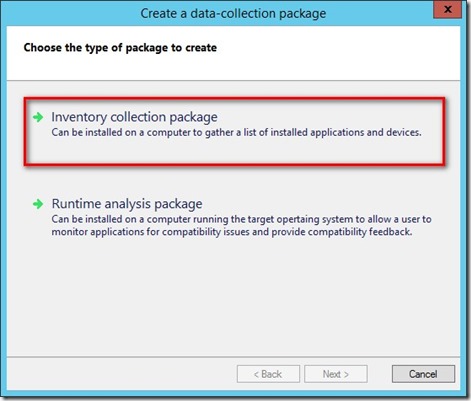

- « Inventory Collection Package » Ce package permet de faire un recensement des applications installées sur un poste de travail. Son utilisation est transparente pour l’utilisateur final, car l’outil s’exécute en tâche de fond. Les données issues de la collecte sont traitées et ajoutées dans ACT.

- « Runtime Collection Package » Propose d’analyser les applications installées sur un poste pour vérifier la compatibilité de celle-ci.

Processus d’inventaire

Les paragraphes suivants montrent la marche à suivre pour collecter les applications installées sur un parc informatique.

Création d’un package d’inventaire

La première étape pour obtenir les applications installées est la création d’un package qui va analyser et exporter les logs sur un partage réseau dédié.

Pour créer un package d’inventaire, placez-vous dans l’onglet « Collect »

Puis, cliquez sur « Create new data collection package »

Une première fenêtre s’ouvre, cliquez sur « Inventory Collection Package »

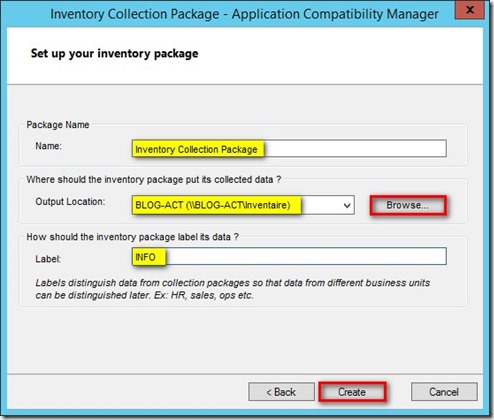

La seconde fenêtre de l’assistant paramètre votre package d’inventaire. Vous devrez remplir les trois champs suivants :

- Choisir le nom du package

- Indiquer le chemin du répertoire partagé sur lequel seront déposés les résultats des collectes.

- Déterminer un Label. Celui-ci permet d’ajouter une indication sur la cible. En pratique grâce à l’utilisation des labels, l’exploitation des résultats sera simplifiée. Par exemple via l’utilisation des filtres (que nous verrons plus tard) vous pourrez construire des rapports ayant pour cible un service ou département spécifique.

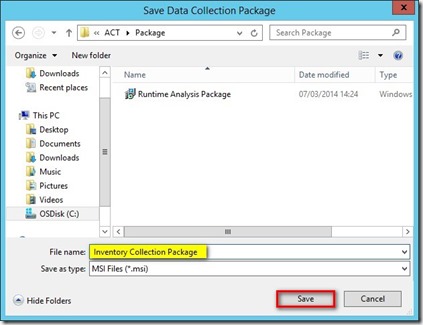

Lorsque vous cliquez sur « Create », l’assistant vous propose d’exporter le package. Sélectionner un chemin, puis cliquez sur « Save »

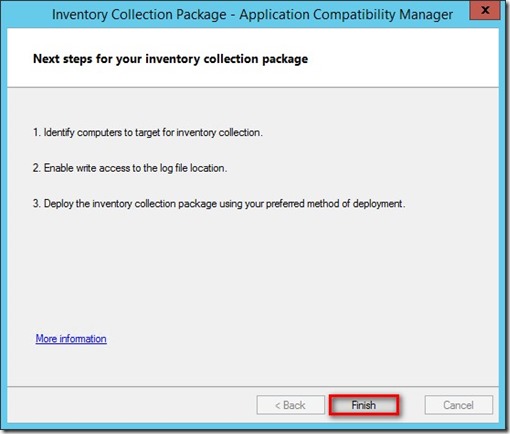

Le package est prêt à être utiliser. Notez que le compte sera utilisé pour exécuter le package doit avoir les droits en écriture sur le partage réseau contenant les logs.

Déploiement du package

La seconde étape consiste à déployer le package sur les postes cibles. Différentes méthodes de déploiements sont disponibles, à savoir :

- Stratégies de groupe

- Script d’ouverture de session

- Par l’intermédiaire du produit System Center Configuration Manager

Manuel

- Exécution d’un script personnalisé

- Mise à disposition sur un répertoire partagé

Attention : L’outil a besoin des droits administrateurs sur les postes pour s’exécuter correctement.

Exécution du package

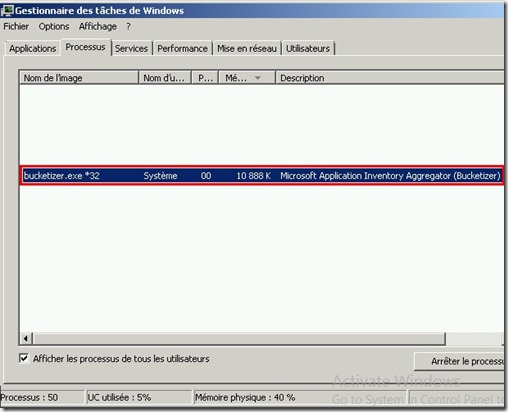

L’exécution du package est totalement silencieuse. Les utilisateurs ne seront ni avertis ni gênés par l’exécution du scan. En arrière-plan, le package dépose quelques fichiers dans le répertoire "Program Files (x86)\Inventory Collection Package". Le processus de collecte démarre automatiquement. Vous pourrez vérifier l'exécution de la collecte via le gestionnaire de tâche Windows. Le nom du processus est : bucketizer.exe

À la fin de l’opération de collecte, les résultats sont envoyés sur le chemin réseau (déterminé au cours de la création via l’assistant). De plus, le répertoire temporaire Inventory Collection Package sera supprimé.

Périodiquement, le service « ACT Log Processing Service » vérifie la présence de nouveau fichier de collecte dans le partage réseau. Dès que le service détecte un nouveau fichier, celui-ci est analysé, traité et intégré dans la base de données ACT. Enfin, vous trouverez dans la console ACT les résultats de la collecte.

Le dernier article est dédié à l’analyse des informations : Partie 3 : Analyse et exploitation des données colletées