AutoReseed est une fonction qui permet de restaurer rapidement la redondance des bases de données après une défaillance du disque. En cas de défaillance du disque, les copies de bases de données stockées sur celui-ci sont automatiquement réamorcées sur un disque de rechange sur le même serveur de banque d’information.

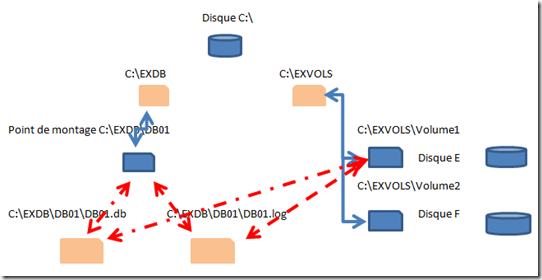

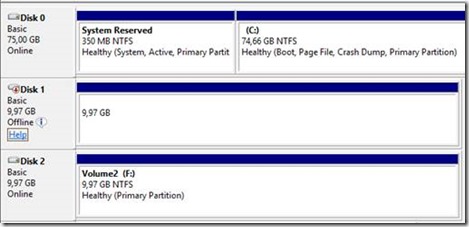

La mise en place de cette fonctionnalité repose sur trois points de montage (mount point) ainsi que de disposer de trois disques dur par serveur.

La structure des points de montage permet au répertoire C:\EXDB\DB01 et au répertoire C:\EXVOLS\Volume de présenter les mêmes données.

En cas de défaillance du disque E, le point de montage C:\EXDB\DB01 sera associé au disque F automatiquement.

La Configuration du D.A.G doit être adaptée.

Les attributs ci-dessous sont à paramétrer:

AutoDagDatabasesRootFolderPath : configure le chemin qui contient les bases à protéger. C:\EXDB dans notre cas.

Set-DatabaseAvailabilityGroup DAG-2013 –AutoDagDatabasesRootFolderPath « C:\EXDB »

AutoDagVolumesRootFolderPath : configure le chemin pour les points de montage des volumes des bases et du volume de « spare ». C:\EXVOLS dans notre cas.

Set-DatabaseAvailabilityGroup DAG-2013 –AutoDagVolumesRootFolderPath « C:\EXVOLS »

AutoDagDatabaseCopiesPerVolume: configure le nombre de copie de base par volume.

Set-DatabaseAvailabilityGroup DAG-2013 –AutoDagDataBaseCopiesPerVolume 1

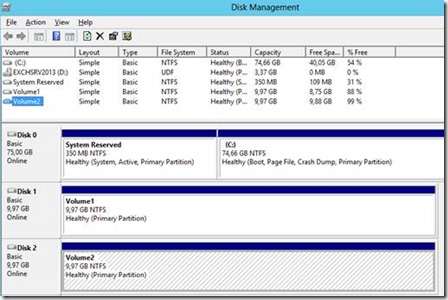

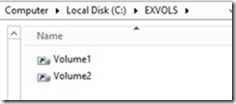

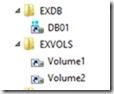

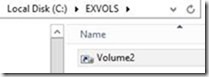

Dans le répertoire EXVOLS créez deux dossiers

Volume1 sera le point de montage pour la base

Volume2 sera le point de montage pour le disque de « spare »

C:\EXVOLS\Volume1

C:\EXVOLS\Volume2

Ajoutez les points de montage

Cliquez sur Add

Idem pour Volume2 (à réaliser sur le second disque)

Ce qui donne

Mappez le dossier qui contiendra la base de données

C:\EXDB\DB01 au volume1

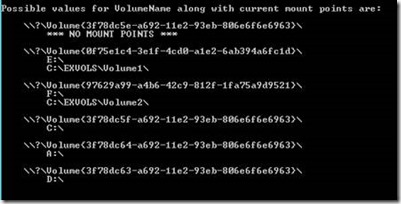

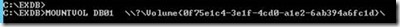

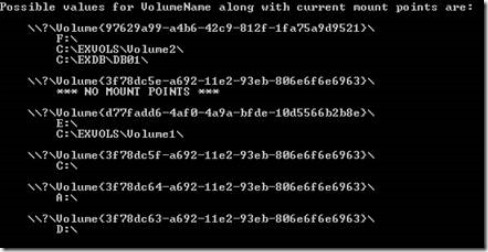

On peut utiliser MountVol.exe

Faire un point de montage sur le disque qui contient C:\EXVOLS\Volume1

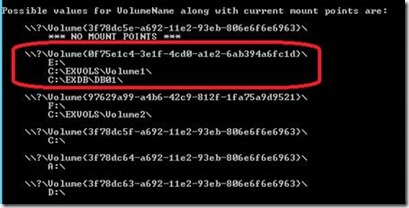

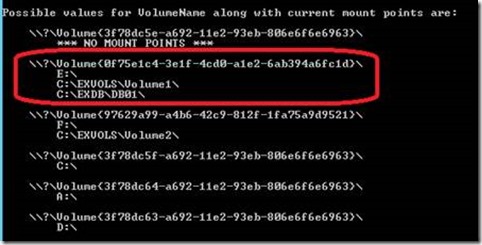

On voit ce résultat

Créez la structure de la base

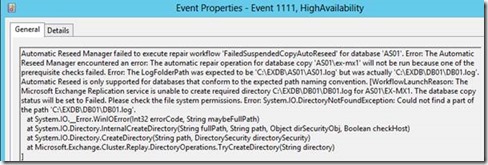

ATTENTION : la structure doit être rigoureuse, elle doit respecter le nommage de la base.

Je l’ai subi à mes dépens…..

La création des dossiers dans EXDB\DB01 se reflète sur le point de montage EXVOLS\Volume1.

Créez une base avec une copie passive sur le second serveur du DAG.

Pour vérifier le mécanisme je vais simuler une défaillance du disque dur on le mettant “offline”

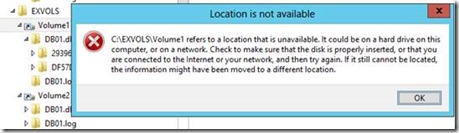

Lorsqu’on sélectionne “Volume1” l’accès est en échec.

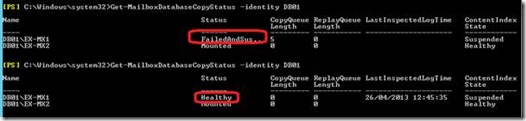

La vérification de l’état de la base montre un statut “FailedAndSuspended”

Ne vous attentez pas à voir “AutoRessed” à réagir immédiatement comme la bascule qui a été quasiment immédiat du noeud actif vers le noeud passif, il faut attendre que le process MS Exchange Replication ait contrôlé le statut des bases, process qui s’effectue toutes les 15 mn.

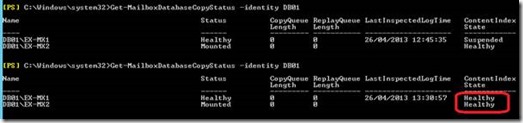

On voit donc qu’après ce délai la banque sur le serveur revient en “Healthy”, puis le “ContentIndex” également. La défaillance est donc corrigée.

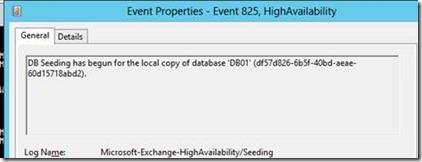

Regardons les évènements dans « Seeding »

Vous verrez de nombreux évènements liés au « seeding ».

Vérifiez les points de montages :

Pour rappel, avant :

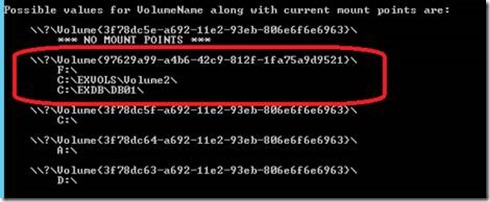

Après le disque « failure »:

On constate que le répertoire C:\EXVOLS\DB01 est maintenant monté sur le disque F

Remplacez le disque défectueux.

Remarque : le répertoire C:\EXVOLS\Volume1 n’existe plus.

Recréez ce dossier

Recréez le point de montage

Vérifions avec MOUNTVOL

Le disque remplacé devient donc le disque de « SPARE »

Volume1 reste vide.

L’avantage de cette technologie est de réduire les couts concernant la mise en œuvre de technologie RAID, et permet également de ne pas déployer un troisième serveurs pour supporter une troisième copies de base, le volume de « spare » jouant ce rôle.

Certes dans cet exemple sachant qu’il faut trois disques et que l’on protège qu’une banque, l’intérêt est limité car on préfèrera sans doute mettre en œuvre du RAID.

L’intérêt économique sera mis en évidence lorsqu’on protègera plusieurs banques.