Bonjour,

Je vous présente un petit script powershell que j'utilise pour réaliser des maquettes ou en production selon le besoin.

Le but de ce script est de pouvoir créer et renseigner des comptes utilisateurs a partir d'un fichier CSV contenant les informations relatives aux comptes.

Ce dernier permet dans un active directory :

- De tester la présence des Unités d'Organisations et les créer si elles n'existent pas.

- De tester si les utilisateurs existent (le test est basé sur le SamAccountName).

- De créer les comptes utilisateurs avec les informations renseignées.

- De définir un de mot passe.

- D'activer les comptes.

- De placer les utilisateurs dans les bonnes Unités d'Organisations.

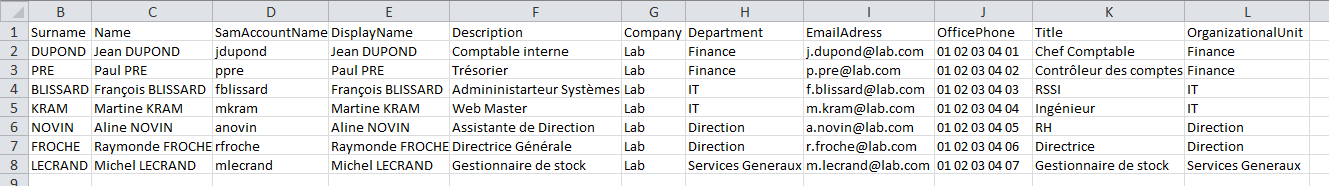

Présentation du CSV

Dans ce cas de figure je remplis un certain nombre de champs, mais en fonction de ce que l'on souhaite renseigner dans le compte utilisateur il suffit d'incrémenter le fichier CSV et bien sur d'ajouter les paramètres associés dans la ligne de code permettant la création de l'utilisateur.

Le fichier csv a été réalisé avec l'application excel et contient les informations suivantes :

- GivenName : Le Prénom

- Surname : Le Nom

- Name : Prénom Nom

- SammAccountName : L'identifiant

- DisplayName : Le nom d'affichage

- Description : Une description du compte

- Company : Le nom de la société

- Department : Le nom du Service

- EmailAddress : L'adresse mail

- OfficePhone : Le numéro de téléphone

- Title : L'intitulé du poste

- OrganizationalUnit : L'unité d'organisation dans laquelle sera placé le compte

Une fois le fichier créé, enregistrez le au format "CSV", notez le chemin d'accès au fichier dans un coin il vous servira ultérieurement.

Présentation du Script

Ci dessous le script Powershell, j'attire votre attention sur le fait qu'il fonctionne pour des Unités d'Organisation de premier niveau si vous possédez ou souhaitez utiliser des sous OU il faudra faire des modifications dans le script (voir la partie Bonus plus bas).

# Script de création d'Utilisateur

#Déclaration des variables

$Domain = "Lab" # Déclarez ici votre Domaine

$Ext = "info" # Déclarez ici l'extension (com, info, lan, local....)

$Server ="DC01.lab.info" # Déclarez ici le serveur d'exécution

$FQDN ="@lab.info" # Déclarez ici le nom du Domaine précédé de "@" cela servira pour la création du UserPrincipalName

$LogFolder = "C:\LogMathieu" # Déclarez ici l'emplacement du répertoire de Log

$Folder = "LogMathieu" # Déclarez ici le nom du répertoire de Log

$LogFile = "C:\LogMathieu\LogScript.txt" # Déclarez ici l'emplacement du fichiers de Log du script

$File = "LogScript.txt" # Déclarez ici le nom du fichier de Log du script

$LogError = "C:\LogMathieu\LogError.txt" # Déclarez ici l'emplacement du fichier d'erreur global

$LogCatch = "C:\LogMathieu\LogCatch.txt" # Déclarez ici l'emplacement du fichier de gestion de l'erreur

$FileCatch = "LogCatch.txt" # Déclarez ici le nom du fichier de gestion de l'erreur

$CSV = "C:\Users\Mathieu\Desktop\Import\Utilisateurs_Maquette.csv" # Déclarez ici le chemin d'accès à votre fichier csv

# Avant de commencer nous allons créer un répertoire et un fichier pour les logs

if (!(Test-Path $logfolder)) {

New-Item -Name $Folder -Path C:\ -type directory

New-Item -Name $File -Path $LogFolder -type file

New-Item -Name $FileCatch -Path $LogFolder -type file

Write-Output "Le dossier $Folder n'existait pas, création du Dossier $Folder, du fichier $File et $FileCatch" | Add-Content $LogFile

}

Else {

Write-Output "Le dossier $Folder existe déjà!" | Add-Content $LogFile

}

# Import du module Active Directory et import du fichier csv

Import-Module ActiveDirectory

Import-Csv -Delimiter ";" -Path $CSV | ForEach-Object {

$OU =$_."OrganizationalUnit"

# Test de la présence de l'unité d'organisation et création si elle n'existe pas

if ((Get-ADOrganizationalUnit -Filter {Name -eq $OU}) -eq $null) {

Write-Output "l'unité d'organisation $OU n'existe pas, création de la nouvelle Unité d'organisation" | Add-Content $LogFile

Try {

New-ADOrganizationalUnit -Name $OU -Path "DC=$Domain,DC=$Ext" -ErrorAction Stop -ErrorVariable eOU

}

Catch{

"Une erreur $eOU a eu lieu à $((Get-Date).DateTime)" | Add-Content $LogCatch

}

Finally{

"Fin de l'opération Ajout d'une OU"

}

}

Else {

Write-Output "l'unité d'organisation $OU existe déjà" | Add-Content $LogFile

}

$User =$_."SamAccountName"

$DisplayName =$_."DisplayName"

$GivenName =$_."GivenName"

$Name =$_."Name"

$SamAccountName =$_."SamAccountName"

$Surname =$_."Surname"

$Description =$_."Description"

$Company = $_."Company"

$Department = $_."Department"

$EmailAddress =$_."EmailAdress"

$OfficePhone =$_."OfficePhone"

$Title =$_."Title"

# Test de la présence de l'utilisateur et création si il n'existe pas

if ((Get-ADUser -Filter {SamAccountName -eq $User}) -eq $null) {

Write-Output "l'utilisateur $User n'existe pas, création du nouvel utilisateur" | Add-Content $LogFile

Try {

New-ADUser -Company:$Company -Department:$Department -DisplayName:$DisplayName -GivenName:$GivenName -Name:$Name -Description:$Description -EmailAddress:$EmailAddress -OfficePhone:$OfficePhone -Title:$Title -Path:"OU=$OU,DC=$Domain,DC=$Ext" -SamAccountName:$SamAccountName -Server:"$Server" -Surname:$Surname -Type:"user" -UserPrincipalName:"$SamAccountName$FQDN" -AccountPassword:(ConvertTo-SecureString -AsPlainText "p@ssw0rd" -Force) -Enabled:$true -AccountNotDelegated:$false -AllowReversiblePasswordEncryption:$false -CannotChangePassword:$false -PasswordNeverExpires:$false -ChangePasswordAtLogon:$true -ErrorAction Stop -ErrorVariable eUser

}

Catch{

"L'erreur $eUser s'est produite à $((Get-Date).DateTime)" | Add-Content $LogCatch

}

Finally{

"Fin de l'opération Ajout d'un Utilisateur"

}

}

Else {

Write-Output "l'utilisateur existe déjà" | Add-Content $LogFile

}

}

# Récupérations des erreurs

$Error > $LogError

Bonus :

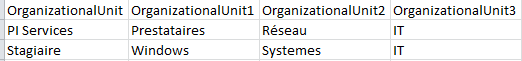

Si vous souhaitez utiliser des "sous OU" il vous faudra modifier des éléments dans le fichier csv et le script.

Dans le fichier csv:

Créez de nouvelles colonnes "OrganizationalUnit" et incrémentez les avec un numéro soit par exemple : OrganizationalUnit1,OrganizationalUnit2,OrganizationalUnit3.

Ensuite placez y les noms des untiés d'organistation de la plus basse à la plus haute, par exemple :

- LAB.INFO\IT\Réseau\Prestataires\PI Services

- LAB.INFO\IT\Systèmes\Windows\Stagiaire

Dans le fichier Script:

Il ne vous restera plus qu'à faire les modifications suivantes :

- Déclarez les nouvelles variables "OrganizationalUnit1,OrganizationalUnit2,OrganizationalUnit3" (Ligne 38 dans le script avant modification).

- Modifier le "path" en ajoutant "OU=$OU1,OU=$OU2,OU=$OU3" devant "DC=$Domain,DC=$Ext" (ligne 44 dans le script avant modification).

- Modifier le "path" en ajoutant "OU=$OU,OU=$OU1,OU=$OU2,OU=$OU3" devant "DC=$Domain,DC=$Ext" (ligne 74 dans le script avant modification) attention ici ce n'est pas tout à fait pareil que l'étape 3.

Ceci n'est qu'un exemple bien sur, il vous est tout à fait possible de créer directement une variable $Path et renseigner le chemin complet dans votre csv.