Présentation

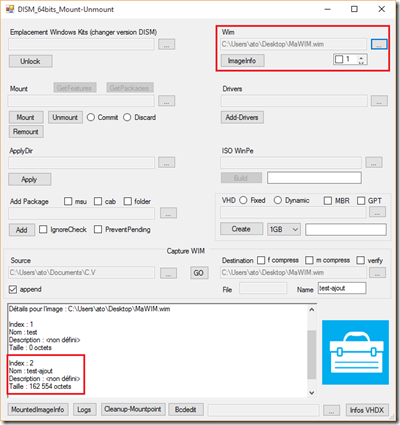

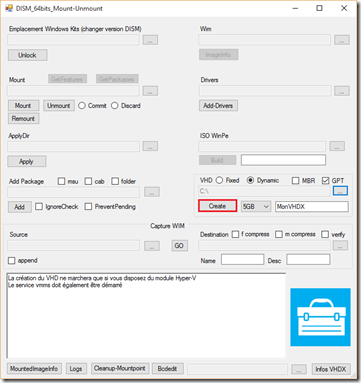

Nous allons ici découvrir un outil graphique permettant de manipuler des images WIM au travers d’une interface GUI.

L’outil DISM_64bits_Mount-Unmount en version 1.0 est disponible sur ce lien :

https://onedrive.live.com/?cid=b370cc46ea3ab572&id=B370CC46EA3AB572%21137&ithint=folder,exe&authkey=!ANkLug_PPC-kh-8

Les chapitres que vous pouvez trouver ci dessous présentent les possibilités de l’outil DISM_64bits_Mount-Unmount :

- Changer de version DISM [nécessite l’installation du Windows Kits]

- Monter une image WIM

- Ajout de Drivers

- Ajout de Package

- Démonter une image WIM

- Création d’une image ISO WinPe [ nécessite le Windows Kits]

- Création d’un VHDX

- Appliquer une image WIM

- Obtenir des informations sur un VHDX (Module Hyper-V nécessaire)

- Capturer une image WIM

- Ajouter du contenu (index) à une image WIM

Rappel : une image wim est un fichier d’image de disque. Ce format est utilisé nativement pour les installations de Windows depuis Vista et Windows Server 2008. Pour accéder au contenu d’une image WIM et le modifier, vous devez monter l’image dans un répertoire et y apporter les modifications. Une fois les modifications effectives, vous devez démonter l’image.

Pré requis

.Net Framework 3.5 doit être installé

L’outil est packagé en 64 bits. Donc un OS en 64 bit est nécessaire pour son exécution. L’outil DISM_64bits_Mount-Unmount nécessite au minimum l’utilisation de Windows 7 qui intègre la version DISM 6.1.7600.16385.

Facultatif : vous pouvez installer les outils de déploiement présent dans une version d’ADK pour changer la version de DISM utilisé durant les opérations de l’outil.

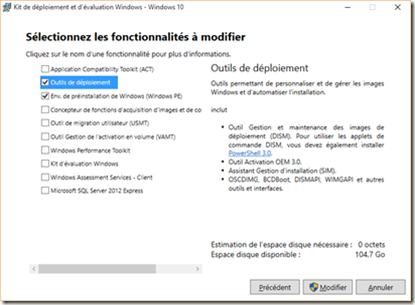

Récupération et installation du Windows Kits (ADK 10) [Facultatif]

Vous pouvez récupérer la dernière version de ADK en version 10 via le lien suivant :

http://download.microsoft.com/download/8/1/9/8197FEB9-FABE-48FD-A537-7D8709586715/adk/adksetup.exe

Installer les outils de déploiement.

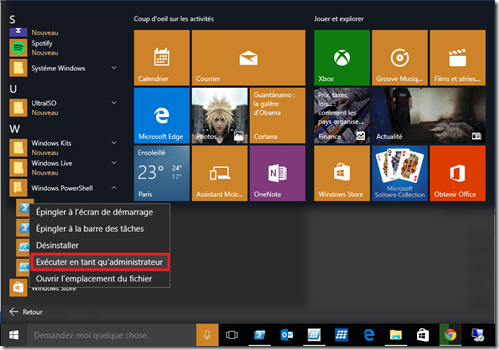

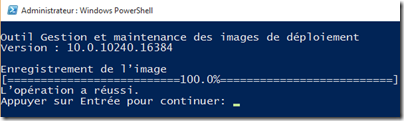

Modification de la politique d’exécution PowerShell

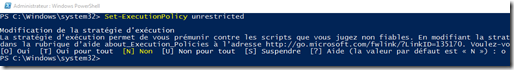

Il est nécessaire de modifier la politique d’exécution PowerShell pour lancer l’outil DISM_64bits_Mount-Unmount.

Lancer une fenêtre PowerShell en tant que administrateur.

Lancer la commande

Set-ExecutionPolicy unrestricted et valider.

Nous allons désormais lancer l’outil et voir ces possibilités.

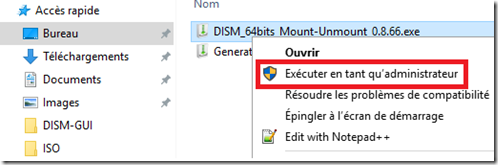

Changer de version DISM [ nécessite l’installation du Windows Kits]

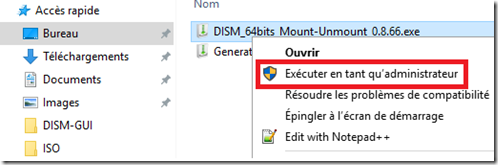

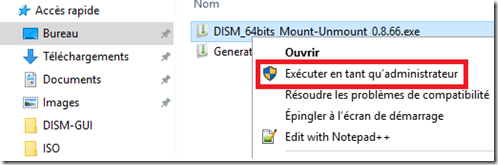

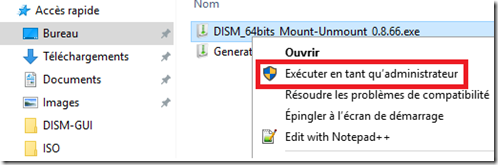

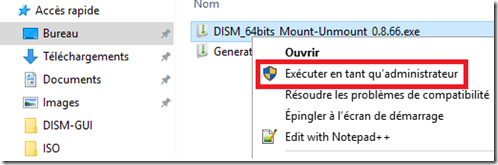

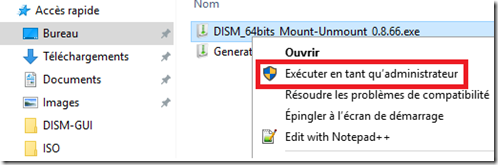

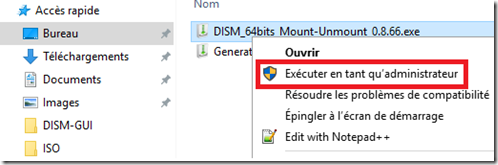

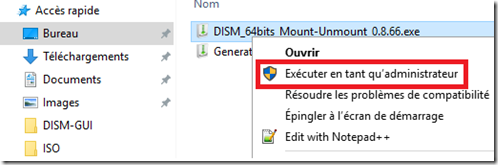

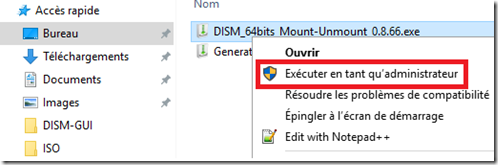

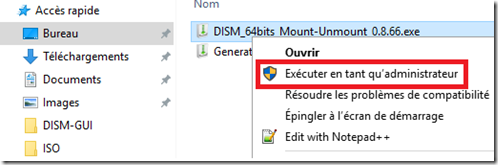

Lancer l’outil en tant que administrateur.

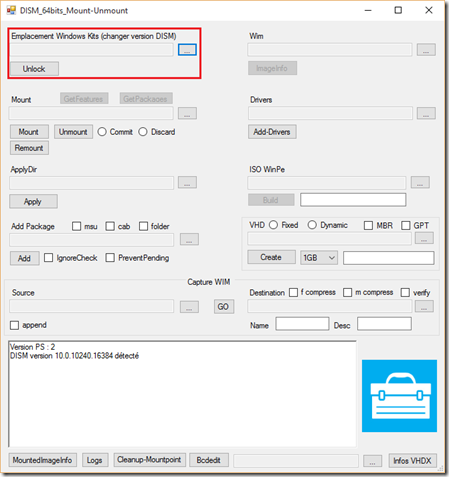

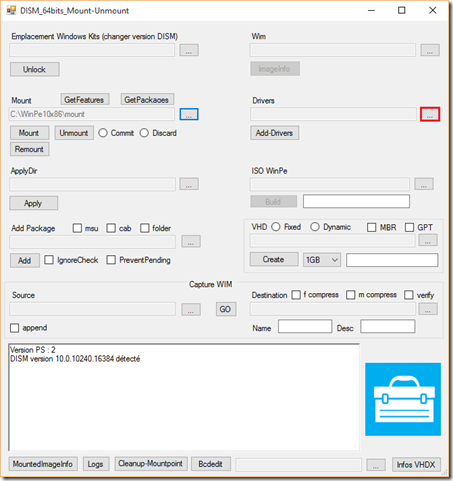

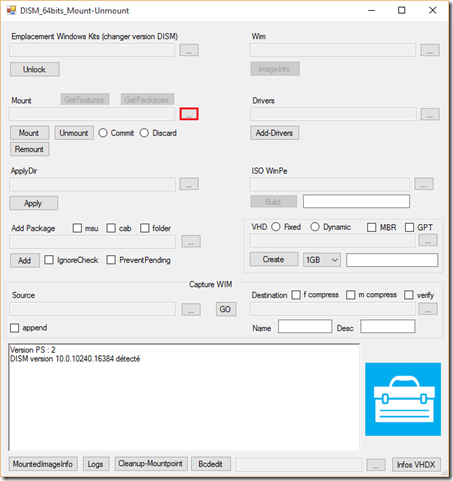

L’interface se lance

Vous pouvez sélectionner l’emplacement ou se situe votre répertoire Windows Kits. Celui ci détectera les versions d’ADK présente sur votre système.

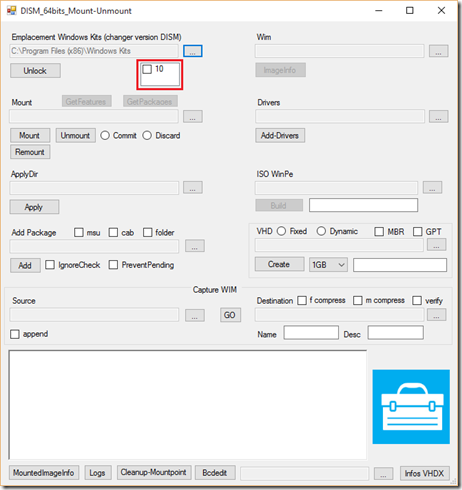

Les version d’ADK installés dans le Windows Kits apparaissent. En sélectionnant une version d’ADK, vous utiliserez l’exécutable DISM associé pour les différentes actions de l’outil.

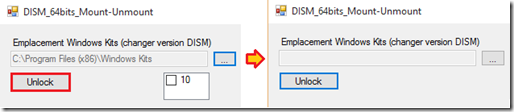

le bouton Unlock permet de retirer la sélection du Windows Kits et donc la version ADK choisie. La version DISM utilisé sera alors celle présente dans votre OS nativement.

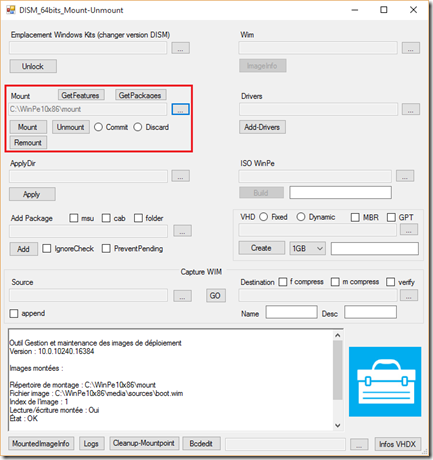

Monter une image WIM

Lancer l’outil en tant que administrateur.

L’interface se lance

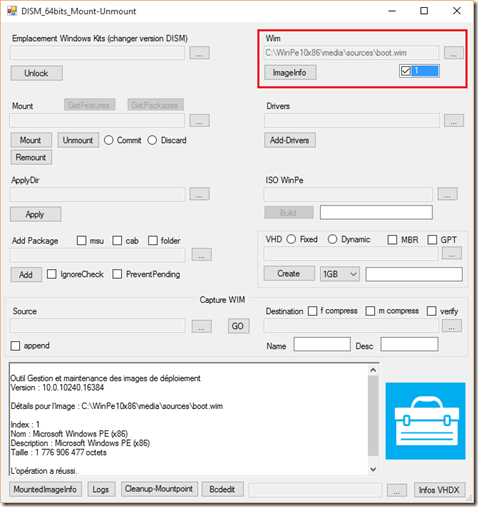

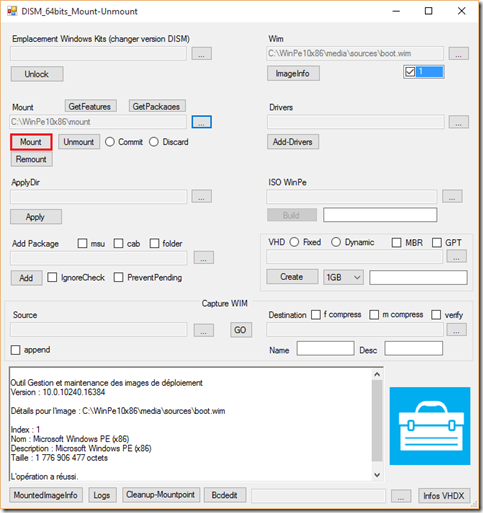

Sélectionner l’image Wim et l’index.

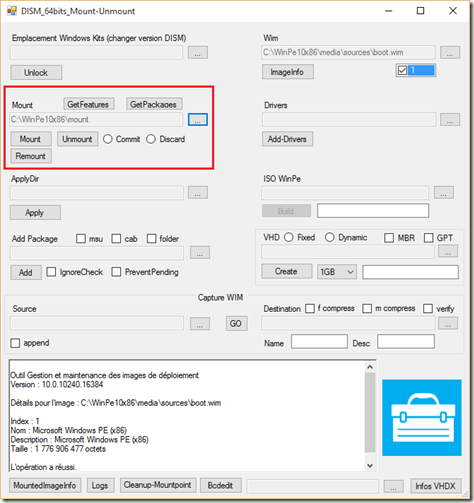

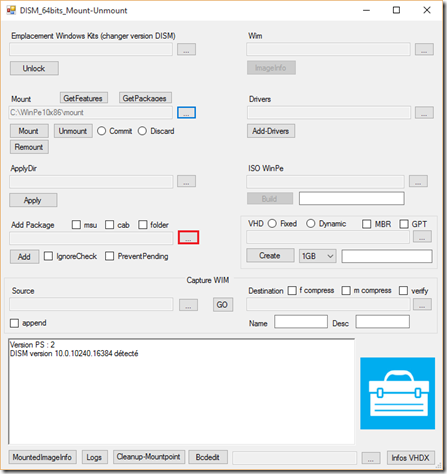

Sélectionner le répertoire de montage

Cliquer sur le bouton Mount pour lancer les opérations de montage

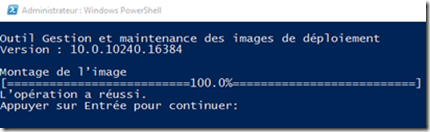

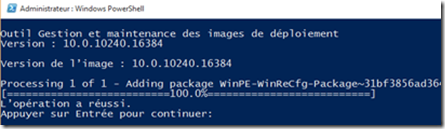

Une fenêtre PowerShell se lance pour effectuer les opérations de montage.

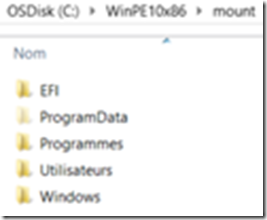

L’image est maintenant monté.

Ajout de Drivers

Lancer l’outil en tant que administrateur.

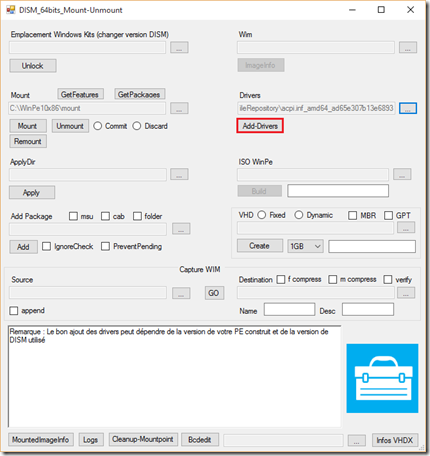

L’interface se lance

Sélectionner le répertoire ou votre image est montée.

Sélectionner le répertoire ou se situe les drivers à injecter

Cliquer sur Add-Drivers pour procéder à l’injection des drivers.

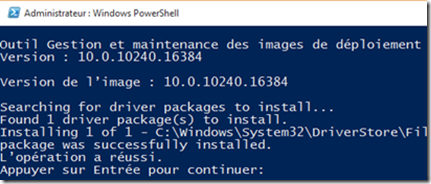

Une fenêtre PowerShell se lance pour effectuer le traitement

Ajout de Package

Lancer l’outil en tant que administrateur.

L’interface se lance

Sélectionner le répertoire ou votre image est montée

Cocher le type d’extensions ou répertoire que vous souhaitez parcourir pour l’ajout de Package et sélectionner le Package à ajouter.

Cliquer sur Add pour procéder à l’injection du Package.

Une fenêtre PowerShell se lance pour le traitement des instructions.

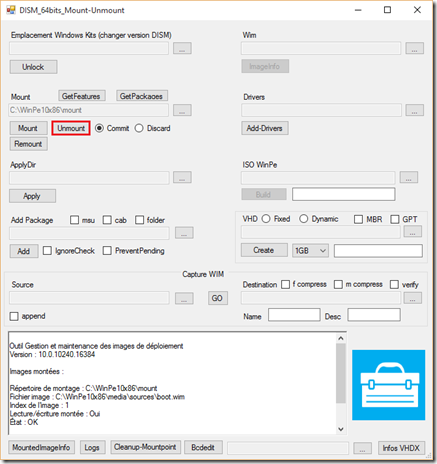

Démonter une image WIM

Lancer l’outil en tant que administrateur.

L’interface se lance

Sélectionner le répertoire ou est monté l’image WIM.

Cliquer sur le bouton radio Commit ou Discard et cliquer sur Unmount

Commit enregistre les modifications apportées à l’image wim.

Discard n’enregistre pas les modification apportées à l’image wim.

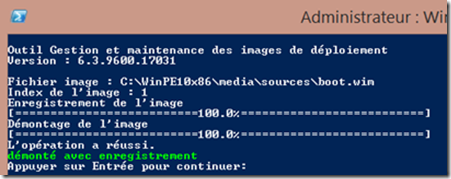

Une fenêtre PowerShell se lance pour effectuer le démontage.

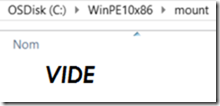

L’image est maintenant démontée.

Création d’une image ISO WinPe [nécessite le Windows Kits]

Lancer l’outil en tant que administrateur.

L’interface se lance

Pour profiter de la fonctionnalité ISO de l’outil, vous devez utiliser Windows Kits.

Sélectionner l’environnement de construction de votre WinPe

Exemple d’environnement de construction :

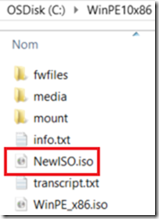

Donner un nom à votre ISO puis cliquer sur le bouton Build.

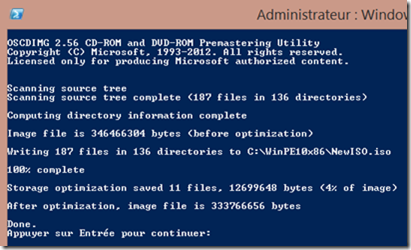

Une fenêtre PowerShell se lance pour la création de l’ISO.

Votre ISO est désormais créée dans l’environnement de construction précédemment définit.

Création d’un VHDX

Lancer l’outil en tant que administrateur.

L’interface se lance

La section VHD permet la création de VHDX.

Pour la création du VHDX vous pouvez choisir si celui ci sera de type

Vous pouvez également choisir la taille du VHDX et son emplacement de création.

Une fois les éléments de configuration du VHDX sélectionnés et définis, cliquer sur le bouton Create.

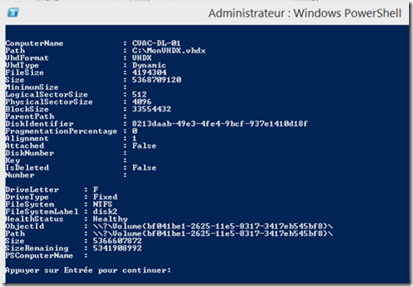

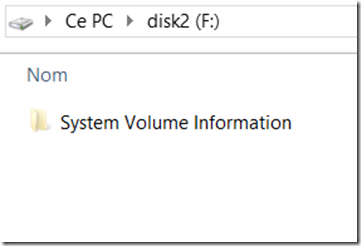

Remarque : lors de la création du VHDX, celui ci sera formaté en NTFS et monté dans l’explorateur.

Une fenêtre PowerShell se lance pour effectuer les opérations.

Le VHDX est maintenant créé et monté dans l’explorateur de fichier

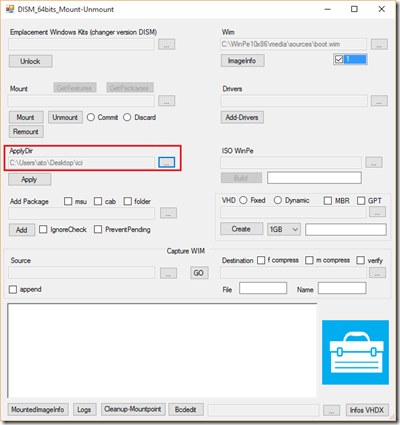

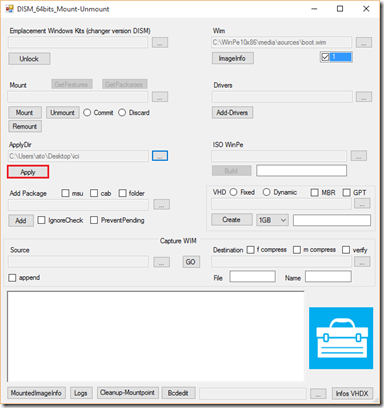

Appliquer une image WIM

Lancer l’outil en tant que administrateur.

L’interface se lance

Sélectionner l’image WIM et l’index que vous désirez appliquer

Sélectionner maintenant l’emplacement ou vous désirez appliquer l’image WIM.

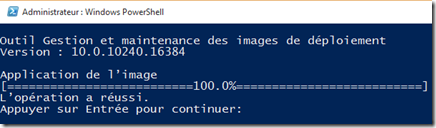

Cliquer sur le bouton Apply pour lancer l’application de l’image.

L’application de l’image est désormais effectuée.

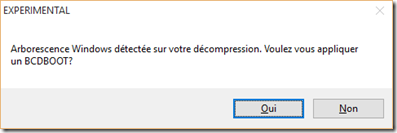

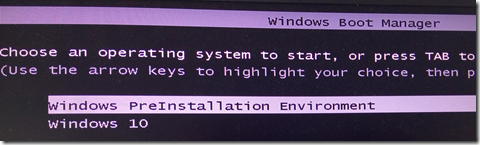

Remarque : Si vous appliquez une arborescence d’un OS Windows tel que Windows 10 ou WinPe par exemple sur une racine de lecteur, l’outil va alors détecter qu’il s’agit d’une arborescence type “OS Microsoft” et vous proposer de copier les fichiers de démarrages dans la partition système.

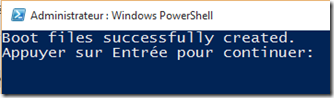

Si vous cliquez sur oui

Les entrées du magasin BCD ont été mis à jour.

Au prochain redémarrage du poste, il vous sera possible de démarrer sur l’OS depuis le VHD.

Obtenir des informations sur un VHDX (Module Hyper-V nécessaire)

Lancer l’outil en tant que administrateur.

L’interface se lance

Cliquer sur le bouton ci joint et sélectionner votre VHDX

Cliquer sur le bouton Infos VHDX

Des informations apparaissent sur la configuration du VHDX sélectionné.

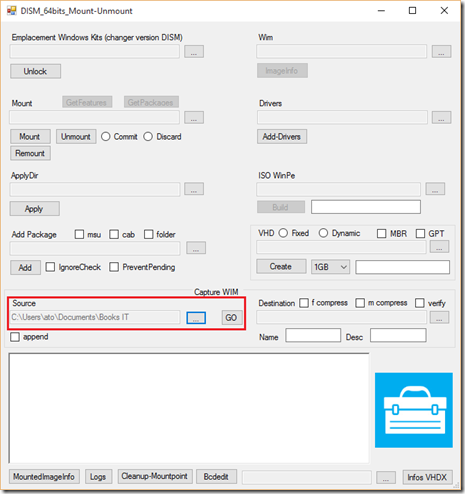

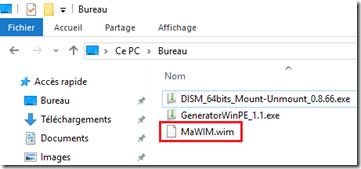

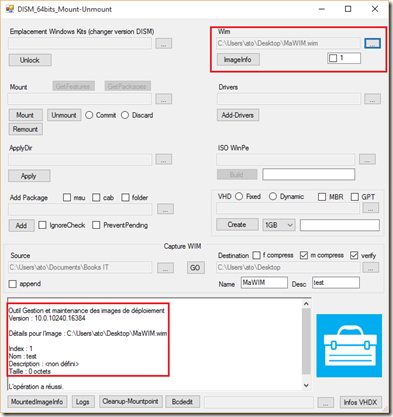

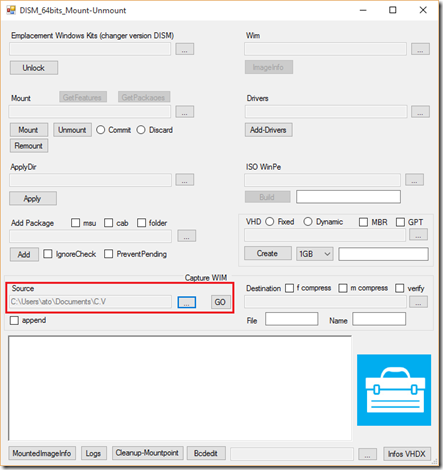

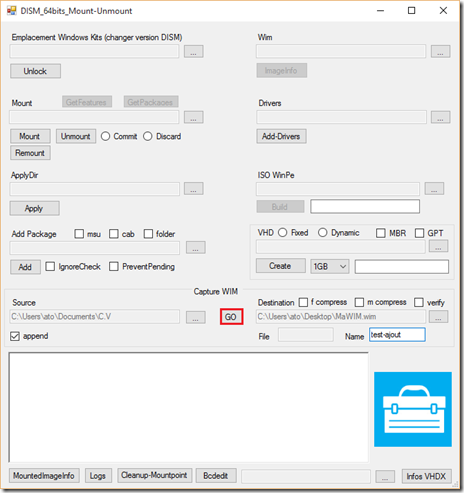

Capturer une image WIM

Lancer l’outil en tant que administrateur.

L’interface se lance

Sélectionner un répertoire à capturer en image WIM

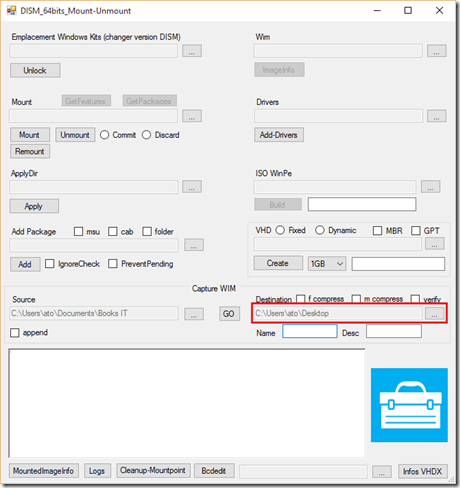

Sélectionner maintenant le répertoire ou sera créé l’image WIM.

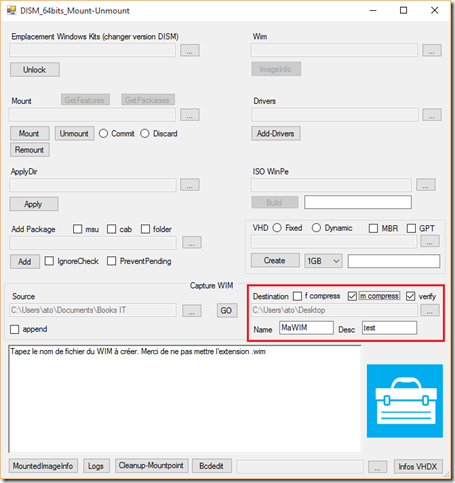

Taper le nom de fichier de l’image WIM ainsi que le nom qui sera donné à l’index; cocher des options si besoin.

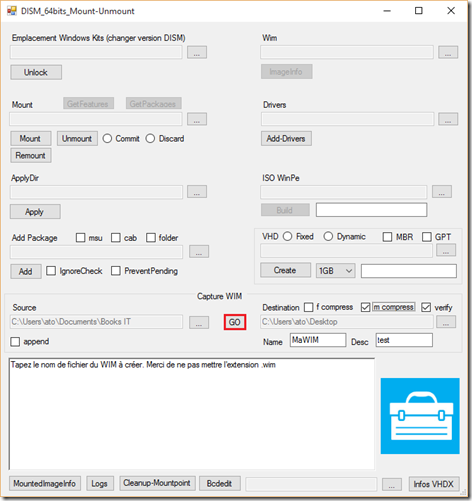

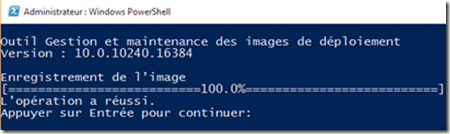

Cliquer sur Go pour lancer la capture

L’opération s’effectue.

L’image WIM est désormais créée.

Vous pouvez obtenir des informations de la WIM créée en sélectionnant l’image dans la section WIM.

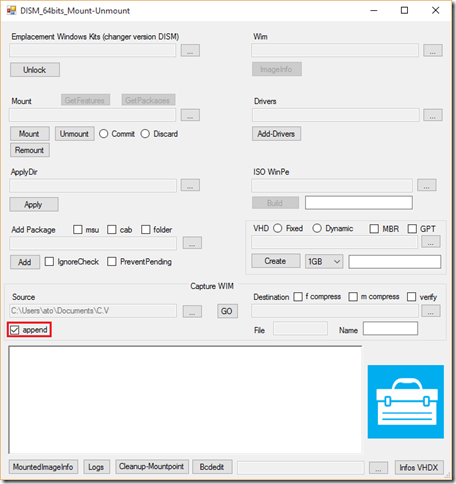

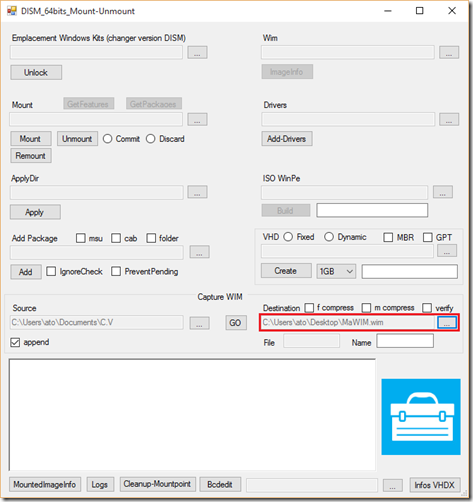

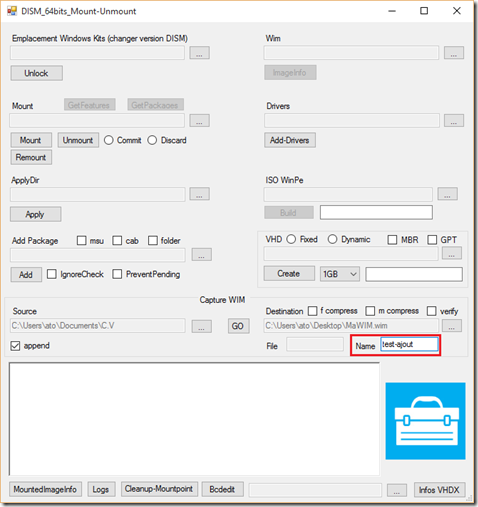

Ajouter du contenu (index) à une image WIM

Lancer l’outil en tant que administrateur.

L’interface se lance

Sélectionner le répertoire à capturer.

Cocher la case Append

Sélectionner l’image WIM à éditer

Ajouter le nom qu’aura le nouvel index dans l’image WIM.

Cliquer sur Go pour lancer les opérations

L’opération s’effectue.

Vous pouvez obtenir des informations sur l’image WIM en sélectionnant l’image dans la section WIM.