"Operations Management Suite" est un service cloud proposé par Microsoft pour afficher et corréler sous forme de dashboard divers les informations issus de diverses sources de données (La liste evolue) y compris issus d’autres éditeurs. Ces sources de données concerne la supervision, l’automation de processes, les sauvegardes et restaurations, L’analyse d’audit de sécurité, l’analyse du traffic réseau et d’autres sources encore.

SCOM n’est bien sur pas oublié. A la différence que OMS peux fonctionner avec des agent « Microsoft Monitoring Agent » sans SCOM.

Voyons tout de même comment configurer un SCOM existant pour le connecter a un compte OMS.

N.B : Facturé au volume de donnée uploadé, Microsoft propose un compte gratuit limité a 500 MB / jour et 7 jours de retentions de données mais non limité dans le temps. Ce compte est utilisé dans l’exemple ci-dessous.

Il peut être crée via le lien suivant :

https://www.microsoft.com/en-us/server-cloud/operations-management-suite/trial.aspx

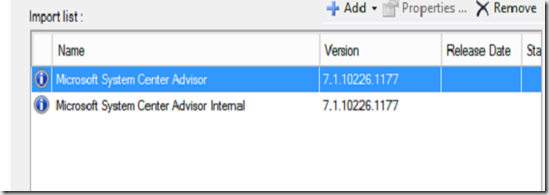

Si dans la console SCOM, le nœud  n’existe pas encore on commence par une mise à jour des managements pack Advisor (ancien nom du service OMS)

n’existe pas encore on commence par une mise à jour des managements pack Advisor (ancien nom du service OMS)

Importer les mises à jour des MP Advisor situé dans le dossier d'installation de SCOM a la suite de l'application du dernier RU:

C:\Program Files\Microsoft System Center 2012 R2\Operations Manager\Server\Management Packs for Update Rollups

Fermer et rouvrez la console SCOM

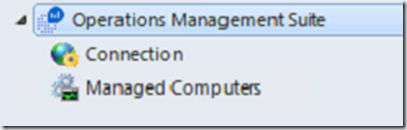

A la suite de cette mise ajour le noeud "Advisor" a disparu et le noeud "Operations Management Suite" est apparu.

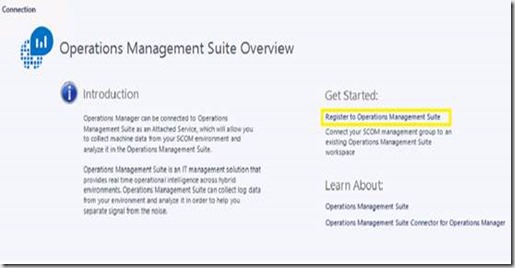

Se positionner sur le nœud "Operations Management Suite"

Sélectionner Register to Operations Management Suite

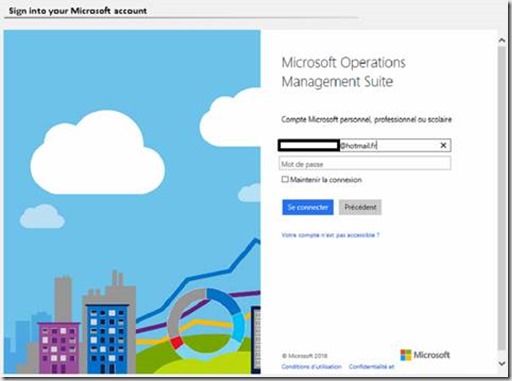

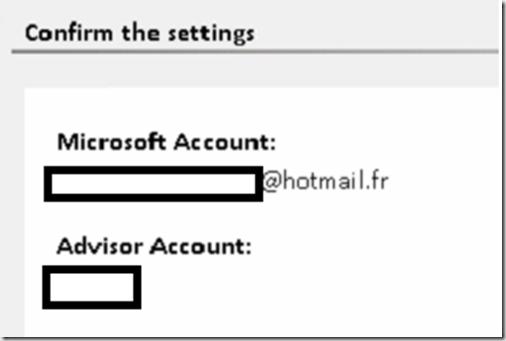

Renseigner le compte de connexion au service OMS.

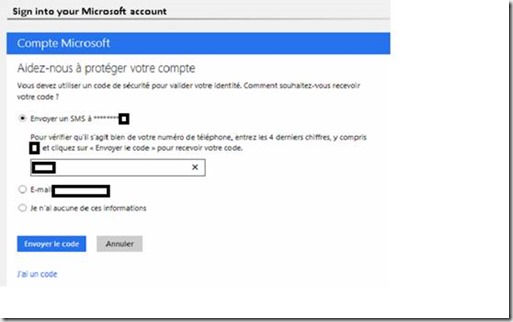

NB : Cette verification n’est faite qu’a titre de sécurité pour le compte utilisé.

Selectionner Envoyer le code.

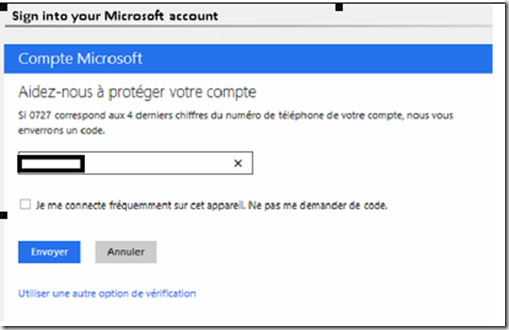

Renseigner le code et Envoyer.

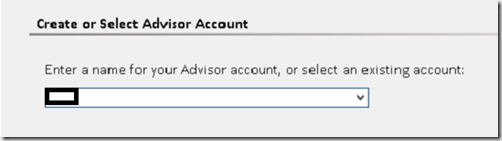

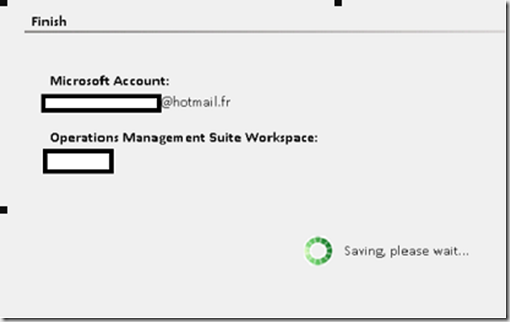

Sélectionner le nom du workspace associé au compte OMS précédemment crée.

Cliquer Next.

Cliquer Create

Cliquer Close

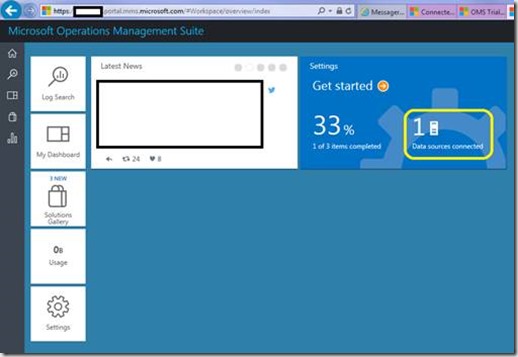

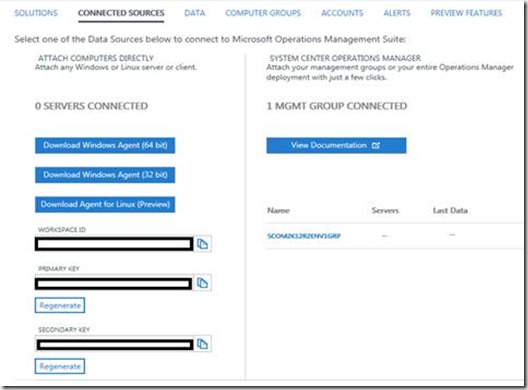

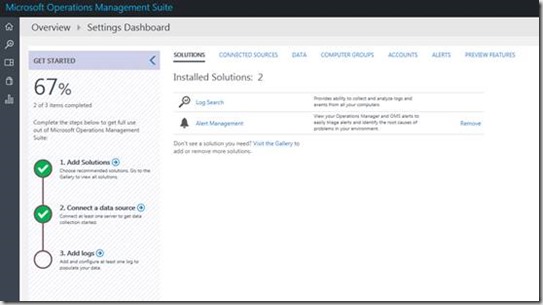

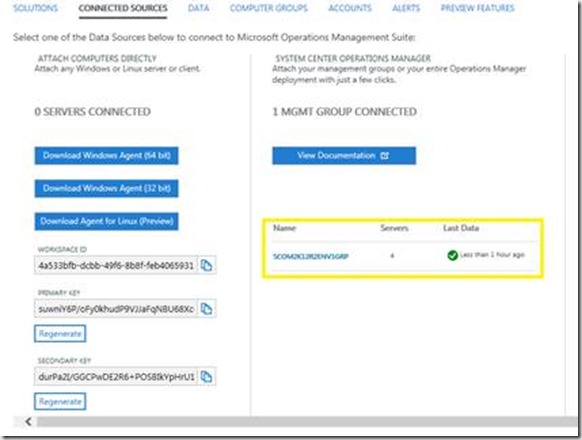

La datasource du groupe de management scom connecté apparait dans le portail du service.

https://<nom_du_workspace>.portal.mms.microsoft.com/?returnUrl=%2F#Workspace/overview/index

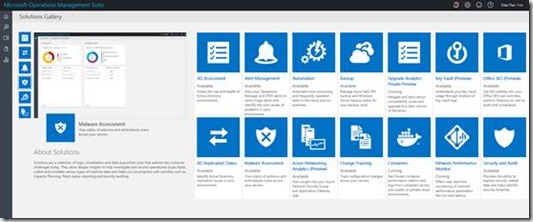

La zone solution Gallery permet d'ajouter des services.

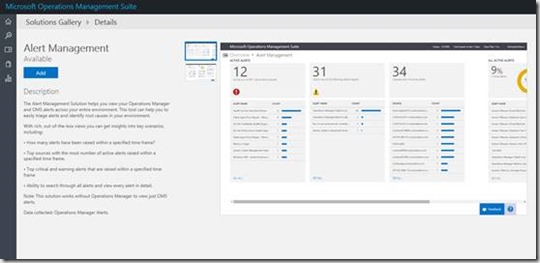

Selectionner par ex Alert Management et cliquer Add

La zone Solutions affiche les solutions installées

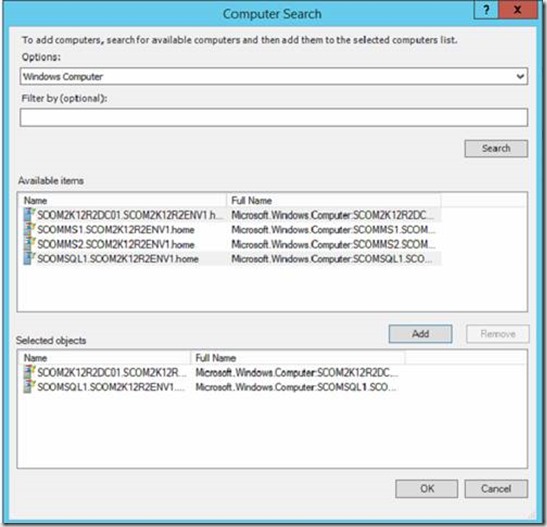

Aller sur la console SCOM sur le noeud "Operations Manager Suite\Connection"

Cliquer sur "Add a Computer/Group" en haut à droite

Ajoutez des agents.

La zone "Managed Computers" du noeud "Operations Manager Suite\Connection" contiens les agents ajoutés

Apres quelques minutes la zone « Connected Source » de la console OMS affiche la présence des machines gérés et la fraicheur des données remontées.

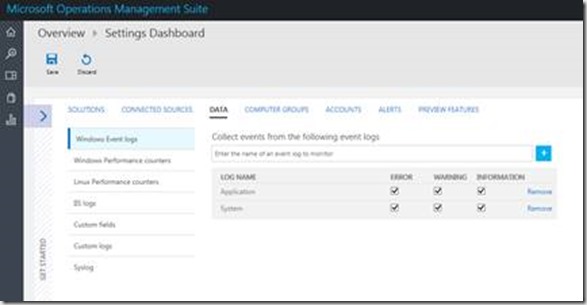

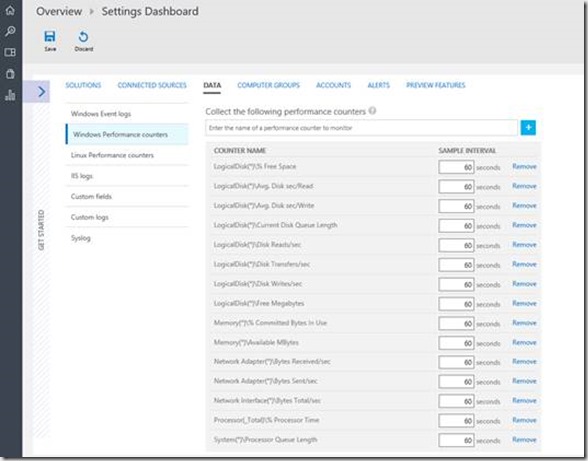

La zone « OverView\Settings Dashboard\DATA » permet de configurer les éléments à remonter dans la console OMS (EventLog, Compteur de Performance …) independemment de SCOM.

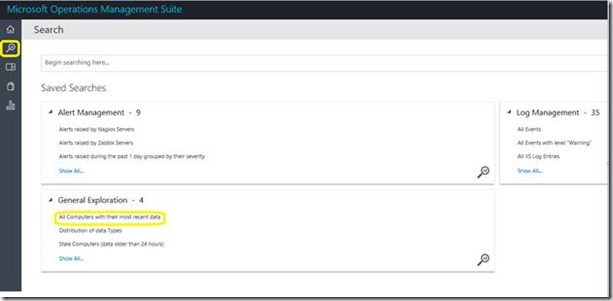

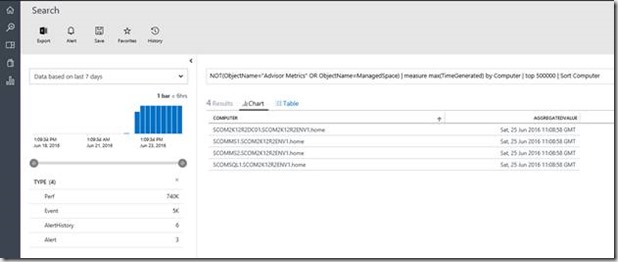

La zone Search est un bon moyen de rechercher rapidement tout les types de données remontés.

Selectionner par ex « All computers with their most recent data »

Nous avons ici 4 serveurs gérés avec leur donnés (TYPE).

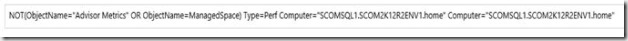

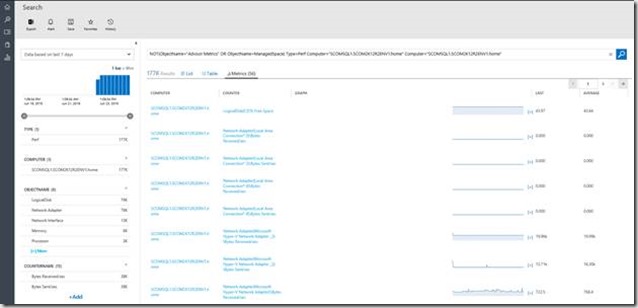

La sélection des éléments modifie de manière dynamique la barre de requête en haut de la page comme dans l’exemple ci-dessous permettant d’afficher les données de performance…

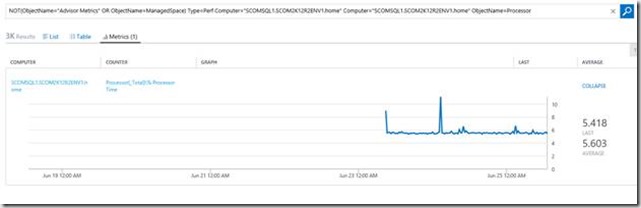

…Et plus précisément un compteur en particulier.

N.B : Un ebook gratuit a été mis à disposition pour une immersion assez complete dans OMS :

https://gallery.technet.microsoft.com/Inside-the-Operations-2928e342