Problématique

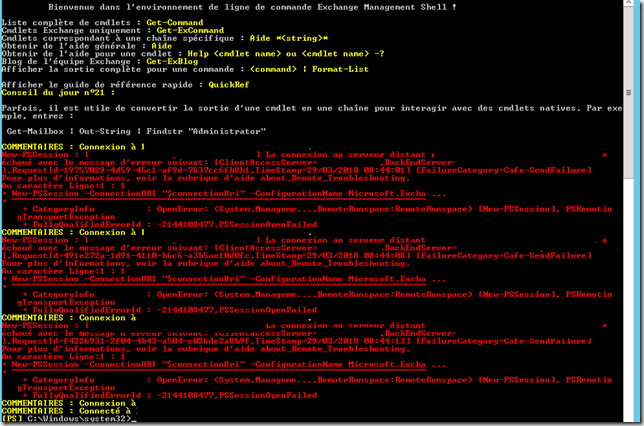

Sur un serveur Exchange 2013, la connexion PowerShell ne s’effectue pas et le portail d’administration affiche une page blanche.

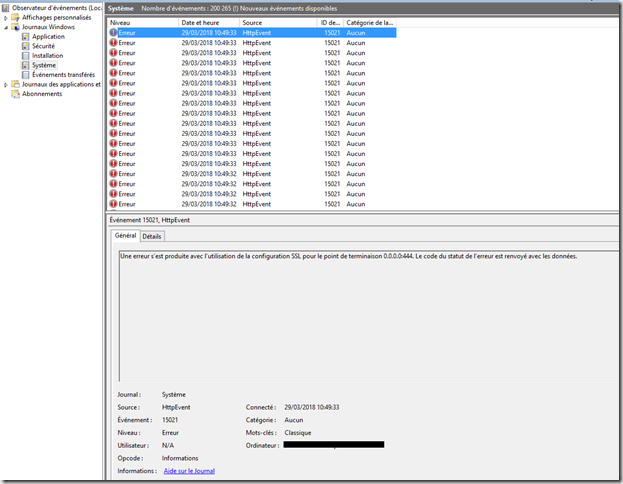

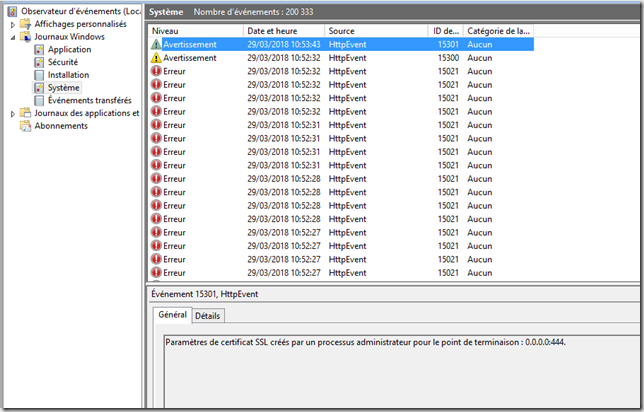

Dans le journal d’événements système un grand nombre d’erreur HttpEvent 15021 est présent.

Ces erreurs peuvent intervenir après le changement d’un certificat sur le serveur Exchange.

Résolution

Le problème vient de la liaison du certificat qui est incorrect sur le port 444. Il faut donc la supprimer et la recréer.

Pour cela, afficher l’ensemble des liaisons SSL avec la commande :

netsh http show sslcert

Récupérer les valeurs du hash et l’application ID de la liaison sur le port 443.

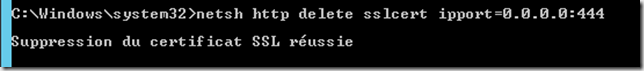

Supprimer la liaison du port 444 avec la commande :

netsh http delete sslcert ipport=0.0.0.0:444

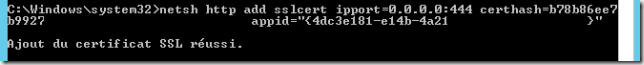

Et recréer une liaison en utilisant le hash et l’application ID du port 443 avec la commande :

netsh http add sslcert ipport=0.0.0.0:444 certhash=XXXXXXX appid=”{XXXXXXXX}”

Dans le journal d’événements deux avertissements HttpEvent 15300 et 15301 apparaissent.

Une fois la modification effectuée, la connexion PowerShell et le portail d'administration sont de nouveau accessibles.