La fonction de découverte de Nagios XI permet de scanner un réseau pour détecter les devices/hosts disponibles, de détecter leur OS et d’appliquer a l’issu, un template de supervision correspondant issu des plugins disponibles.

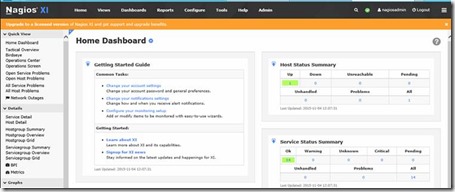

A partir de la page principale (Home Dashboard), sélectionner Run Auto- Discovery.

![clip_image002[4] clip_image002[4]](http://blog.piservices.fr/image.axd?picture=clip_image002%5B4%5D_thumb_3.jpg)

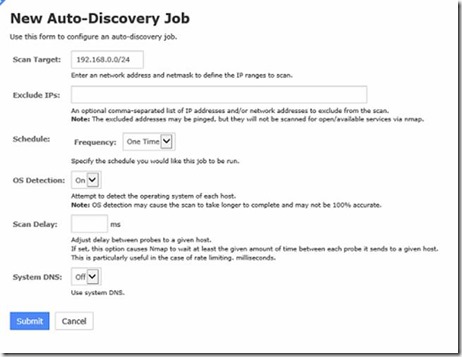

Sélectionner New Auto-Discovery job

![clip_image004[4] clip_image004[4]](http://blog.piservices.fr/image.axd?picture=clip_image004%5B4%5D_thumb_4.jpg)

Renseigner le champ Scan Target avec le réseau a scanner

Cliquer sur Show Advanced Options pour afficher les options ci-dessous

L’option OS Detection activée (On), permet une découverte du système d’exploitation

Cliquer Submit pour exécuter le job de découverte.

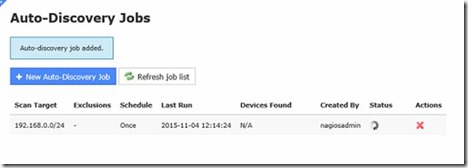

Laisser le job s’exécuter …

Dans l’exemple ci-dessus, 17 hosts ou devices ont été trouvés

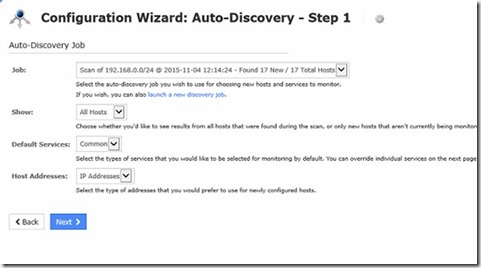

Le champ Default Service permet d’appliquer à l’issu de l’assistant de découverte, des services à superviser. (None : Aucun service ; Common : des services standards ; All : Tout les services disponible)

Cliquer Next

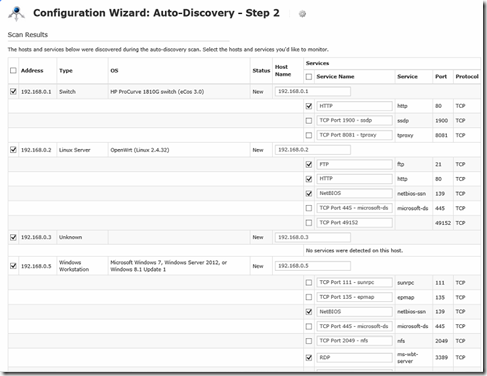

Les hôtes découverts sont affichés.

Leur nom d’hôtes peut être spécifié dans le champ Host Name.

Les services à superviser à l’issu de l’assistant de découverte peuvent être activés/désactivés à ce niveau.

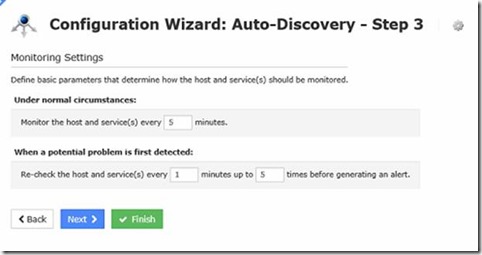

Par défaut les hôtes et leur services seront supervisés toutes les 5 minutes

En cas de problème détécté, le retry de ces vérifications sera effectué chaque minutes, 5 fois avant génération d’une alerte.

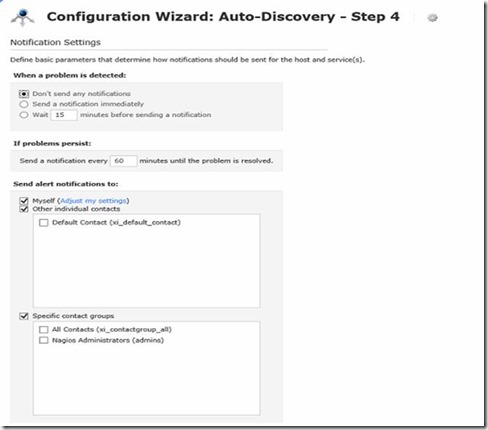

Dans l’exemple ci-dessus Aucune notification n’est envoyée.

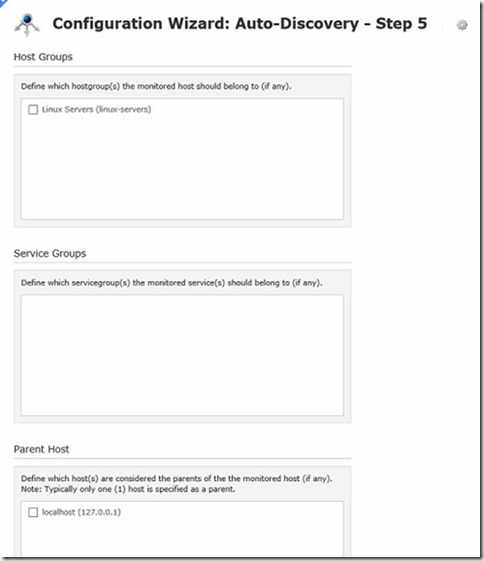

Cette étape permet de préciser a quels groupes d’hotes et groupes de services appartiennent les nouveaux hôtes et services, et de quel hôte parent ils dépendent éventuellement. Cette configuration est a effectuer plutôt a posteriori de la découverte.

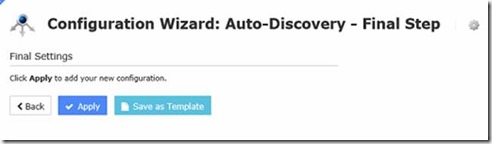

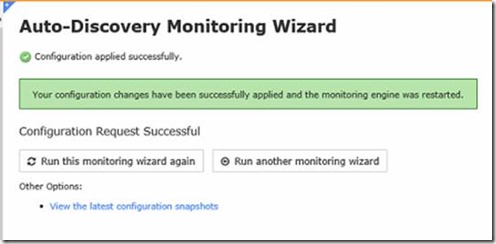

Cliquer Apply pour appliquer la configuration

La configuration est appliquée

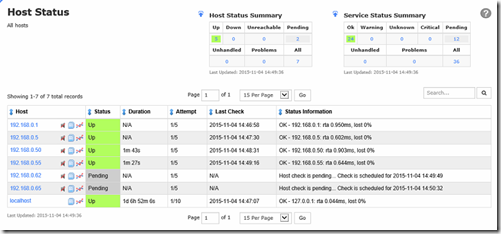

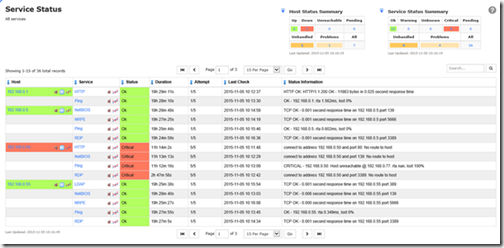

Les vues d’hôtes et de services affiche a présent les hôtes et services appliqués.