Les permissions Microsoft Graph.

Les permissions attribuées au sein d’un Tenant Microsoft 365 (types et étendues) peuvent avoir un impact sur ce dernier, il est donc important de bien identifier votre besoin pour les attribuer.

Lorsque l’on délègue des permissions Microsoft Graph à une App dans un Tenant, celle-ci peut se voir attribuer deux types « Delegated » ou « Application« , nous allons tenter de voir la différence entre les deux.

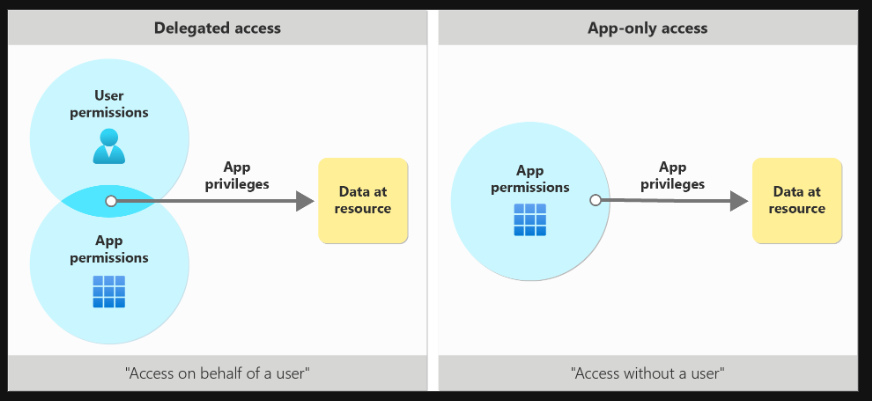

Pour illustrer ces deux types nous allons nous référer à la présentation de Microsoft ci dessous.

Delegated Permissions

Permet à une application, d’agir en tant que l’utilisateur pour une action spécifique.

Ces permissions sont orientées pour des applications qui accèdent en tant que l’utilisateur identifié et, ne pourront excéder la porté de l’utilisateur.

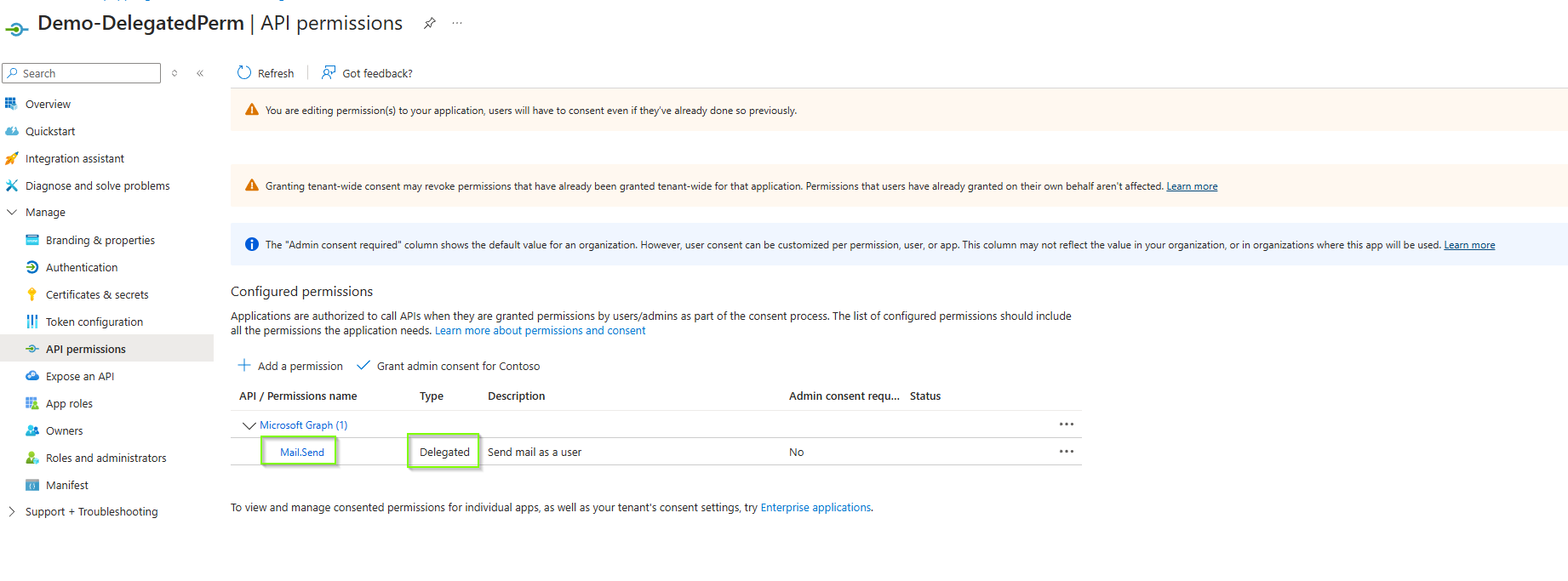

Prenons par exemple l’App « Demo-DelegatedPerm » cette dernière possède le droit « Mail.Send ».

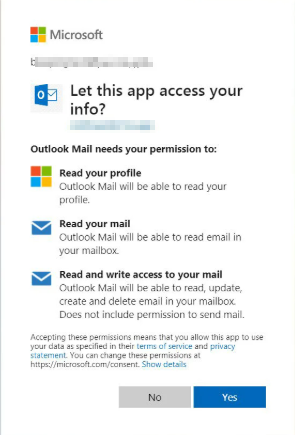

Ce qui implique que lorsque l’utilisateur va vouloir utiliser cette application un consentement va lui être demandé.

A partir du moment ou l’utilisateur aura donné son consentement l’application sera autorisé a envoyer des mails en son nom.

Attention : Dans ce type de délégation l’approbation peut être donnée soit :

- Par l’utilisateur lorsqu’il utilise l’application.

- Par l’Administrateur pour tous les utilisateurs du Tenant lorsqu’il donne les permissions.

Application Permissions

Permet à une application d’agir en tant qu’elle même, au lieu d’un utilisateur spécifique.

Ces permissions sont orientées pour des applications qui accèdent en tant qu’application elles mêmes et, auront une porté d’action sur l’ensemble du Tenant.

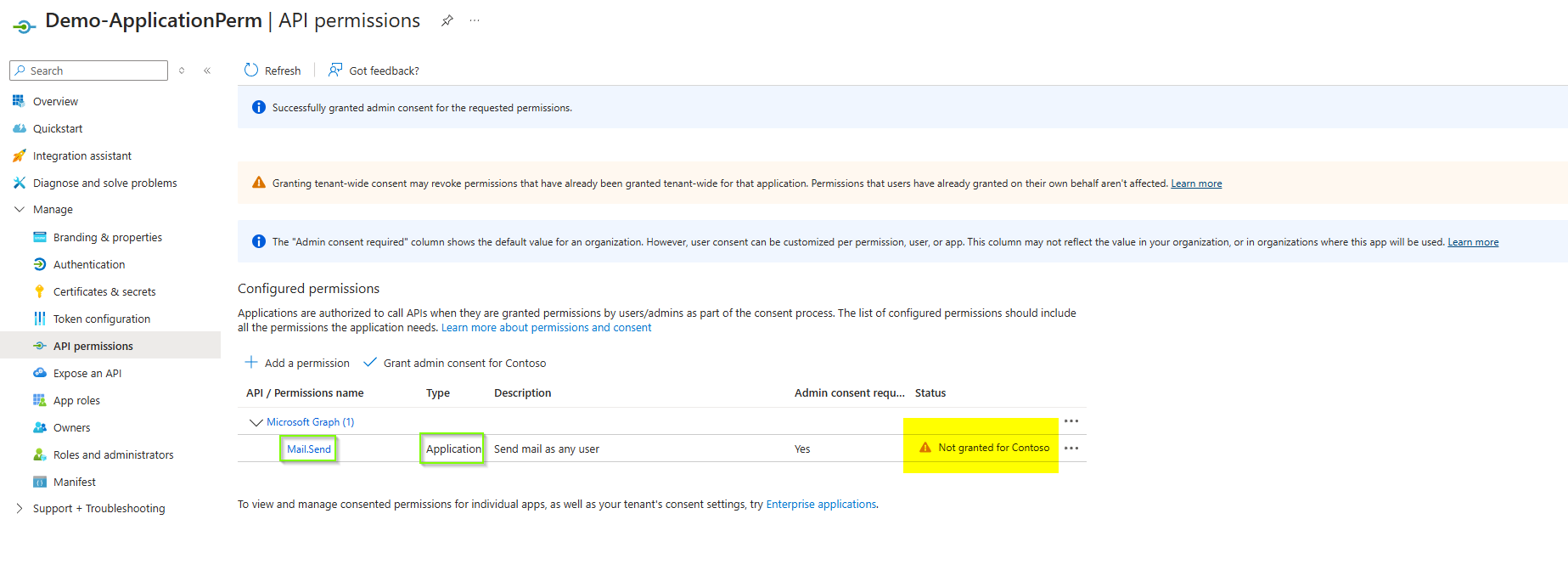

Prenons ici l’App « Demo-ApplicationPerm » cette dernière possède le droit « Mail.Send ».

Ce qui implique que lorsque l’Administrateur va approuver les droits, cette application sera en mesure d’envoyer des mails depuis n’importe quelle boite aux lettres du tenant.

Qu’est ce que ça implique ?

En terme d’accès nous pouvons constater que l’un est beaucoup plus permissif que l’autre (encore que cela soit discutable si c’est l’administrateur qui a consenti) et, qu’il faut à minima restreindre la porté de l’accès.

En effet dans un contexte de moindre privilèges, l’attribution des droits via « Application Permissions » doit être contenu / restreint afin d’en limiter sa portée; ainsi nous pourrons nous prémunir d’une application avec une trop grande portée d’action sur l’environnement.

0 commentaires