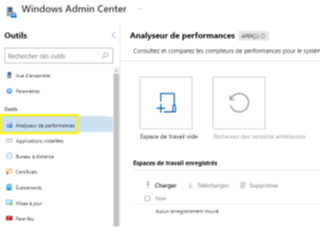

Windows Admin center propose bien sur entre autres l’accès a l’analyseur de performance (Perfmon) de la machine gérée à distance.

Par défaut, aucun compteur n’est affiché

Cliquer sur «Espace de travail vide »

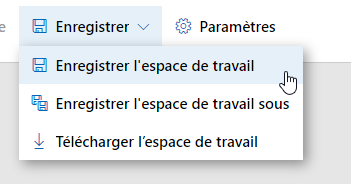

Enregistrer avant tout l’espace de travail qui contiendra les compteurs

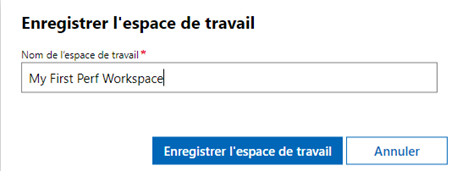

Donner un nom explicite et enregistrer l’espace de travail

Ajouter un compteur

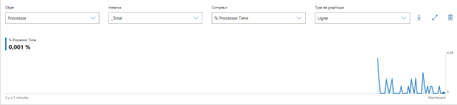

Dans cet exemple on ajoute : Processor / _Total / % Processor Time et l’on sélectionne le style de graphique «Ligne ».

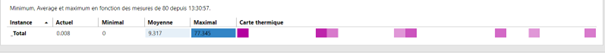

Il est possible d’afficher aussi le style Min-Max :

Ou carte thermique :

Ajoutez d’autres compteurs et forme d’affichage en fonction des besoins.

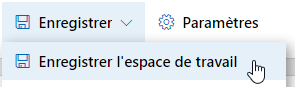

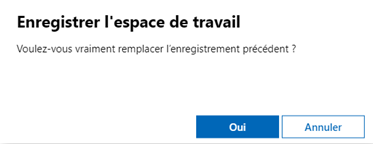

Pensez a enregistrer en écrasant la version précédente

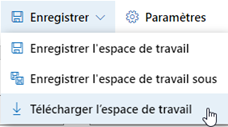

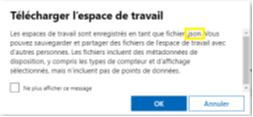

Il est également possible de télécharger l’espace de travail au format JSON:

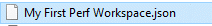

Ci-dessous le fichier JSON obtenu.

On peut voir que sa modification peut être assez facilement automatisé afin d’ajouter d’autres compteurs (object,instances,instancename,type)

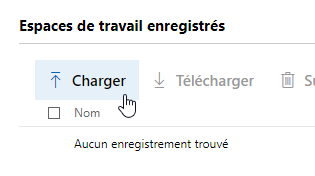

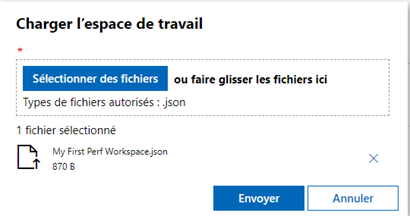

Enfin, en cas de suppression sur la machine concernée on plus pratiquement pour obtenir le même espace de travail sur une autre machine, il est possible de charger le fichier JSON :

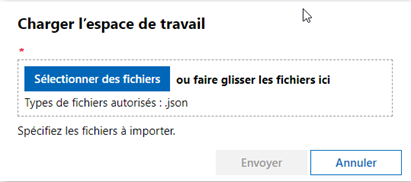

Glissez le fichier dans la fenêtre

Cliquez Envoyer

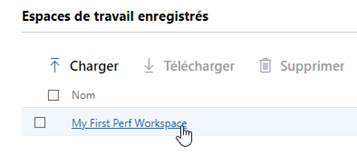

Cliquez sur l’espace de travail pour l’afficher

*********************************************************