Problème

Dans un environnement Exchange Hybride et suite à une synchronisation d’annuaires, les boîtes aux lettres online de type utilisateur et qui ont été converties en boîtes aux lettres partagées peuvent revenir de manière inattendue en boîtes aux lettres normales.

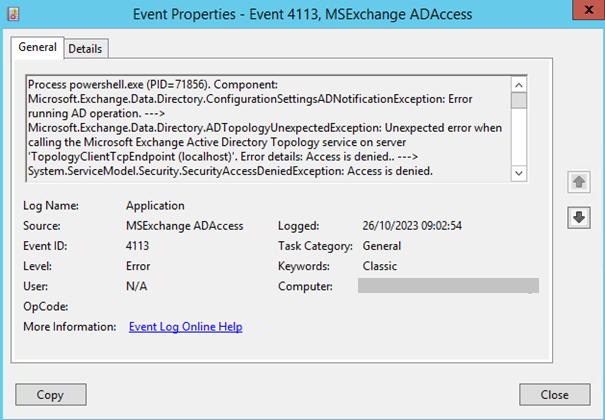

Cause

Le problème se produit parce que l’attribut « RemoteRecipientType » a été mal défini. Cet attribut doit refléter que la boîte aux lettres a été migrée ou encore qu’il s’agit d’une boîte aux lettres partagée –> Si ce n’est pas le cas, la synchronisation d’annuaire réplique les attributs dans le cloud puis la boîte aux lettres partagée sera convertie en « UserMailbox ». Si l’utilisateur n’a pas de licence et si la période de grâce de 30 jours est écoulée, la boîte aux lettres sera déconnectée et convertie en « MailUser ».

Résolution

Pour résoudre ce problème, l’attribut « RemoteRecipientType » doit être mis à jour comme suit :

- Si la boîte aux lettres dans Exchange Online est déconnectée, attribuez temporairement une licence à l’utilisateur ce qui reconnectera automatiquement la boîte aux lettres.

- Si la boîte aux lettres distante n’existe pas, exécutez la commande suivante Enable-RemoteMailbox -Identity PrimarySmtpAddress -RemoteRoutingAddress TargetAddressDomain

(Note: La TargetAddressDomain représente votre domaine de coexistence)

- Exécutez ensuite la commande suivante Set-ADUser -Identity ((Get-Recipient PrimarySmtpAddress).samaccountname) -Replace @{msExchRemoteRecipientType=100;msExchRecipientTypeDetails=34359738368} ce qui permettra de définir qu’il s’agit d’une boîte aux lettres partagée migrée.