Introduction

La clé d’installation de Windows server se trouve sur le portal admin office rubrique facturation > vos produits. Elle est destinée à l’installation de Windows DTC 16 Cores. J’utilise un ISO en version d’évaluation.

Eval Version

Lorsque l’installation se fait en version d’évaluation il est possible d’upgrader de Standard Edition vers DataCenter Editiion, pas l’inverse.

Pour connaitre la version actuelle de l’édition :

> dism /online /get-currentedition

PS C:\Windows\system32> dism /online /get-currentedition

Outil Gestion et maintenance des images de déploiement

Version : 10.0.17763.3406

Version de l’image : 10.0.17763.4377

Édition actuelle :

Édition actuelle : ServerStandardEval

L’opération a réussi.

Pour connaitre les versions disponibles à l’upgrade : DISM /online /Get-TargetEditions

C:\Windows\system32> dism /online /get-targeteditions:serverStandard

Outil Gestion et maintenance des images de déploiement

Version : 10.0.17763.3406

Version de l’image : 10.0.17763.4377

Éditions vers lesquelles une mise à niveau peut être effectuée :

Édition cible : ServerStandard

Édition cible : ServerDatacenter

L’opération a réussi.

Licenced version

Pour upgrader de la Version Eval à Full Version, il faut utiliser une public KMS (GVLK) key for Windows Server (2016 2019 2022)

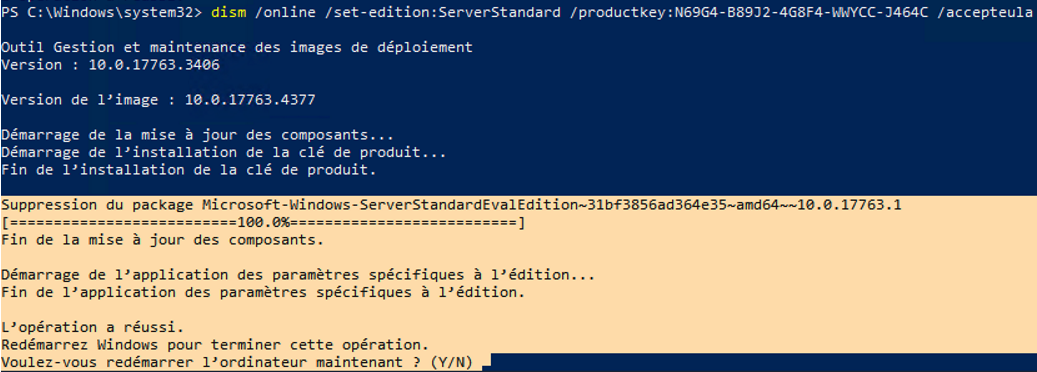

dism /online /set-edition:ServerStandard /productkey:N69G4-B89J2-4G8F4-WWYCC-J464C /accepteula

Pour convertir l’édition Standard Edition Eval à Datacenter Full

dism /online /set-edition:ServerDatacenter /productkey:WMDGN-G9PQG-XVVXX-R3X43-63DFG /accepteula

Deployment Image Servicing and Management tool

Version: 10.0.17763.3406

Image Version: 10.0.17763.4377

Starting to update components…

Starting to install product key…

Finished installing product key.

Removing package Microsoft-Windows-ServerDatacenterEvalEdition~31bf3856ad364e35~amd64~~10.0.17763.1

[==========================100.0%==========================]

Finished updating components.

Starting to apply edition-specific settings…

Finished applying edition-specific settings.

The operation completed successfully.

Restart Windows to complete this operation.

Do you want to restart the computer now? (Y/N)

PUne fois en Full Version, on peut alors l’activer avec la licence définitive

slmgr.vbs /upk

slmgr.vbs /cpky

slmgr.vbs /ipk xxxxx-xxxxx-xxxxx-xxxxx-xxxxx

Ou en mode GUI, Settings >system>Activation