Microsoft Edge intègre un mode IE (mode Internet Explorer) qui permet de s’appuyer sur les composants d’IE pour ouvrir certains anciens sites qui ne fonctionnent pas sur les nouveaux navigateurs.

Ci-dessous les étapes pour activer le mode IE dans Microsoft Edge via GPO :

1. Récupérer les fichiers ADMX

Si ce n’est pas déjà le cas, il faut récupérer les fichiers ADMX d’Edge et les intégrer dans votre contrôleur de domaine.

Les fichiers ADMX peuvent être téléchargés ici : Fichiers ADMX d’Edge

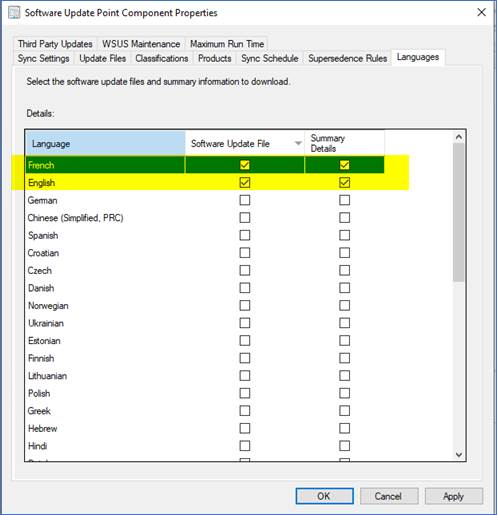

2. Configurer IE Mode en GPO

Dans l’éditeur de stratégie de groupe, créez une nouvelle GPO

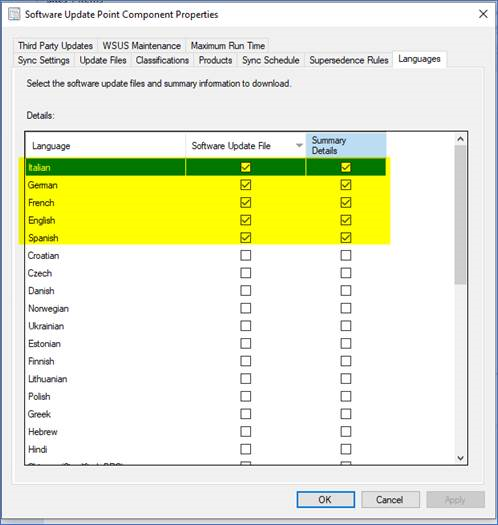

Sur le dossier « Microsoft Edge » sous « Configuration ordinateur » > « Stratégies » > « Modèles d’administration », recherchez le paramètre « Configurer l’intégration d’Internet Explorer ». Activez ce paramètre et choisissez le mode d’intégration « Mode Internet Explorer »

Si vous activez uniquement ce paramètre, le mode Internet Explorer sera automatiquement utilisé pour les sites de votre zone Intranet. Si vous désirez l’utiliser sur des sites externes et gérer une liste de sites, il faut activer le paramètre « Configurer la liste des sites en Mode Entreprise« .

Il faut également spécifier le chemin vers le fichier XML qui contient la liste des sites

Afin de vérifier que la GPO s’applique bien, dans Edge, vous pouvez accéder à ce lien dans le navigateur Edge: edge://policy

par GPO _ IT-Connect.png)

3. Générer le fichier XML des sites pour IE Mode

Pour créer le fichier XML avec la liste des sites, vous pouvez utiliser ce code de base :

<pre class="wp-block-syntaxhighlighter-code"><site-list version="4">

<created-by>

<tool>EMIESiteListManager</tool>

<version>12.0.0.0</version>

<date-created>07/19/2022 14:03:04</date-created>

</created-by>

<site url="www.piservice.fr">

<compat-mode>Default</compat-mode>

<open-in>IE11</open-in>

</site>

<site url="blog.piservices.fr">

<compat-mode>Default</compat-mode>

<open-in>IE11</open-in>

</site>

</site-list></pre>

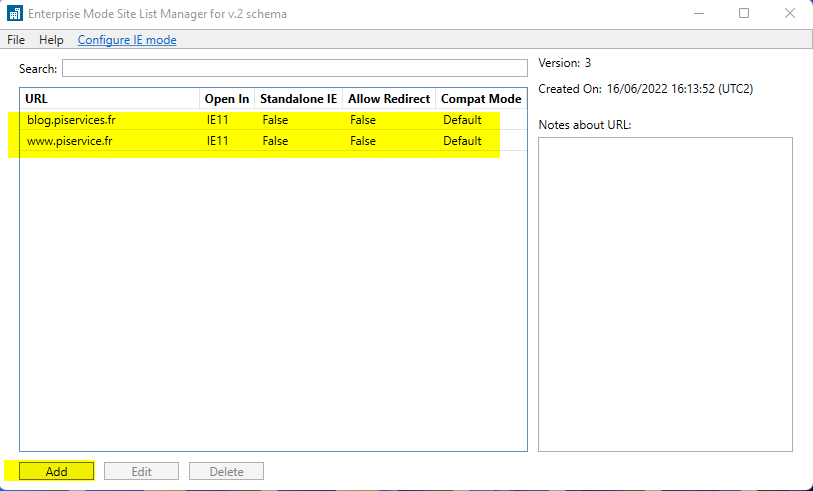

Il y a un outil pour générer ce code XML qui s’appelle « Enterprise Mode Site List Manager » qui peut être téléchargé ici: EMSLM

Une fois installé, ouvrez l’outil et cliquez sur le bouton « Add », vous pouvez ajouter un site à la liste et indiquer les paramètres qui s’appliquent pour ouvrir ce site. Lorsque la liste est prête, cliquez sur le bouton « File » puis « Save to XML ».

Lorsque vous accédez à un site de cette liste dans Edge, une icône IE apparaîtra dans la barre d’adresse pour vous indiquer qu’il s’exécute via le mode IE, tout en étant toujours dans Edge.

par GPO _ IT-Connect.png)

Documentation officielle :