Besoin :

Utiliser Intune pour purger tous les membres du groupe local Administrateurs et ajouter uniquement les comptes définis par l’entreprise.

Ceci est nécessaire quand les IT ajoutent des comptes locaux ou AD des utilisateurs dans le groupe local Administrateurs.

Solution :

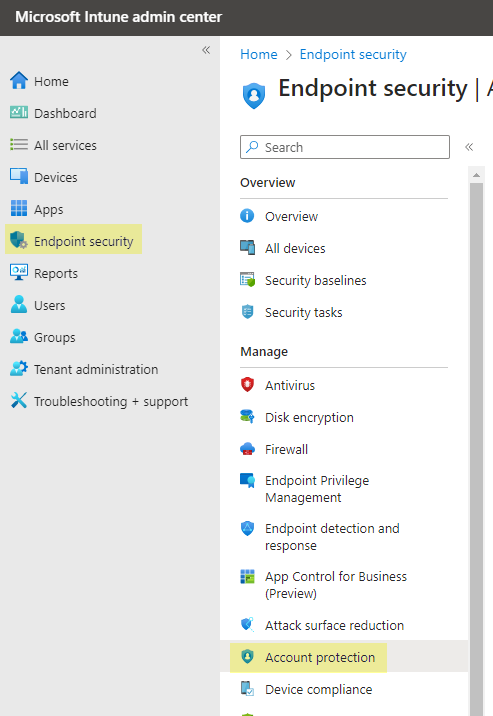

Cela est possible en utilisant la partie « Account Protection » dans Endpoint Security de Intune.

Il faut créer une nouvelle politique « Local user group membership »

Ensuite il faut donner un nom à la nouvelle politique puis choisir le type d’action à exécuter afin de remplacer le contenu du groupe local Administrateurs par ce que l’entreprise souhaite.

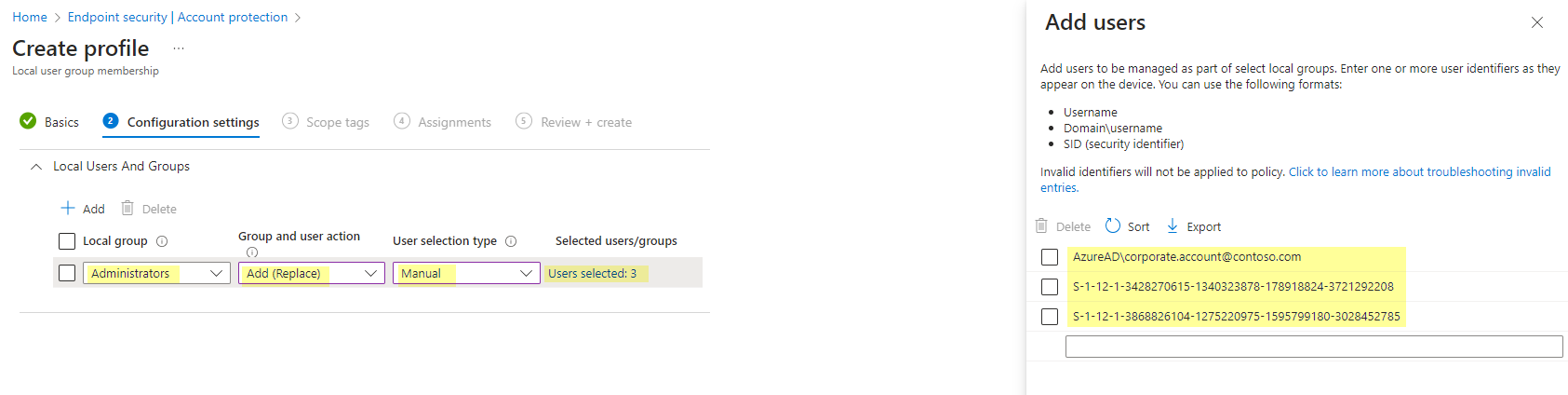

Pour cela, il faut choisir les options ci-dessous dans l’onglet « Configuration settings » :

- Local group : Administrators

- Group and user action : Add (Replace)

- User selection type : Manual

- Selected users/groups : ajouter les SID, utilisateurs locaux ou les comptes Azure AD des utilisateurs souhaités

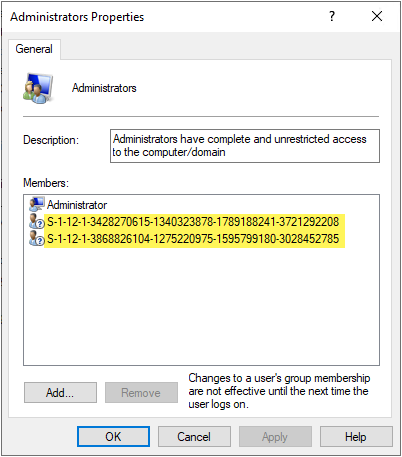

N.B : l’action « Add (Replace) » écrase tout le contenu du groupe y compris les SID ajoutés par défaut lors d’une jonction à Azure AD

- Le SID du groupe (Builtin) Azure AD « Global Administrators »

- Le SID du groupe (Builtin) Azure AD « Device Administrators »

Pour cela, il faut identifier ces SID depuis une machine existante joint à Azure AD pour les ajouter manuellement dans la nouvelle politique :

Une fois les SID identifiés et si l’entreprise exige par exemple l’ajout d’un compte Azure AD (corporate.Account@contoso.com) comme admin local de tous les devices, notre nouvelle politique aura la configuration ci-dessous :