L’authentification multifacteur (MFA) est une méthode d’authentification permettant de renforcer la sécurité de votre mot de passe: L’utilisateur devra définir une seconde méthode d’authentification afin de se connecter à son compte : le mot de passe seul ne suffira plus. Par exemple, l’utilisateur devra saisir son mot de passe puis un code reçu par SMS (en guise de second facteur d’authentification).

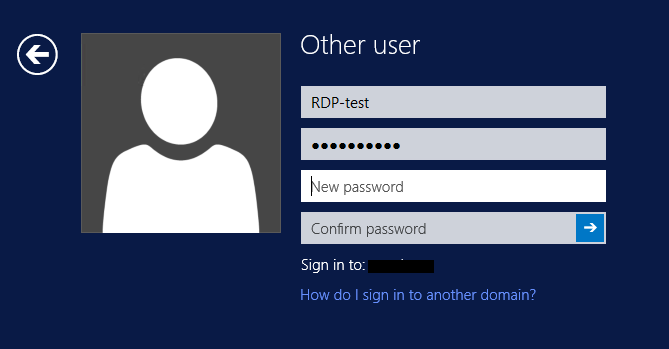

Au fil du temps, l’utilisateur peut perdre ou remplacer son dispositif d’authentification ou passer à un nouveau numéro de téléphone mobile. Il est donc nécessaire d’Exiger la réinscription du MFA ce qui fera en sorte que lorsque l’utilisateur se connectera la prochaine fois, il lui sera demandé de configurer une nouvelle méthode d’authentification MFA.

Les étapes ci-dessous permettent de réinitialiser l’authentification multifacteur d’un compte utilisateur dans Azure AD. Les actions doivent être faite en tant qu’administrateur doté du rôle d’administrateur d’authentification ou d’administrateur global:

-

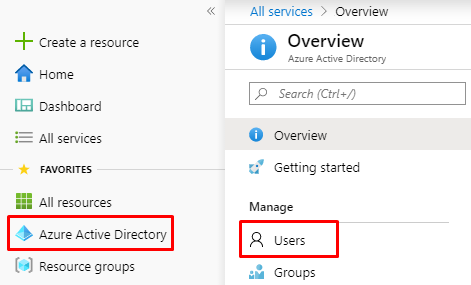

Se connecter sur https://portal.azure.com ,dans la zone de recherche, rechercher Azure Active Directory puis cliquer sur Users

-

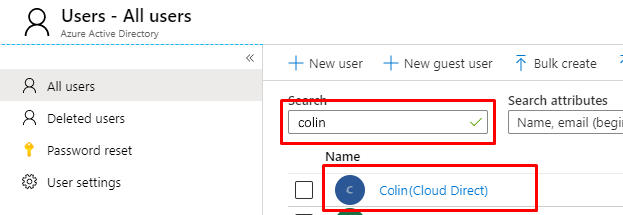

Une liste de Tous les utilisateurs apparaît, renseigner le nom ou l’adresse mail du compte pour qui réinitialiser le MFA puis sélectionner le

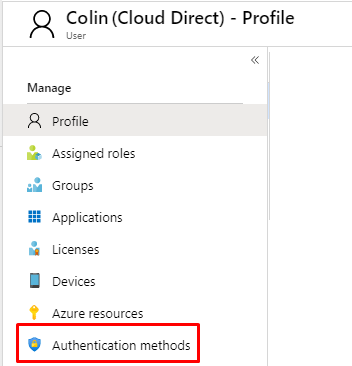

- La page Profil de l’utilisateur sélectionné apparaît, sélectionner Méthode d’Authentification

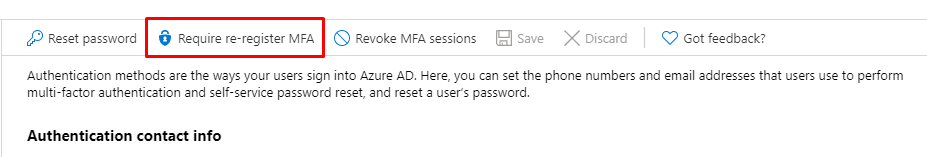

- Dans la page Méthodes d’authentification, supprimer toutes les méthodes d’authentification enregistrées

- Cliquer par la suite sur Exiger une réinscription de l’authentification multifacteur

Note: Si l’appareil de l’utilisateur a été perdu ou volé, cliquer également sur Révoquer les sessions MFA. Cela réinitialise les détails MFA de l’utilisateur qui doit désormais réenregistrer ses méthodes MFA lors de sa prochaine connexion.