Scénario

Après la migration d’une boîte aux lettres vers Exchange Online et au démarrage de Microsoft Outlook, Outlook reste bloqué sur l’écran de chargement pendant quelques minutes, puis demande un mot de passe.

cela peut se produire si :

- Microsoft Outlook se connecte à la boîte aux lettres principale sur un serveur Exchange onprem à l’aide de RPC et se connecte également à une autre boîte aux lettres située dans Office 365.

- La boîte aux lettres est migrée vers Office 365 à partir d’un serveur Exchange auquel Outlook se connecte à l’aide de RPC.

Outlook n’utilise pas l’authentification moderne pour se connecter à Office 365. La solution consiste à:

– Activer l’authentification moderne dans Microsoft 365

– Ajouter une clé de registre sur les ordinateurs pour forcer Outlook à utiliser la méthode d’authentification la plus récente

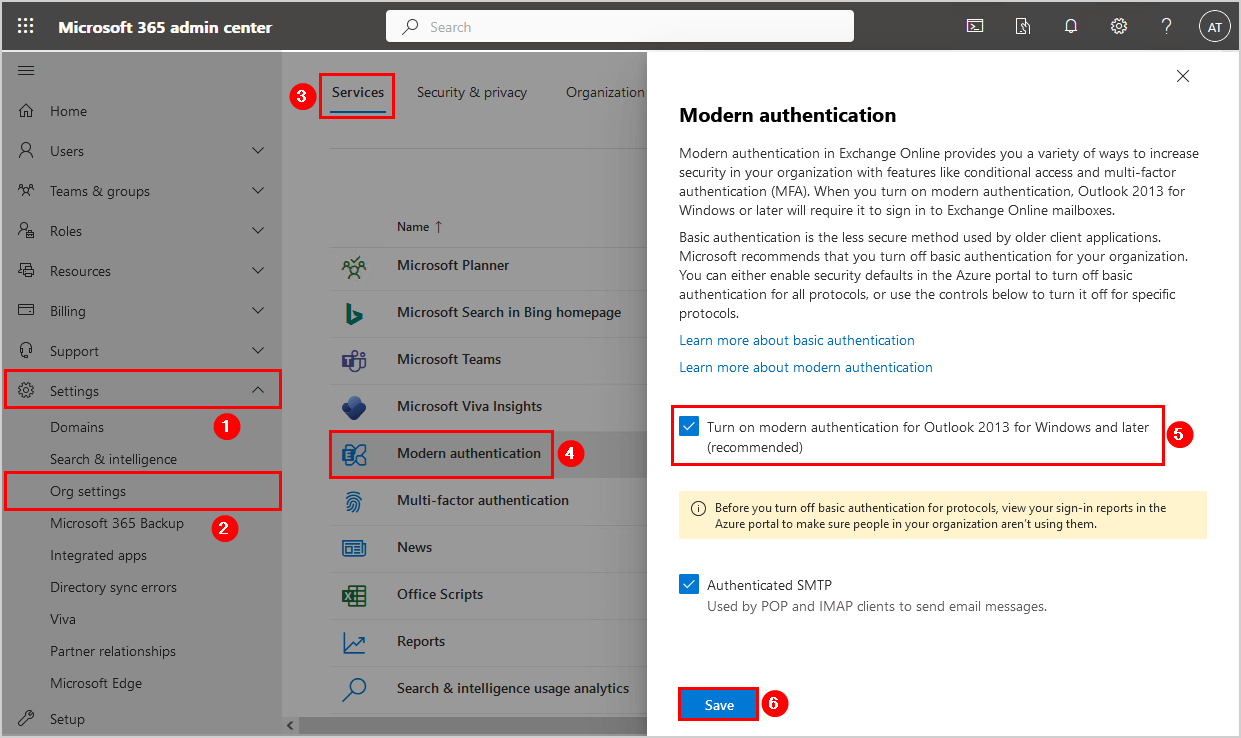

Activer l’authentification moderne dans le centre d’administration Microsoft 365

– Se connecter au centre d’administration Microsoft 365, développer Paramètres et cliquer sur Paramètres de l’organisation

– Cliquer sur Services dans la barre supérieure et choisir Authentification moderne

– Cocher la case Activer l’authentification moderne pour Outlook 2013 pour Windows et versions ultérieures (recommandé) et cliquer sur Enregistrer

Ajouter la clé de registre AlwaysUseMSOAuthForAutoDiscover

– Démarrer l’Éditeur du Registre sur le poste de travail qui rencontre le problème puis accéder au chemin HKEY_CURRENT_USER\Software\Microsoft\Exchange

– Ajouter une nouvelle valeur DWORD (32 bits) AlwaysUseMSOAuthForAutoDiscover avec la valeur data 1 et cliquez sur OK

Une fois la modification appliquée, démarrer Outlook. Le client Outlook ne demande plus de mot de passe et se connecte immédiatement.