Contexte

Depuis la mise à jour de Windows 10 Fall Creator Update (Windows 10 – 1709), lorsque vous éteignez votre machine, au redémarrage l’ensemble des applications qui étaient ouvertes s’ouvrent à nouveau automatiquement.

Pas très pratique si l’on est du genre à éteindre son poste alors que de nombreux programmes sont encore ouverts.

Solution

Pour le moment Microsoft ne propose pas d’option pour activer / désactiver cette (nouvelle) fonctionnalité.

Les solutions possibles pour ne pas avoir ce comportement :

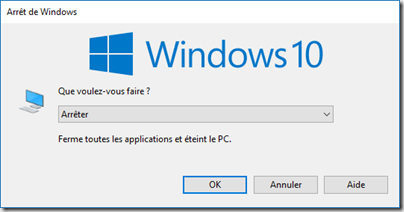

- Passer par ALT + F4 pour éteindre Windows : on remarque alors que Microsoft à ajouter la ligne Ferme toutes les applications et éteint le PC (cf. image)

- Utiliser la ligne de commande shutdown /r /t 0

0 commentaires