Bonjour à tous !

Aujourd'hui nous allons parler des produits QMM (Quest Migration Manager) et RUM (Resource Updating Manager).

Cet article s'adresse plus particulièrement aux personnes utilisant ce produit pour effectuer une migration de forêts AD contenant plusieurs sites Active Directory, donc plusieurs sites physiques différents.

En effet, pour effectuer des migrations utilisateurs/ordinateurs, les deux produits Quest font appel aux différents contrôleurs de domaine présents sur la forêt concernée.

Il peut arriver, pour des raisons pratiques, que vous vouliez migrer un utilisateur/ordinateur sur un contrôleur de domaine particulier.

Les paramètres de contrôleur de domaine préféré sont propres à chaque logiciel, ils sont donc à définir à la fois sur QMM et RUM suivant vos besoins.

Définition d'un contrôleur de domaine préféré pour QMM

1) Il faut d'abord déclarer une Domain Pair dans la console QMM avant de configurer le contrôleur de domaine préféré à utiliser.

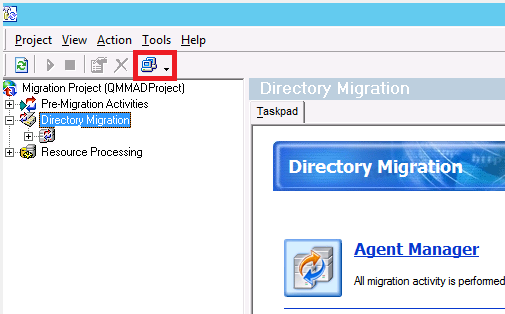

2) Ouvrez les propriétés de l'Agent Manager en cliquant dessus.

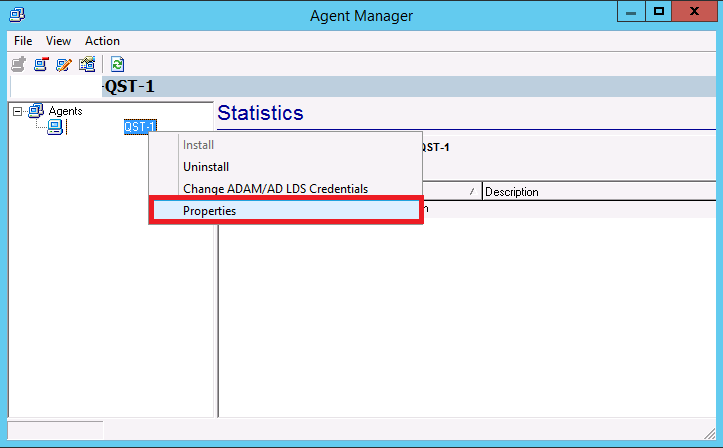

3) Dans le menu de gauche, faites un clic-droit sur le nom de l'agent voulu et cliquez sur Properties.

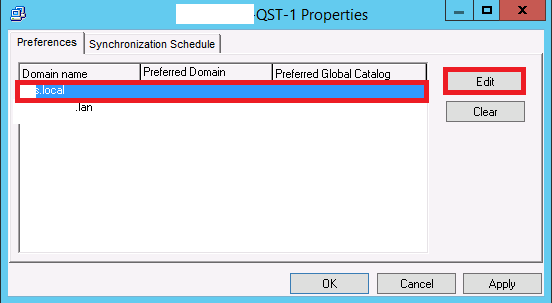

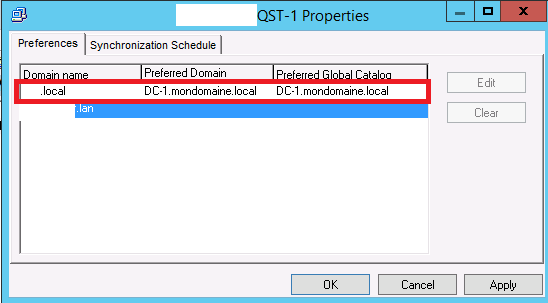

4) Sélectionnez le domaine voulu et cliquez sur Edit.

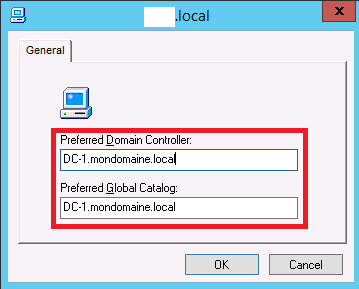

5) Rentrez le contrôleur de domaine voulu dans les deux champs.

6) Le contrôleur de domaine préféré est configuré pour la migration des utilisateurs/groupes.

Définition d'un contrôleur de domaine préféré pour RUM

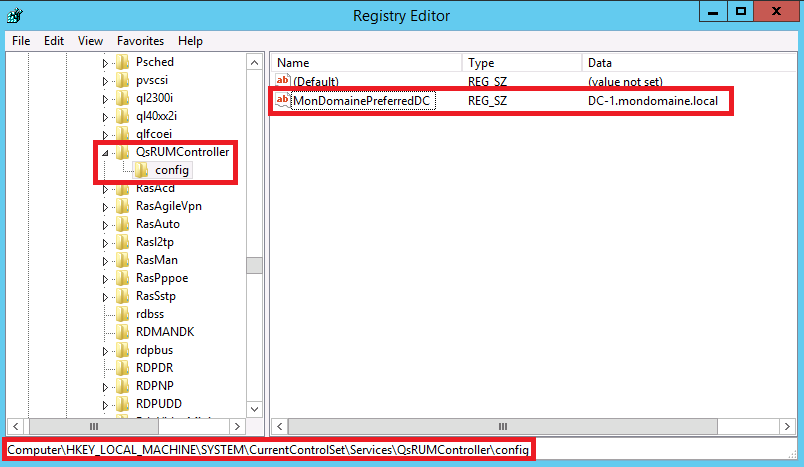

1) Il faut ouvrir l'éditeur de registre sur la machine où est installé RUM, puis aller à cet endroit de l'arborescence : HKLM\SYSTEM\CurrentControlSet\Services\QsRUMController

2) Une fois à cet endroit, il faut créer la clé config.

3) Une fois la clé crée, vous devez créer une entrée de type Chaîne (String).

La nomenclature du nom de la chaîne est importante.

Si le nom court (NetBIOS) du domaine voulu est DomainA pour le domaine DomainA.local par exemple, le nom de la chaîne doit être le suivant : DomaineAPreferredDC pour définir le contrôleur de domaine préféré sur le Domaine A.

4) La valeur de la chaîne correspond au FQDN du contrôleur de domaine voulu.

5) Il faut redémarrer la machine pour appliquer les modifications sur RUM.