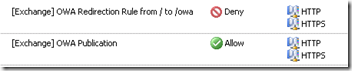

Lors de la publication Outlook Web App sur TMG 2010, le choix de rediriger l’url HTTP

automatiquement vers une url sécurisée HTTPS est souvent retenue.

La technique retenue est souvent mise en œuvre par une première règle en “deny”

qui redirige sur la règle autorisée sécurisée.

Malgré tout, vous pourrez en fonction de ce qui est installé sur le serveur être

surpris que cette “mécanique” ne fonctionne pas ![]() .

.

Si vous lancez une URL de type http://monwebmail.fr , il ne se passera rien (pas de code

retour http).

C’est le cas si vous installez le rôle Exchange 2010 EDGE avec TMG 2010.

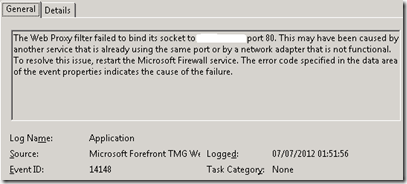

Dans le journal d’évènement Windows ou TMG vous verrez ce type d’erreur après

le démarrage du service TMG FireWall :

Cela indique que TMG ne peut “lier” une règle sur le port 80 car celui-ci est

déjà lié à un autre service !

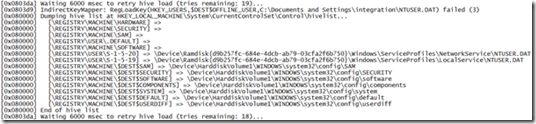

En lançant la commande netstat on remarque bien que le port 80 n’est pas lié

à l’adresse IP définie dans la règle de TMG:

utilisez un utilitaire comme NETSH (netsh http show servicestate) ou ProcessViewer

pour déterminer le “coupable”.

Dans mon cas par défaut l’installation du EDGE installe le composant IIS.

Il suffit d’arrêter le service “World Wide Web Publishing Service” et de le désactiver

puis de relancer le service TMG FireWall.

Vérifiez avec NETSTAT:

L’adresse IP définie dans la règle “DENY” est maintenant liée au port 80 et en écoute.

La requête HTTP peut donc maintenant être rediriger vers la règle HTTPS. ![]()