Bonjour à tous,

Nous allons voir comment mettre en place une collection de serveurs Hôte RDS.

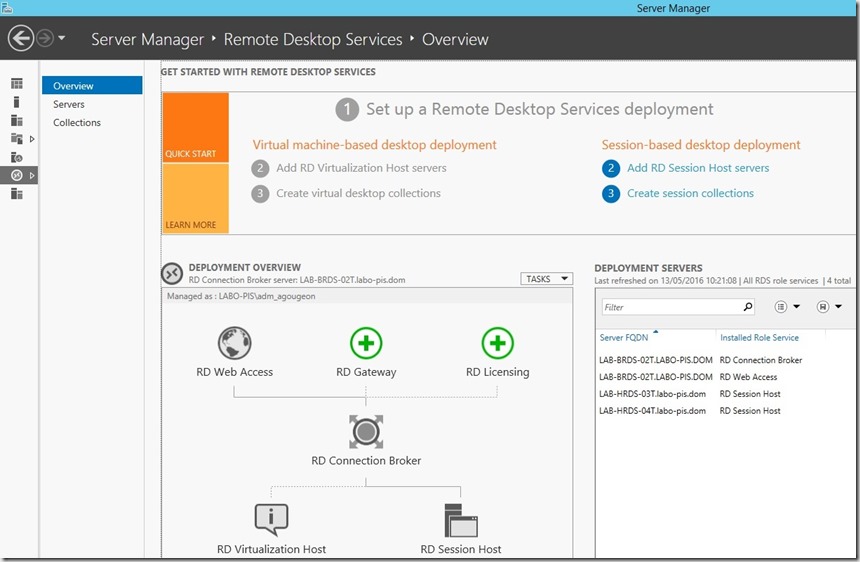

Nous allons mettre en place l’infrastructure suivante :

-

2 serveurs avec le rôle hôte de sessions (LAB-HRDS-03T et LAB-HRDS-04T)

-

1 serveur avec les rôles “connection Broker” et “Web access” RDS (LAB-BRDS-02T) (vous pouvez bien sûr rajouter plusieurs broker si vous voulez de la redondance)

Nous allons voir ici la version graphique la plus simple à mettre en œuvre.

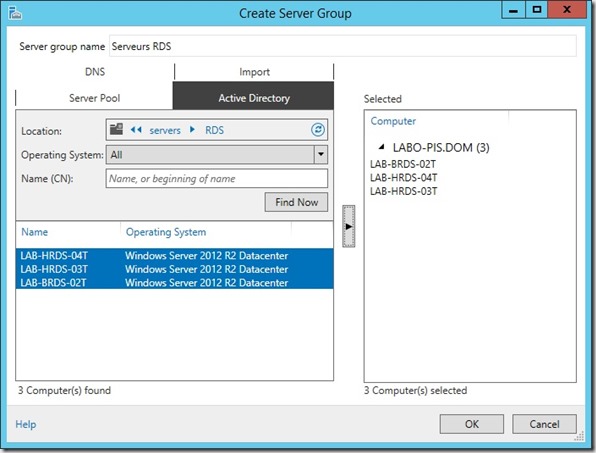

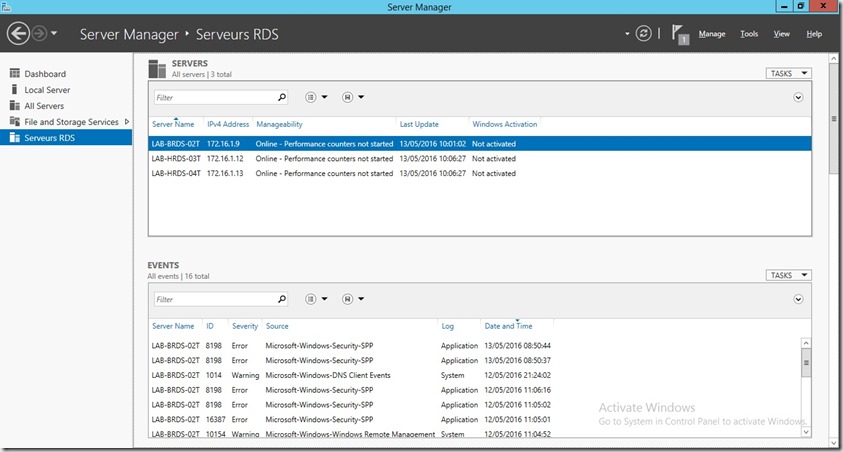

CREATION D’UN GROUPE DE SERVEUR

Il faut en premier créer un groupe de serveurs (via le gestionnaire de serveur) sur le serveur servant à l’installation de l’architecture RDS.

INSTALLATION DES ROLES RDS SUR LES DIFFERENTS SERVEURS

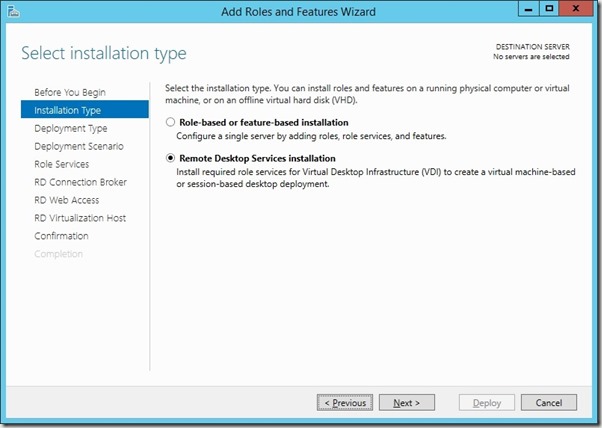

Nous allons faire un ajout de rôle sur le serveur LAB-BRDS-02T.

Nous allons faire une installation de type Remote Desktop Service

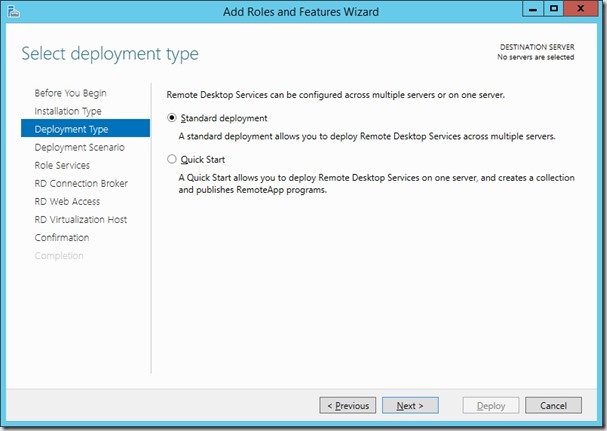

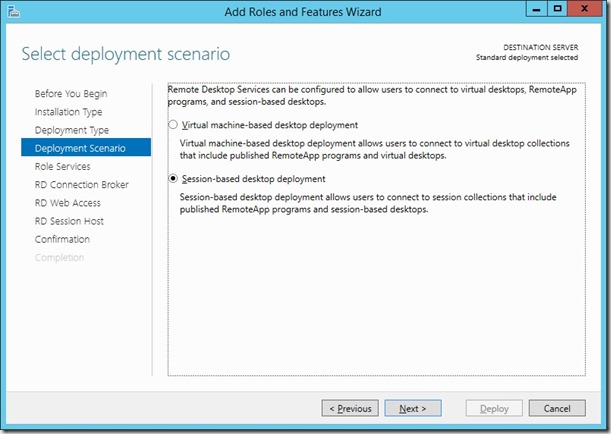

Nous allons choisir ensuite un déploiement standard qui permet de configurer une solution RDS avec plusieurs serveurs.

Nous avons ici deux options :

- déploiement de bureau basé sur des VM

- déploiement de bureau basé sur des sessions

Ici nous allons choisir la seconde option.

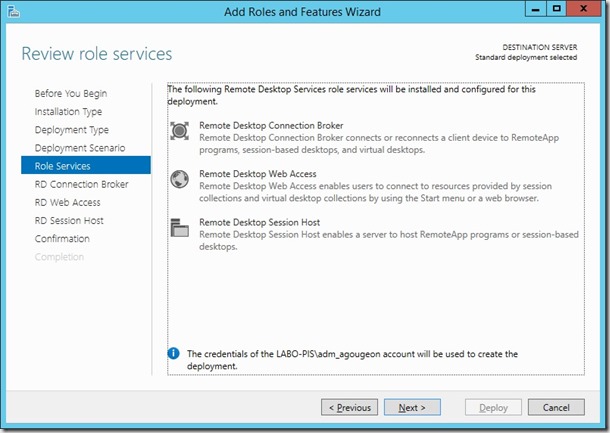

Nous avons ensuite une présentation des 3 rôles de bases d’une architecture RDS (Le licencing sera abordé dans un autre post ultérieurement)

Le service Broker gère la reconnexion des sessions. Cela permet à un utilisateur de retrouvé le bureau du même serveur à chaque reconnexion.

Le service Web Access fournit une page web de connexion qui permet de gérer les éléments disponible pour les utilisateurs.

Le service Host correspond au(x) serveur(s) qui hébergeront les applications et les sessions bureau à distance.

Il faut ensuite spécifier le serveur qui hébergera le rôle connection broker

Ensuite nous pouvons spécifier le serveur qui hébergera le rôle Web access.

Nous avons le choix du serveur et une case à cocher pour choisir automatiquement le serveur qui hébergera le rôle connection broker

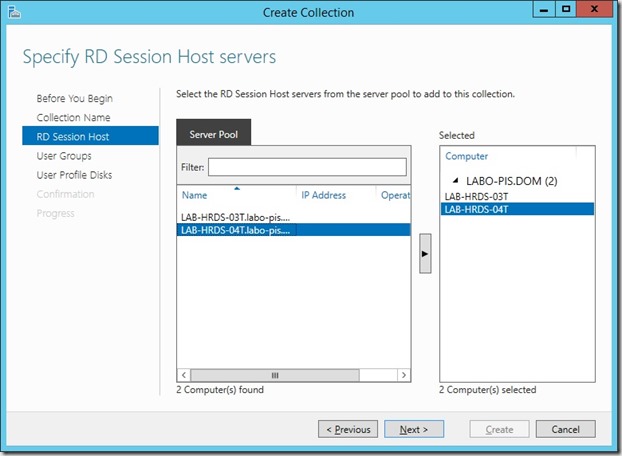

Enfin il faut spécifier le(s) serveur(s) qui hébergeront le rôle session host.

Nous avons ensuite un récapitulatif de nos choix.

Le(s) serveur(s) hébergeant le rôle session host nécessiteront un redémarrage.

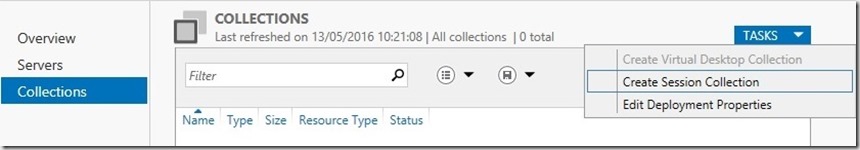

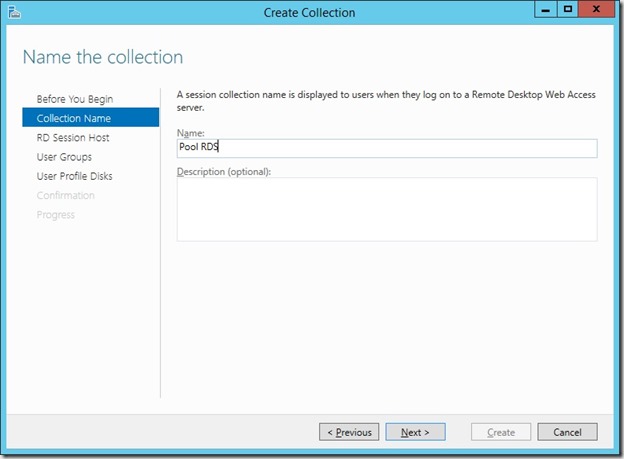

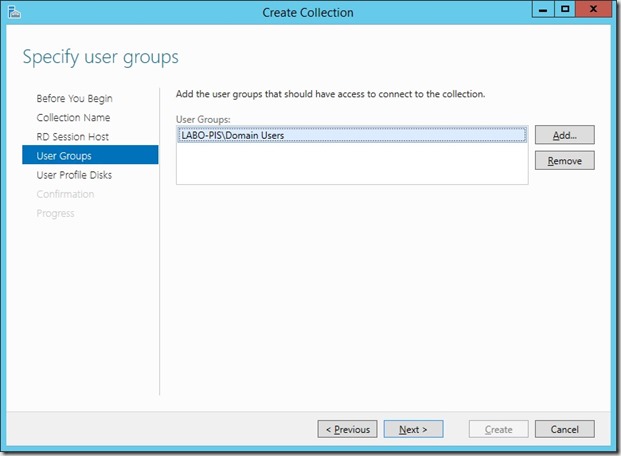

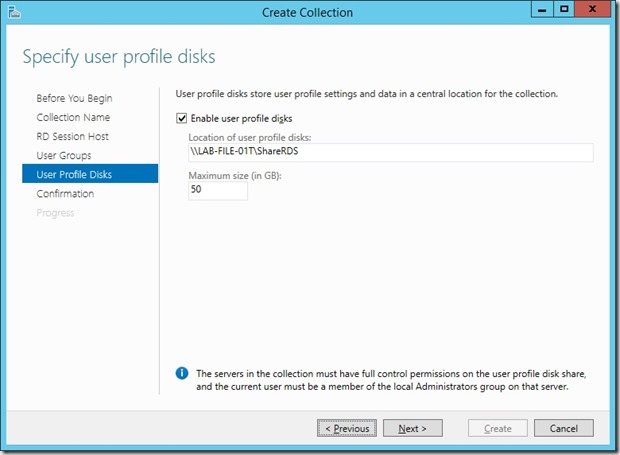

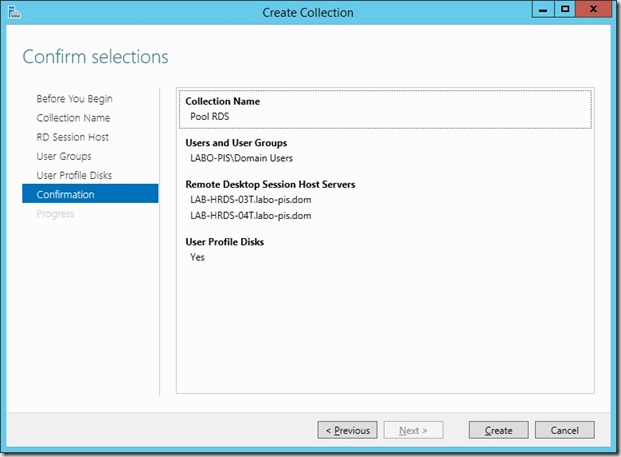

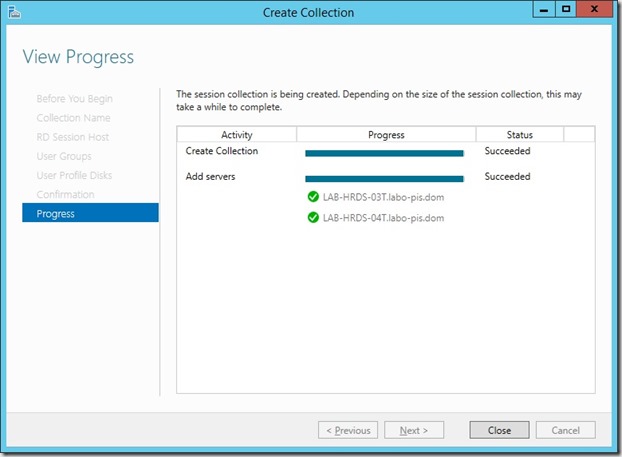

Dans le gestionnaire de serveur du serveur hébergeant le rôle connection broker nous allons créer notre collection de session qui permettra au utilisateurs de se connecter à une adresse unique puis d’être dirigé vers le serveur ayant le moins de sessions.

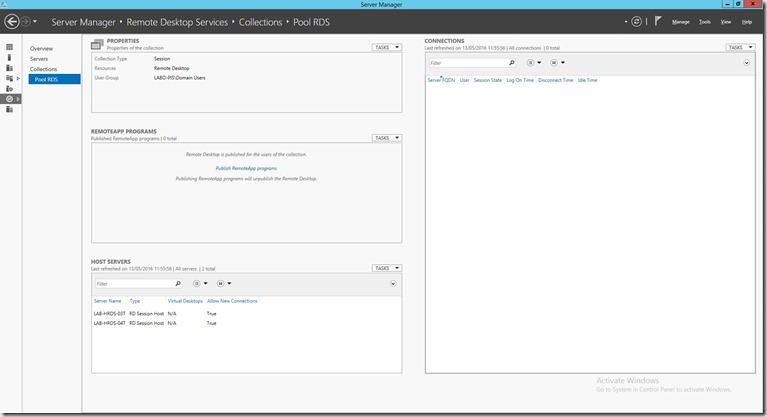

Ensuite nous avons la page récapitulatif de la collection.

Nous retrouvons 4 sections:

- Propriétés : listes des informations de base sur la collection.

- Programme RemoteApp : liste des applications publiés dans la collection (ces dernières peuvents être lancé directement depuis l’interface RD Web)

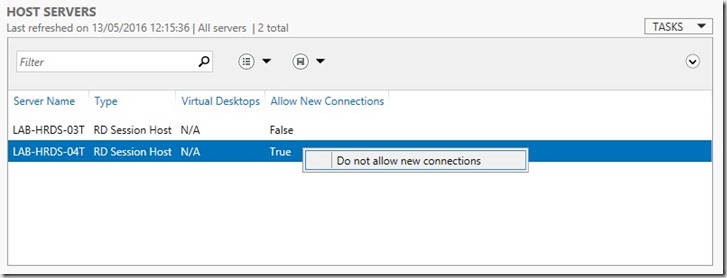

- Serveur Host: liste des serveurs host de la collection. Il est possible de refuser les nouvelles connexions (pour une maintenance par exemple) sur un serveur en faisant un clique droit sur son nom.

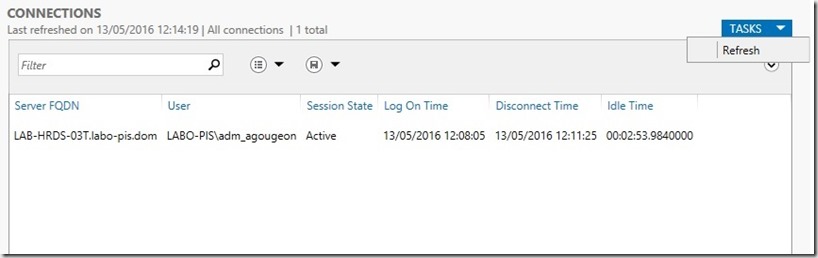

- Connexions : liste les connexions actuelles et leur état. ATTENTION : il n’y a pas de rafraichissement automatique de la fenêtre il faut choisir tache => rafraichir ou changer de page dans le gestionnaire de serveur

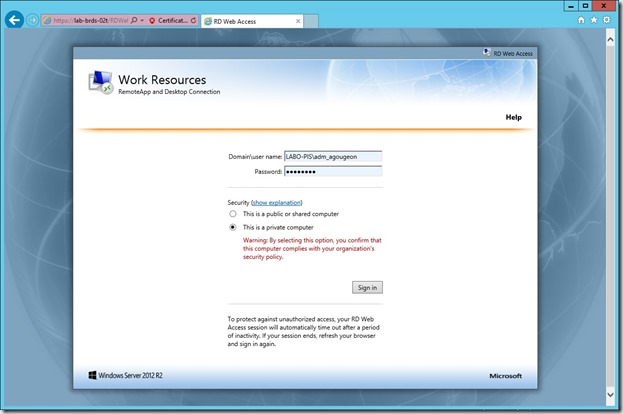

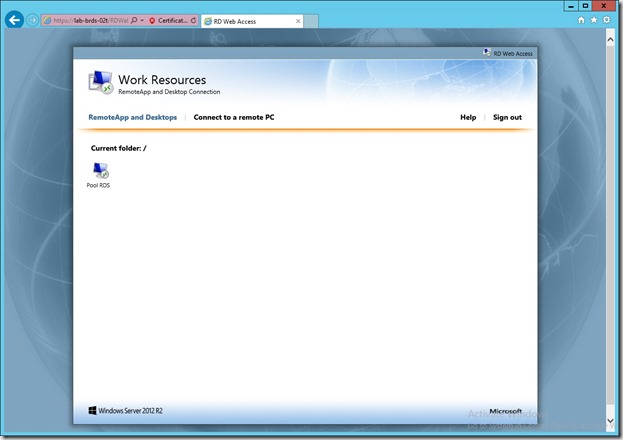

Nous pouvons désormais accéder au serveur RDweb et nous authentifier avec notre compte AD.

ATTENTION : il faut mettre le nom de domaine même si vous n’en avez qu’un.

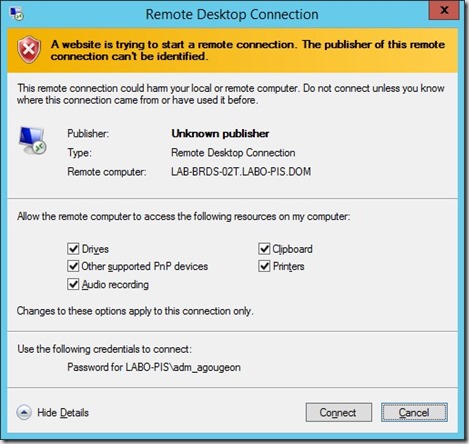

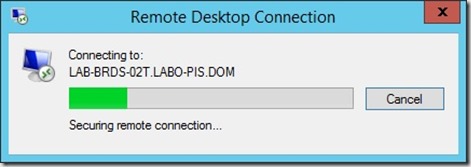

Nous voyons notre collection il suffit de cliquer dessus pour se connecter.

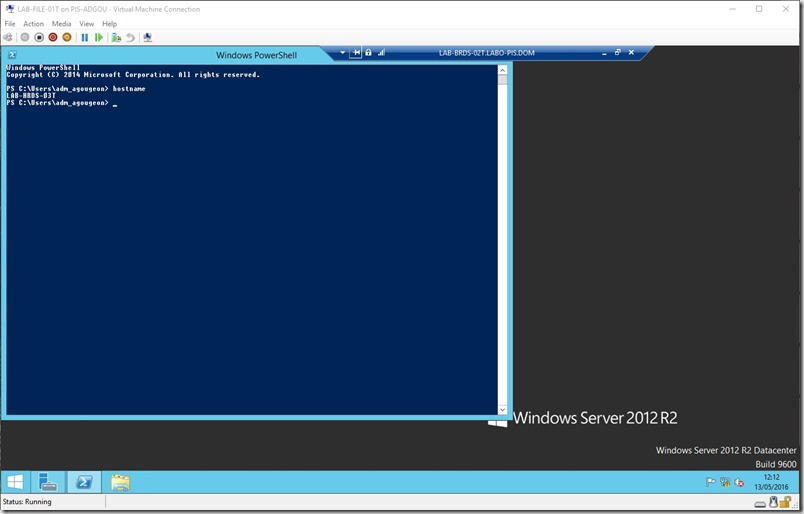

Je suis en nom de RDP sur mon broker mais la session est bien ouverte sur un serveur host (LAB-HRDS-03T)

_thumb_2.jpg)

_thumb_2.jpg)

_thumb_2.jpg)

_thumb_3.jpg)