Exécuter Excel sur un poste Distant.

Quel est l’interêt ?

En dehors du fait qu’installer Excel sur un serveur n’est pas forcément une bonne pratique, dans mon cas cela me permet d’automatiser à 100% mes scripts Powershell, ces derniers fournissent des rapports détaillés à mes interlocuteurs, sans que je n’ai besoin de faire quelques modifications que ce soit (contrairement à un CSV).

Ainsi les scripts tournent de nuit et permettent à chacun de trouver son rapport le matin en arrivant, et ce même pendant mes vacances.

Comment ça marche

Pour exécuter Excel sur un poste distant via Powershell il faudra cumuler 2 paramètres.

- Activer CredSSP pour la délégation des identifiants.

- Autoriser le compte d’exécution à se servir de l’application Excel à Distance.

Voyons comment réaliser cela.

1- Activer CredSSP

J’ai déjà traité le sujet ICI.

2- Gestion Excel Distant

Attention la modification que nous allons réaliser n’est pas sans conséquence, comme nous pourrons le voir après, l’application Excel devient vraiment limitée pour tout autre utilisateur que celui qui sera déclaré.

Pour pouvoir autoriser le compte d’exécution à se servir de l’application Excel à distance, nous aurons besoin de la MMC.

Sur la machine qui traitera le fichier Excel :

- Ouvrir la MMC > Ajouter ou supprimer des composants logiciels enfichables > Services de composants.

- Développer Services de composants > Ordinateurs > Poste de travail > Configuration DCOM

- Sur « Microsoft Excel Application » faites clic droit « propriétés », dans la fenêtre sélectionnez l’onglet « Identité »

- Cochez la case « Cet utilisateur » puis faites « parcourir », sélectionnez « Tout l’annuaire » et enfin recherchez le compte d’exécution du script.

- Entrez le mot de passe de votre compte d’exécution et faites « Appliquer ».

Maintenant que le paramètre est fixé seul le compte définit est « autorisé » à se servir de l’application Microsoft Excel, l’expérience pour tout autre utilisateur est vraiment dégradé (pas d’impression, de sauvegarde, message d’erreur…); par conséquent si vous souhaitez pouvoir continuer à utiliser Excel, je vous invite à repasser sur « L’utilisateur exécutant » et n’activer la fonction que lors de l’exécution du script (pour ma part je ne l’active sur mon poste que la nuit).

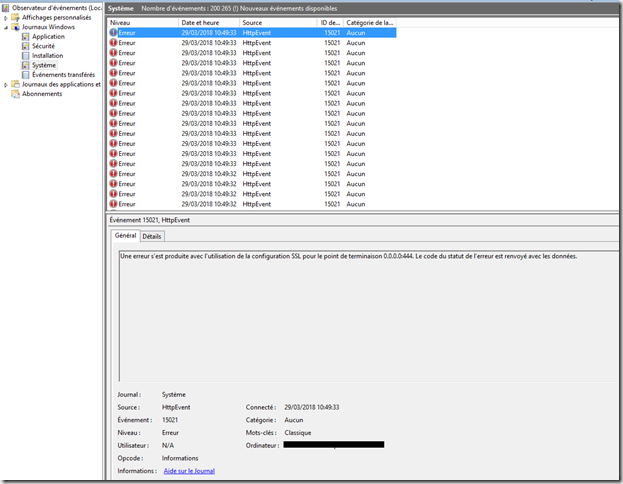

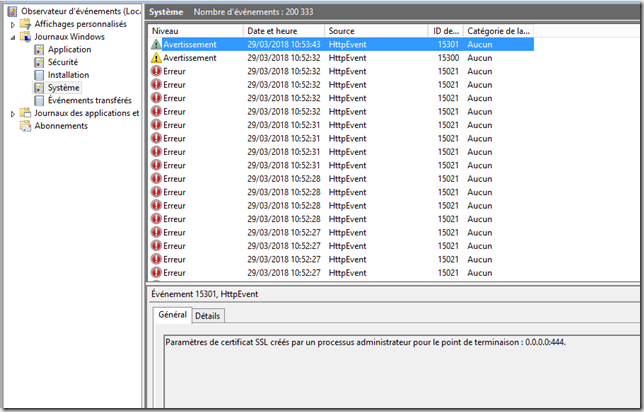

Exemple de message d’erreur.

Annexe

En annexe un petit article sur la gestion d’Excel en Powershell :

https://blog.piservices.fr/post/2013/03/27/Powershell-Creation-de28099objets-personnalises