La console SCOM web est très souvent initialement déployée en HTTP simple : l’utilisation du HTTPS pour les sites web accédés uniquement en local commence tout juste à se démocratiser, le certificat SSL n’a pas forcément été prévu au moment de déployer l’infrastructure SCOM…

Les demandes pour migrer la console en HTTPS commencent cependant à se multiplier, notamment à l’occasion d’un upgrade in-place des infrastructures SCOM 2012 vers 2016 (le cas de SCOM 1801 est un peu différent, la console web ayant totalement été refaite).

On pourrait imaginer qu’il suffit de passer le Default Web Site en HTTPS dans IIS, mais il n’en est rien. Si on se contente de ce paramétrage, la connexion à la console échoue avec le message suivant :

System.ServiceModel.CommunicationException: [HttpWebRequest_WebException_RemoteServer]

Arguments: NotFound

Debugging resource strings are unavailable. Often the key and arguments provide sufficient information to diagnose the problem. See http://go.microsoft.com/fwlink/?linkid=106663&Version=5.1.30214.0&File=System.Windows.dll&Key=HttpWebRequest_WebException_RemoteServer —> System.Net.WebException: [HttpWebRequest_WebException_RemoteServer]

Arguments: NotFound

Debugging resource strings are unavailable. Often the key and arguments provide sufficient information to diagnose the problem. See http://go.microsoft.com/fwlink/?linkid=106663&Version=5.1.30214.0&File=System.Windows.dll&Key=HttpWebRequest_WebException_RemoteServer —> System.Net.WebException: [HttpWebRequest_WebException_RemoteServer]

Arguments: NotFound

Il faut en réalité aussi modifier la configuration de SCOM à deux niveaux :

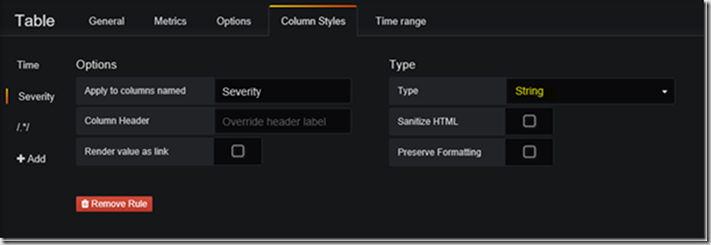

- Dans le fichier x:\Dossier D’installation\Operations Manager\WebConsole\WebHost\Web.config, dans partie <services>, il faut modifier bindingConfiguration= »DefaultHttpBinding » en bindingConfiguration= »DefaultHttpsBinding »

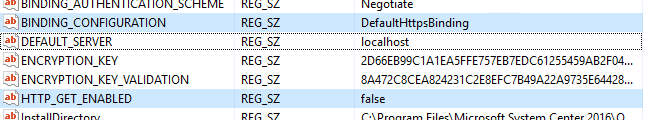

- Dans la clé HKLM\Software\Microsoft\System Center Operations Manager\12\Setup\WebConsole\ de la base de registre, il faut paramétrer :

- HTTP_GET_ENABLED=false

- BINDING_CONFIGURATION=DefaultHttpsBinding

Ne reste plus qu’à redémarrer iis (iisreset.exe) et le tour est joué!