Ce tutoriel décrit les différentes étapes permettant de gérer un serveur Hyper-V “version 2” ou Hyper-V R2 situé en workgroup à l’aide de Virtual Machine Manager 2008 R2.

N.B. : La procédure décrite est également valide pour gérer un serveur Hyper-V “version 1” à l’aide de VMM 2008 (ou de VMM 2008 R2).

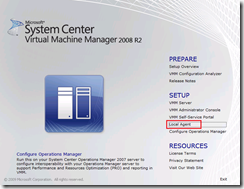

Déploiement de l’agent VMM

La première étape consiste à déployer l’agent VMM localement sur le serveur Hyper-V (l’agent ne sera donc pas “poussé” depuis la console VMM contrairement à la procédure habituelle avec un serveur Hyper-V en domaine).

Pour commencer, il faut copier les sources de VMM 2008 localement sur le serveur Hyper-V, puis exécuter l’installeur du produit (il est évidemment possible d'exécuter le programme à partir d’un partage réseau ou d’une image ISO).

Les premières pages de l’assistant d’installation de l’agent sont tout à fait classiques (contrat de licence, répertoire d’installation…) et peuvent être validées rapidement.

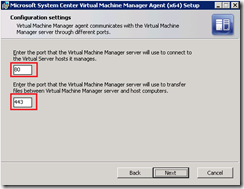

La page Configuration settings permet de définir les ports de communication entre le serveur VMM et l’agent. Par défaut le serveur VMM se connecte au serveur Hyper-V sur les ports 80 et 443 (cf. capture d’écran ci-dessous).

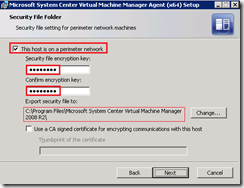

Dans la page Security File Folder, la case This host is on a perimeter network doit impérativement être côchée. Vous devez ensuite remplir les champs suivants :

Le fichier de sécurité contient l’intégralité des informations touchant à la configuration de l’agent VMM (Nom ou IP du serveur Hyper-V, ports de communication, credentials…). La clé de chiffrement permet de sécuriser le contenu du fichier en le chiffrant.

Remarque : Malgré le chiffrement des données au sein du fichier, Microsoft recommande de le supprimer définitivement une fois la procédure terminée pour des raisons de sécurité.

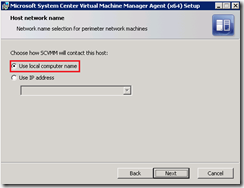

Vous devez ensuite spécifier la valeur qui devra être utilisée au sein du serveur VMM pour joindre le serveur Hyper-V (nom du serveur ou adresse IP).

N.B. : Il est conseillé d’utiliser le nom d’hôte pour des raisons évidentes d’évolutivité (il sera ensuite possible de modifier l’adresse IP du serveur Hyper-V sans incidence sur la gestion des machines virtuelles).

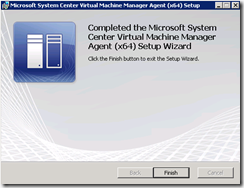

Après quelques minutes l’agent est installé et opérationnel sur le serveur Hyper-V R2 en workgroup.

Ajout de l’hôte Hyper-V R2 en workgroup dans la configuration VMM 2008 R2

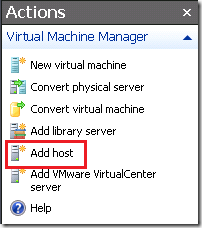

L’étape suivante consiste à ajouter l'hôte Hyper-V en workgroup au sein de la console VMM 2008 R2.

Pour cela il convient de lancer l’assistant Add host situé dans le menu de droite de la console MMC (cf. capture d’écran ci-dessous).

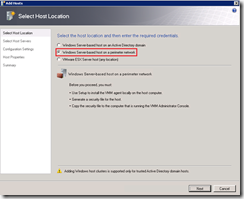

Il faut ensuite choisir la seconde option pour ajouter un serveur de virtualisation situé en groupe de travail (option Windows Server-based host on a perimeter network).

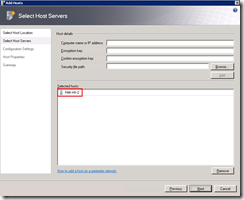

Les informations suivantes doivent êtres saisies dans l’encadré Host Details :

-

Nom NetBIOS du serveur Hyper-V ou adresse IP

-

Clé de chiffrement (la clé définie lors du déploiement de l’agent)

-

Chemin vers le fichier de sécurité précédemment généré (“security file”)

N.B. : Avant de passer à la suite, il faut charger les informations contenues au sein du fichier de sécurité à l’aide du bouton Add.

Une fenêtre identique à celle ci-dessous doit normalement être obtenue (il est possible d’ajouter simultanément plusieurs nouveaux hôtes Hyper-V en répétant la procédure d’ajout de fichier de sécurité).

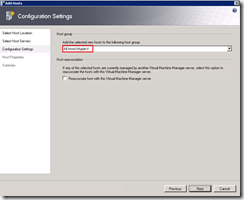

Le groupe d’hôtes dans lequel sera placé le nouveau serveur Hyper-V doit spécifié dans la page Configuration Settings.

N.B. : Il n’est pas utile de côcher l’option Reassociate host with this Virtual Machine Manager server hormis lors d’une migration depuis une version précédente de Virtual Machine Manager (VMM 2007 ou 2008) vers VMM 2008 R2.

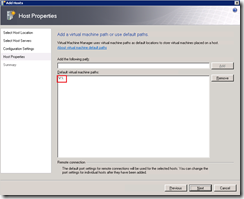

La dernière option de l’assistant propose de définir l’emplacement de stockage par défaut des machines virtuelles sur cet hôte (ici la lettre de lecteur V:\ a été retenue).

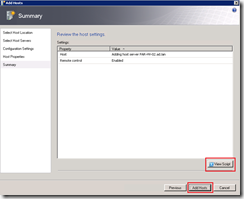

La dernière page de l’assistant permet d’exécuter la tâche d’ajout de l’hôte Hyper-V mais aussi de voir le script Powershell généré ! Cette possibilité est très intéressante par plusieurs aspects :

-

Elle permet de mieux comprendre le fonctionnement de l’application en mettant en valeur la liste des commandes PowerShell jouées lors de chaque action dans la console MMC

-

Elle permet de gagner énormément de temps lors de la réalisation de scripts destinés à automatiser la gestion des machines virtuelles (car on peut facilement générer des exemples de code à partir de la console).

A titre informatif, voici le script PowerShell exécuté pour ajouter un hôte Hyper-V en workgroup :

$EncryptionKey = get-credential

$VMHostGroup = Get-VMHostGroup -VMMServer localhost | where {$_.Path -eq "All Hosts\Hyper-V"}

Add-VMHost -VMMServer localhost -ComputerName "PAR-HV-2" -Description "" -RemoteConnectEnabled $true -VmPaths "V:\" -EncryptionKey $EncryptionKey -SecurityFile "C:\PAR-HV-2_SecurityFile.txt" -Reassociate $false -RunAsynchronously -PerimeterNetworkHost -VMHostGroup $VMHostGroup

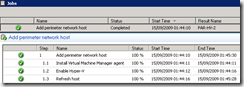

Durant l’exécution de la commande Add-VMHost, il est possible de visualiser l’état d’avancement de la configuration à l’aide de la section Jobs de la console VMM (cf. capture d’écran ci-dessous).

A l’issue de cette procédure le serveur Hyper-V doit être pleinement administrable à partir de la console VMM.

En espérant que ce rapide pas-à-pas vous sera utile !